-

说说你的网站被黑经历

上篇我八卦了下QQ空间钓鱼的黑产背后,收到了一些“威胁”,不过我知道多半是玩笑,毕竟我没爆出什么真的亮点,而且这点小文字,根本影响不到这个黑产集团的利益。不痛不痒。

黑产的八卦放一边,以后慢慢来,一些留言希望我继续科普黑产的同学,先别急。

今天我想说下“被黑经历”,也欢迎各位投点料(自己网站被黑经历)给我:)

2012年11月21,早7点,我发现我的博客被黑了,如封面这张图,说:“i'm sure your site have no xss by the venus hacker”,这英语很有chinese范,我当然不相信谁会用XSS来攻击我用WordPress搭建的博客系统,这年头WordPress的高质量XSS不容易得到,我很快就想到了我是怎么被黑的了,洗漱完后,打开电脑开始排查:

3 Comments -

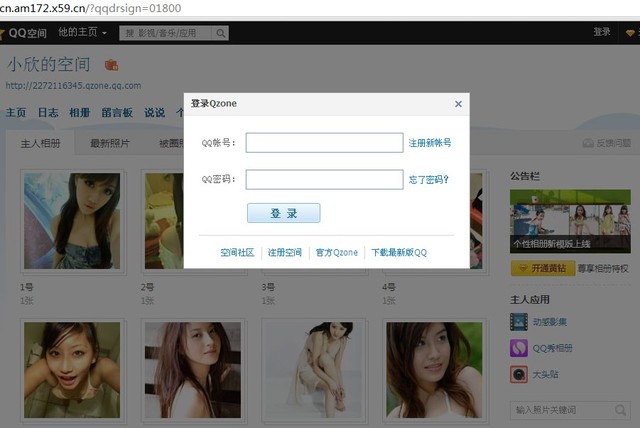

[黑产科普]最近大规模的QQ空间钓鱼攻击

小八卦下黑产

这几天收到一些朋友的留言说希望能科普下这个黑产:

“弦哥,能科普下黑产现在发展到什么阶段了吗?普通用户的哪些信息被卖给谁了?”

“你好,可以科普些黑客们做黑产的事吗?他们怎么盈利?刷网游?盗购物单?卖网民隐私?还是做什么赚钱的呢?谢谢科普”

这话题太大了,太大了……

黑产做的都是一些法律不允许或走法律擦边球的一些事,通常都能够暴利,在网络上的黑产分很多种:挂马、暗链、垃圾邮件、钓鱼、中奖欺诈、垃圾站、恶意软件、吸费软件、盗版(电影)、色情、博彩等等,10几种大类,几十种小类,这些欺骗网民感情的网站(除了某些真色情、真盗版电影的网站)都是我们应该警惕的,即使你不中招,你爸妈,亲朋好友也可能中招,大家可以到安全联盟的官网看看每天被网民举报的网址有多少:http://www.anquan.org/seccenter/accusation/,并可以到首页上查下自己访问的一些网站的信誉,如果信誉低劣,就得谨慎了。

-

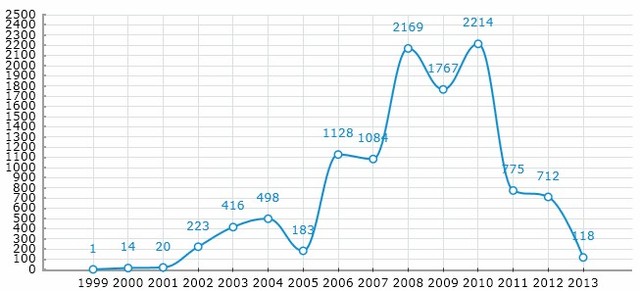

全球黑客在关注什么之exploit-db Web篇

这周我们做了件有趣的事,团队开了个短会,我提到基于explot-db(http://www.exploit-db.com/webapps/)做出一个统计,来看看这些年的一些漏洞趋势与分布,提交漏洞的黑客排名等,得用UI展现出来,这样会很直观。这个任务交给了yy(我们的一位安全研究员帅哥),很快我们就看到了之前想象不到的效果,好货不敢独享,分享出来让大家也了解了解。

大家打开http://www.exploit-db.com/webapps/,看到的是冷冷的列表,我们知道这个列表如果图形化出来,一定非常好。

我们设计了几个小功能

1. 黑客们提交漏洞的分布情况:到底是什么样的漏洞流行呢,黑客们都经常关注什么漏洞;

2. 都什么服务端语言或平台是黑客们最关心的;

-

Attack Your Android Apps By Webview

by SuperHei@知道创宇 2012/12/6

一、背景

在《webzine0x06》的文章《Android应用安全之android平台上的xss攻击》详细介绍了android平台上的浏览器跨域及应用apk上的xss漏洞的从发现到利用过程。在提到浏览器跨域漏洞的利用的时候有如下的描述:

<<<<<<<<<<<<<<<<<<<<

对于android上的浏览器来说,一个浏览器就是一个Application,对于系统来说分配给这个浏览器一个uid。这个可以说明2个问题:* 对应用程序的owner数据文件有读取权限

* 对系统里设置了other可读的文件有读取权限

>>>>>>>>>>>>>>>>>>>

所以《Android应用安全之android平台上的xss攻击》一文里重点分析寻找“对系统里设置了other可读的文件有读取权限”,而忽视了“对应用程序的owner数据文件有读取权限”的利用。这是因为在《Android应用安全之android平台上的xss攻击》一文里提到的浏览器跨域漏洞利用效果的“致命的弱点:为了弥补在显示和操作方面的先天不足,广泛采用apk机制,也就是说把各大sns应用都开发自己的手机客服端应用,这个方式直接扼杀了浏览器跨域漏洞跨单纯http协议之间上利用价值。”。也正是这个原因,所以各大sns网络的应用就在本身集成了“浏览器功能”(Webview),而在以后的测试中发现,这个机制可能给用户带来致命的威胁!

Read More » -

网站是被黑了还是被“黑”了?

我们数据中心监控发现了一个有争议的案例,拿出来给大家分享下(尤其是站长朋友哦)。

我们发现一堆网站被植入了“暗链”,不过这个到底是不是暗链引起了我们的讨论,在进入正文前,还是先提下什么是暗链吧:

暗链是一些站长用来SEO的手段之一,经常的一种模式是:黑客入侵一些网站后,将一批链接植入网站首页内容里,设置了display:none(隐藏了),这样正常用户看到网站就和往常一样,没任何影响,可查看网站源码后就会发现封面那张图里的一堆让人恶心的链接。

-

[科普]低调的Flash CSRF攻击

邪恶的Flash小游戏

2008年底,某个月黑风高的夜晚,当时中国第一个微博网站饭否(fanfou.com)正值风光,我对这个网站进行了一次授权安全测试,其中有个漏洞引起了我的思考:如何最大化利用,如何发起一次新颖的攻击。

这个漏洞是CSRF(Cross Site Request Forgery,即跨站请求伪造),这个在当时是普遍不能再普遍,渺小不能再渺小的漏洞。我知道利用这个漏洞可以让用户的权限被劫持,然后自动做些用户无法预知的“坏事”。

-

[hook.js]通用Javascript函数钩子

Author:pnig0s_小P

最近看Dom Xss检测相关的Paper,涉及到Hook Javascript函数,网上翻了一下,貌似没有什么通用的函数钩子脚本,自己用就自己写一个吧。最后有代码地址,前面写下mind storm的过程。

最经典且简单的Javascript函数钩子的写法应该是下面这样了:12345var _alert = alert;window.alert = function(s) {console.log("Hooked!");_alert(s);}不过这种Hook方式跟闹着玩儿似的,用到实际生产上通用性不好,效率也不高。

国内比较早看到的介绍Javascript函数劫持的文章应该是安全焦点上luoluo写的《浅谈javascript函数劫持》,用Javascript函数钩子实现了一个简单的内联代码调试器。余弦的新书《Web前端黑客技术揭秘》中也设计到了相关内容。后来看到了大风在08年搞了一个anehta的攻击平台,其中有一段能够hook任意Javascript函数的代码,看了下有一些问题,不过毕竟钩子只是anehta其中一个功能。这里贴出部分代码,有兴趣可以到这里看完整版:

-

网站隐患解决系列2_被报挂马后的查找去除1——ua和refer作弊

网站在被黑的情况下,也许会在站长不知情的情况下进行了ua和refer作弊

以下提供相关的技术点供站长进行排查

1、针对ua作弊:

通常称为Cloaking,指的是作弊者通过区分搜索引擎爬虫和用户浏览器,展示不同内容的手段,主要是为了欺骗搜索引擎。

cloaking介绍:http://baike.baidu.com/view/1979085.htm

判断方法:需要修改自己的浏览器设置,以搜索引擎爬虫的方式来浏览网页,打开火狐,Ctrl+T新建一个浏览标签,输入:about:config,打开配置页面,右键点击页面选择“新建→字符串”,在弹出的窗口中 输入:general.useragent.override,确定之后,输入:Googlebot/2.1,继续确定,关闭窗口。

-

网站隐患解决系列1_被报篡改后的查找去除

网站隐患解决系列1_被报篡改后的查找去除

篡改也叫暗链,然后一般就是为了进行黑帽seo,一个网站被报篡改后如何去查找呢?

一般来说,暗链,篡改等都不会明面上显示,如果网站被报篡改了,如何去查询解除这个恶意标记呢?今天就教教大家简单的来进行人工查找去除这里咱们举个例子

www.aoyuan.com.cn

这是一个企业网站,标题是中国奥园地产集团股份有限公司 -

知道创宇五周年庆典

2012年8月18日,知道创宇迎来了五周岁生日,公司成立五周年庆典活动在北京市延庆县龙庆峡景区快乐假日大酒店举办。此次庆典的主题为“知道创宇五周年感谢有你”,知道创宇北京总公司全体员工及上海、广州、成都分公司部分员工共计90余人齐聚北京,参加了庆典活动。

酒店前同事合影

酒店前同事合影

庆典签到现场

下午13点,主持人宣布五周年庆典活动正式开始。庆典活动中,知道创宇总裁赵伟先生为知道创宇五周年致辞,演讲回顾了过去五年的风风雨雨,从最初几个人的创业团队,到现在上百人的大公司;从最初创业、条件简陋的回龙观三居室,到条件相对较好的、两间办公区的豪柏大厦,再到现在跨越三层的办公区域,一个个理想正逐步实现。他提到“过去五年里,也动摇过、也痛苦过、但也有很多贵人给予我信心。”至今让他记忆犹新的是创业伊始,微软高管放弃与中国区代表的会议来到条件简陋的回龙观三居室里与大家会面。“他对我说‘我看好你们,你们是真正中国互联网的未来,因为美国的apple也是从车库创始出来的,你们有这种志向,我们很钦佩,你们接着这样做,做下去,做十年,必将会成为互联网的英雄,我想和你们这种激情,这种理想在一起……’”。致辞中,他还带来了好消息:由于公司产品出色的表现以及细致入微的应急响应服务,香港赛马会项目得以续签。

知道创宇总裁赵伟为五周年致辞

随后,“老员工讲述‘风雨同舟五周年’”环节,两位公司老员工金皓、崔兆以合作的形式与大家分享了过去五年里一些有趣的事情。“2008年,央视《为您服务》邀请IC(赵伟)作为嘉宾为观众科普网络安全知识,那天晚上大家都守在公司的小电视机旁收看节目,节目中提到了我们的第一款安全产品——365门神,短短的15秒视频,由于访问量过高,服务器还宕机了。”

知道创宇老员工金皓、崔兆讲述知道创宇“风雨同舟五周年”

庆典上还颁发了考勤奖、伯乐奖、两年以上老员工奖、三年以上老员工奖、爱岗敬业奖及特别贡献奖等一系列奖项。

知道创宇两周年以上员工颁奖合照

随后进行的游戏环节——动物大连蹲、谁的老公最美等游戏深受大家欢迎,传统游戏击鼓传花更是将庆典气氛推向了高潮。最后,伴随着明天会更好的旋律,公司总裁办领导集体登台点亮生日蜡烛,大家在蜡烛旁合影留念,随后,全公司一起吹灭生日蜡烛,五周年庆典落下帷幕。

知道创宇公司员工在生日蛋糕前合影

次日,全体参会人员跟随导游游览了龙庆峡风光。五周年活动圆满结束。

知道创宇五周年全体参会同事龙庆峡合影

五年来,我们伴随着岁月的脚步,共同走过了春夏秋冬;五年的风雨同舟、同甘共苦,五年的艰苦奋斗、辛勤努力,为今天的成功奠定了坚实的基础,造就了今天的辉煌。对于我们来说,这五年包含了太多的感情和心血,也正是由于大家的辛勤工作和全力支持,知道创宇才会茁壮成长、不断发展壮大。在未来的日子里,我们会为了我们共同的愿景——“有互联网的地方就有知道创宇”而努力奋斗,延续这份快乐,延续这份感动,延续这种文化,共同走过下一个五年、十年、五十年……

生日蛋糕——知道创宇五周年感谢有你

知道创宇五周年感谢有你!

更好更安全的互联网