-

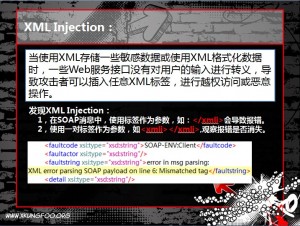

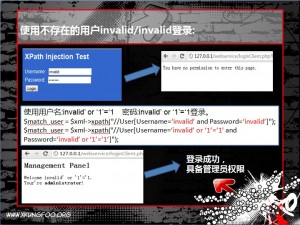

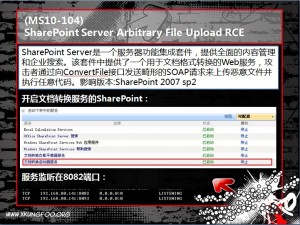

xKungFoo2012演讲议题《Web Service Hack》

8.13-14号,在北京金台饭店举办的xKungFoo2012黑客大会上,知道创宇安全研究团队的pnig0s代表知道创宇在会议上做了关于《Web Service Hack》的议题演讲,主要介绍了Web服务的基本技术细节,发现Web服务及信息搜集,以及针对Web服务的攻击手法及针对国内的一些真实测试案例展示。

这里给出PPT的下载地址:PPT下载地址

PPT的部分截图:

没有评论

没有评论 -

白帽子的盛会:第一届web安全论坛(kcon)实录

2012年7月1日,知道创宇第一届Web安全论坛Kcon在车库咖啡成功举办。本次论坛的嘉宾均是在web安全行业的领军人物,多年来长期从事Web安全研究和相关产品研发,在安全领域有着极其丰富的经验。本次论坛共计四个议题,分别为:天融信安全研究中心阿尔法实验室Xisigr带来的《浏览器魔术》;知道创宇研究部总监余弦带来的《JavaScript安全从浏览器到服务端》;清华大学网络与信息安全实验室副研究员诸葛建伟老师带来《“blue-lotus团队defcon 20 ctf资格赛”回顾》以及知道创宇安全研究员hysia带来的《Web Application Detector – 一种快速识别web应用程序的方法》。

在演讲开始,由知道创宇CEO赵伟(IC)和大家分享了我们所提倡的黑客精神:以创新改变世界。

相关视频花絮:

在《浏览器魔术》议题中,演讲者xisigr以一个惊艳全场的魔术开场,引出了议题的主题--浏览器魔术。该议题给大家展示了基于浏览器的各种欺骗手法,分别是URL地址栏欺骗、URL状态栏欺骗、标签欺骗和页面欺骗四大类,各种欺骗形式让参会者大开眼界。最后,xisigr以电影《致命魔术》的一句经典台词作为结尾:“我们俩都是年轻人,要将自己献身于伟大事业的开创, 我们是天生的魔术师,但我们不会用自己的天赋去伤害任何人。”

相关视频花絮:

第二位出场的是知道创宇的研究部总监余弦。他带来的议题是《JavaScript安全:从浏览器到服务端》,演讲者结合自己多年来web安全研究的经验,给大家分享了javascript在浏览器端的各种安全应用,并介绍了MongoDB和node.js中存在的一些安全问题,让大家见识到了几乎无所不能的JS。余弦在PPT中用一句很酷的话表达了自己的观点:“战场有多大,我就能玩多大”,web就是余弦的战场。

相关视频花絮:

这个议题引起了大家的兴趣,很多同行们积极提问,演讲者也做了相应解答。

接着出场的是清华大学的诸葛建伟,诸葛老师为大家介绍了Blue-Lotus黑客竞赛战队参加Defcon 20 CTF资格赛的经历,让大家感受到了参加比赛时那种既紧张有兴奋的心情。演讲非常精彩,给大家讲解了比赛中每道题的解题思路,都是些非常有意思的思路。演讲中笑点也很多,现场气氛很活跃。最后诸葛老师也用一句幽默的话来结束了此次议题:“一黑黑一天,妹纸晾一边;一黑又一天,黑友共争先!“

相关视频花絮:

最后,来自知道创宇的安全研究员hysia给大家分享了一种快速识别web应用程序的机制。该议题重点介绍了进行web应用指纹特征识别的方法和快速筛选识别规则的技巧,多个识别策略和技术细节,让大家收获良多。最重要的,这种无私的分享精神值得称赞!

嘉宾简介:

Xisigr:天融信安全研究中心阿尔法实验室,国内XEYE团队成员:专注Web安全、Html5安全、浏览器安全。

余弦:知道创宇研究部总监,长期从事Web安全研究与相关产品研发,这些年主要精力在Web Hacking上。XEYE成员。

诸葛建伟博士:清华大学网络与信息安全实验室副研究员。狩猎女神团队负责人,The Honeynet Project Full Member & Chinese Chapter Leader。《网络攻防技术与实践》、《Metasploit渗透测试指南》等书籍作者。

Hysia:知道创宇安全研究员,长期从事扫描器开发和web安全研究,同时也是个python控。

-

JBOSS WORM 蠕虫活动预警

近日知道创宇数据中心检测到JBOSS WORM蠕虫利用" JBoss, JMX Console,default security misconfigured Attack"攻击呈现上升趋势,受影响网站的数量不断增加,其中不乏国家部门、知名企业网站:

据知道创宇安全研究团队介绍:"JBoss, JMX Console,default security misconfigured Attack"是JBOSS 2010年爆出的安全漏洞,攻击者利用该漏洞可以上传webshell执行系统命令。"JBoss, JMX Console,default security misconfigured Attack"制作的蠕虫感染JBOSS主机后会自动扫描其他易受攻击的JBOSS主机,并在受感染主机上安置一个远程控制后门客户端和一个jsp文件的webshell。

Read More » -

知道创宇Web安全论坛第一期(Kcon)PPT下载

2012年7月1日,知道创宇Web安全论坛第一期(Kcon)在车库咖啡举办,现场气氛活跃,童鞋们积极提问,演讲嘉宾也都做了相应解答。以下是本届演讲的议题及主要内容:

议题一:浏览器魔术

演讲嘉宾:Xisigr 天融信安全研究中心阿尔法实验室,国内XEYE团队成员:专注Web安全、Html5安全、浏览器安全。

主要内容:基于浏览器的各种欺骗手法:URL地址栏欺骗、URL状态栏欺骗、标签欺骗和页面欺骗等,各种欺骗形式让参会者大开眼界。

议题二:JavaScript安全从浏览器到服务端

演讲嘉宾:余弦 知道创宇研究部总监,长期从事Web安全研究与相关产品研发,这些年主要精力在Web Hacking上。XEYE成员。

主要内容:分享了javascript在浏览器端的各种安全应用,并介绍了MongoDB和node.js中存在的一些安全问题。

议题三:blue-lotus团队defcon 20 ctf资格赛回顾

演讲嘉宾:诸葛建伟博士 清华大学网络与信息安全实验室副研究员。狩猎女神团队负责人,The Honeynet Project Full Member & Chinese Chapter Leader。《网络攻防技术与实践》、《Metasploit渗透测试指南》等书籍作者。

主要内容:介绍了Blue-Lotus黑客竞赛战队参加Defcon 20 CTF资格赛的经历,并讲解了比赛中每道题的解题思路,分享了参赛经验。

议题四:Web Application Detector – 一种快速识别web应用程序的方法

演讲嘉宾:hysia 知道创宇安全研究员,长期从事扫描器开发和web安全研究,同时也是个python控。

主要内容:分享了一种快速识别web应用程序的机制。该议题重点介绍了进行web应用指纹特征识别的方法和快速筛选识别规则的技巧。

-

知道创宇第一届Web安全论坛Kcon

-

知道创宇:企业网站现漏洞,更新补丁保安全

2012年6月4日,互联网安全公司知道创宇安全研究团队发现易通企业网站系统(CmsEasy)存在严重越权0day漏洞,该漏洞在易通4.6~5.0版本中普遍存在,通过该漏洞,攻击者可以非常轻易获取网站管理员权限,从而控制整个网站,危害巨大。

发现漏洞后,知道创宇安全研究团队第一时间与易通软件官方取得了联系,在随后的积极沟通中,易通软件确认了该漏洞的存在。

6月5日易通官方发布了安全补丁,维护了广大易通用户的切身利益,同时在更新说明中,对知道创宇白帽子行为表示感谢。

知道创宇安全研究团队对易通以用户利益为中心,积极响应的态度表示赞许,期望易通能够更好更安全。

知道创宇安全研究团队对易通以用户利益为中心,积极响应的态度表示赞许,期望易通能够更好更安全。知道创宇安全研究团队介绍:攻击者只需要打开一个url便可以登录管理员账户,获取网站最高权限,登录后台上传webshell后进一步控制服务器权限。由于漏洞危害较大且利用方法简单,攻击者很容易进行批量测试并在短时间内攻击大量存在漏洞的网站,危害广大互联网用户。

提醒广大使用易通企业网站系统的用户,及时到易通官方下载补丁,以保证信息安全。

根据国内免费CDN平台——加速乐(www.jiasule.com)近日发布的互联网安全报告称:当前扫描器攻击泛滥,有一种方法是扫描器攻击常用的,即通过一定的关键字在百度等知名搜索引擎中批量查找漏洞网站,进行大规模入侵。而如果本次0day漏洞被黑客获知,可能将有大量企业网站因此遭到损失,后果不堪设想。

名词解释:

0day :0day就是指一些没有公布补丁的漏洞,或者是还没有被漏洞发现者公布出来的漏洞。这种漏洞的利用程序对网络安全具有巨大威胁,因此0day也成为黑客的最爱。

加速乐:加速乐是国内知名的免费CDN、网站保护平台,通过加速乐分布在全国各地的服务器节点,可以有效提高网站访问量,据统计,使用了加速乐的网站,平均可加速200%以上,网站访问量提高19%。

-

遨游浏览器最新版爆0day漏洞,数千万用户面临威胁

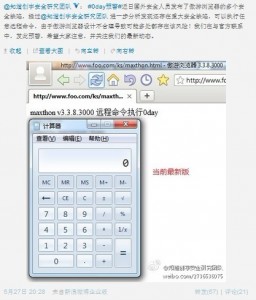

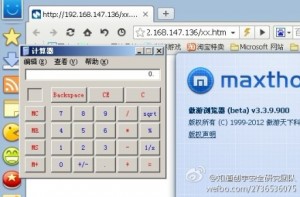

2012年5月27日,国内web安全公司知道创宇官方微博之一——知道创宇安全研究团队发布预警称傲游浏览器存在0day漏洞,如图1所示:

据知道创宇安全研究团队介绍:攻击者利用该0day漏洞可以执行任意远程命令。用户使用该浏览器访问到恶意页面后,会直接下载并运行任意可执行文件(遨游浏览器不会给出任何安全提示)。结合木马和其他技巧,攻击者可以完全控制用户的计算机。

目前受影响的遨游浏览器版本为3.3.9.1000及以下3系列的版本。

根据 CNNIC发布的《第29次中国互联网络发展状况调查统计报告》中显示,截至2011年12月底,中国网民规模达到5.13亿。而根据国内最大的第三方网站流量统计机构cnzz 2012年4月份的统计显示,傲游浏览器目前市场使用率为2.60%,即目前拥有用户一千多万,这则预示着一千多万的用户将面临威胁,在遨游浏览器0day爆发后,目前包括国内最大的免费CDN产品加速乐在内的部分厂商已经在官网发布公告,提醒用户在遨游新版本未发布前,尽量避免使用傲游浏览器访问非知名网站。

可见,本次危害巨大,考虑到傲游浏览器的广泛影响力,知道创宇第一时间联系了官方,其官方也在第一时间进行了回复,并于5月29日进行了版本升级。

不过第二天,知道创宇官方微博再次宣称,傲游浏览器新版本中0day漏洞仍未完美解决。漏洞修复仍然存在缺陷,通过一定的方式可以绕过,同时知道创宇在微博中公布了绕过最新版本的截图。如图2所示:

当前知道创宇研究团队已经与遨游浏览器技术团队进行广泛沟通,遨游浏览器官方正在加紧进行漏洞修复,请广大用户注意关注遨游官方公告。

名词解释:

0day :0day就是指一些没有公布补丁的漏洞,或者是还没有被漏洞发现者公布出来的漏洞。这种漏洞的利用程序对网络安全具有巨大威胁,因此0day也成为黑客的最爱。

加速乐:加速乐是国内知名的免费CDN、网站保护平台,通过加速乐分布在全国各地的服务器节点,可以有效提高网站访问量,据统计,使用了加速乐的网站,平均可加速200%以上,网站访问量提高19%。

-

夏茂政府网集成OA办公系统后门事件预警

近日网上有人披露,某网站提供下载的夏茂政府网集成OA办公系统2.0版存在内置后门。

知道创宇安全研究团队已经证明并确认该后门的存在,攻击者可以利用后门上传任意asa文件,从而获取webshell。

目前存在后门的夏茂政府网集成OA办公系统2.0版在网上依然能够下载到。后门文件分析:

[1] HXINCLUDE\Admin_Upfile.asp

任意用户可直接访问该文件。该文件具有上传功能,且接受扩展名为asa的任意文件。

代码:27 <%

28 ExtName = "jpg,gif,txt,asa" '允许扩展名

29 SavePath = "/" '保存路径

30 If Right(SavePath,1)"/" Then SavePath=SavePath&"/" '在目录后加(/)

31 CheckAndCreateFolder(SavePath)代码28行显示接受jpg,gif,txt,asa扩展类型的文件,其中asa和asp文件一样可以为iis服务器解析执行。

-

SSH OTP 认证

在前一篇 blog 的最后提到了采用 OTP + 密码作为 SSH 的认证方案以保证安全性,这里就简单描述一下实现方案。我们采用的软件是 Google Authenticator,其客户端实现支持 Android,iOS,BlackBerry 系统。

在服务器上执行下面的操作:

123$ git clone https://code.google.com/p/google-authenticator/$ cd google-authenticator/libpam/$ make然后分别拷贝 pam_google_authenticator.so 和 google-authenticator 到 /lib/security/ 和 /usr/bin/ 目录。之后编辑 /etc/pam.d/sshd 文件,在该文件的最前面插入一行:

1auth required pam_google_authenticator.so -

SSH 公钥认证

简介

使用 SSH 登录并管理远程服务器是系统运维之中的常见操作。目前常用的认证方式是 用户名 + 密码。使用密码在某些特定的场合下的缺点是显而易见的,如:

- 在需要多人共用一个帐号的场景下需要将密码告诉所有使用人员,使密码泄漏的风险增大,并且修改密码也需要通知所有人,带来一定的维护管理成本。

- 某些情况下需要无密码访问(系统可以配置成允许空密码登录,但相应的安全风险也大增),如 MPI,大批量的服务器维护等。

采用公钥认证则能避免规避单纯使用密码认证带来的这些问题,多人可以通过持有各自的私钥登录到系统的同一个帐号。用户可以在安全保持私钥的前提下安全的执行无需输入密码的登录操作。

公钥认证的基本工作原理可以参考任何一本密码学相关的参考书籍,或者这里。

接下来的内容就是最常见的 SSH 服务端(OpenSSH)和客户端(OpenSSH 和 PuTTY)的配置方法。其他的软件如何配置可以参考其附带的文档,差别应该仅体现在命令行的使用上。

Read More »

更好更安全的互联网