iPhone 目标分析及使用 UDID 实施入侵

iPhone 有一些强大而实用的功能,例如定位追踪和远程数据擦除。这其实都得益于它的唯一设备识别符 UDID(Unique Device Identifier)。本文描述了发掘 iPhone 目标终端设备、利用量子计划(QUANTUM)直接植入目标的标准分析技术,说明 iPhone 唯一设备识别符(Unique Device Identifier,简称 UDID)可以用于追踪目标或与终端设备及目标电话相关联,强调该入侵技术目前可以实现并实施进一步定位的 CNE 过程。

编译 | 创宇智库

本文英文版 PDF :iPhone target analysis and exploitation with Apple(UDID)

A.参考文献

[a] iPhone 应用及隐私问题:iPhone 唯一设备识别符(UDID)应用传输分析/ iPhone application sand privacy issues:Ananalysis of Application Transmission of iPhone Unique Device

Identifiers(UDIDs)<此处内容机密|尚未公布>,2010 年 10 月 1 日

[b] CROWNPRINCE–HTTP 流量中的苹果唯一设备识别符鉴别技术/ CROWNPRINCE-Technique for identifying Apple UDIDsinHTTP traffic B/7844/5001/1/105 <此处内容机密|尚未公布>,2010 年 7 月 22 日

[c] 战略框架任务 4138585/ Strategic Framework Task 4138585,报告编号:72/09/R/416/C,Roke,2009 年 10 月第 2 期

[d] 成功渗透指南/The Good penetration guide - <此处内容机密|尚未公布>

[e] 现有 SEPP 目标/Current SEPP targets - <此处内容机密|尚未公布>

[f] iPhone 目标列表/iPhone target list - <此处内容机密|尚未公布>

B.背景

每个苹果设备(iPhone、iPad、iPodtouch)都有一个被称作 AppleUDID 的唯一硬件识别符。UDID 长度为 40 位 16 进制字符串(160 比特),看上去像是 IMEI、序列号、蓝牙及 WiFi MAC 地址的一个 SHA-1 哈希值。UDID 可供这些设备开发者识别设备时使用。如 [a] 中所强调,UDID 出现于多个应用,可用于追踪目标或与其他个人识别符相关联。

去年,Mobile Theme 在 iPhone 应用及元数据分析研究方面加大投入力度。经过此阶段的经验积累,<此处内容机密|尚未公布> [c] 于 2009 年 10 月完成了一份详细报告,ICTR-MCT [b] 制定了 29 条搜索引擎营销(Search Engine Marketing,简称 SEM)规则。根据这些规则,可在信用卡交易过程中通过运营商从大量应用中提取 iPhone 元数据,尤其是唯一设备识别符(UDID)。目前,隶属于 GCHQ 的全球电信开发部门(Global Telecoms Exploitation, 简称 GTE)正着手进一步开发传输驱动程序接口(Transport Driver Interface, 简称 TDI)规则,将来可通过 MVR 系统从运营商处提取 UDID 事件。提取到的事件被用来推广研究,MUTANTBROTH 和 AUTOASSOC 等共同查询聚焦数据集(Query Focused Datasets,简称 QFDs)最终将在 HARD ASSOC 中形成移动设备关联的基础。

最初,CNE/TECA 移动设备联合入侵团队针对 iPhone 实施了一次入侵。此次入侵在目标手机与被入侵终端设备同步的过程中实现,对于 BROKER 目标来说是一次成功的尝试,顺利提取了短消息、通话记录和联系人信息。在进行了首次尝试后,CNE 和 SD 开始着手查找有可能与 iPhone 同步的其他单点终端。

HANDEX 2010(手机入侵研讨会)于 8 月召开,参会人员对 iPhone 操作系统不同方面存在的潜在漏洞进行了调研。CNE/TECA 移动设备联合入侵团队在使用 Safari 浏览器时利用一个 PDF 开源漏洞在测试目标手机内部植入了一个 WARRIORPRIDE 程序,成功实现入侵。此外,与 CNEQUANTUM 团队开展的调查、联络及测试结果证实该植入可以部署在 QUANTUM iPhone 目标中。

C.分析描述

CNE 终端

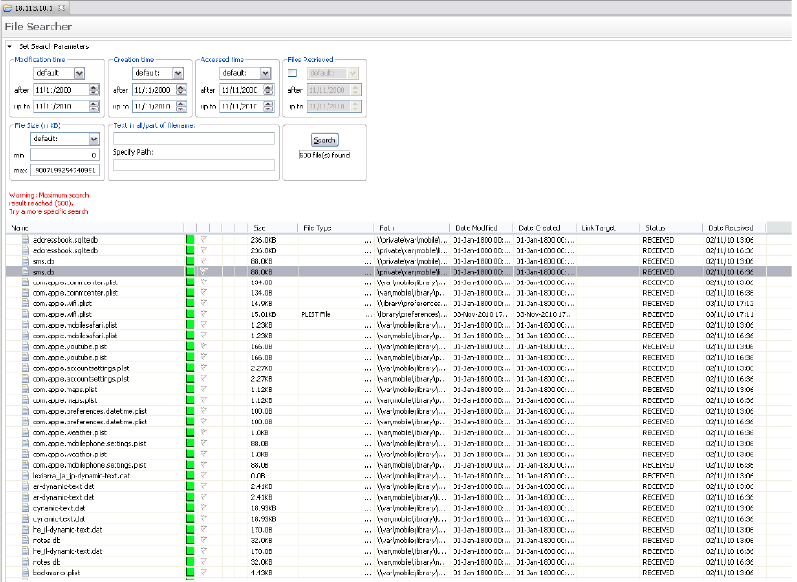

SD 移动设备入侵主题的一部分是识别可与 iPhone 手机同步的终端设备。对此,CNE 与 TAO 开展了一项调查,通过扫描所有目标终端设备寻找合适的 iPhone 注册表项。在对 CNE 存储的所有个别进程 ID 单点终端(Single-endpoint,简称 SEPs)注册表项进行扫描后显示出 9 个可能与 iPhone 同步的 CNE 终端。从注册表项提取这些 UDID 后在 MUTANT BROTH 和 AUTOASSOC 中运行,以被动收集方式查找出 6 处 iPhone Safari 用户代理或 iPhone 电子邮件应用关联。

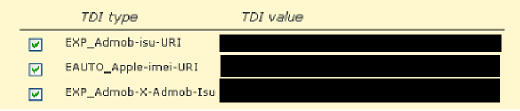

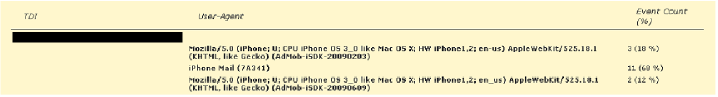

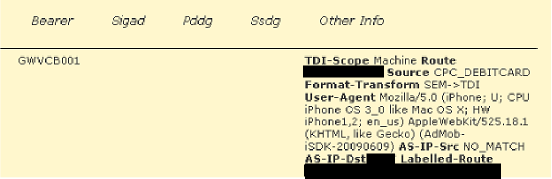

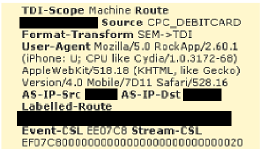

针对 <此处内容机密|尚未公布>(ABSOLINEEPILSON)的一次 CNE 终端作战实现了对 Windows 终端设备 <此处内容机密|尚未公布>的入侵。对该设备注册表项扫描后得到 UDID <此处内容机密|尚未公布>。结果显示, UDID 与 AdmobSEM 规则类型及 Apple-IMEI-URI TDI 类型共同出现。Admob 是全球最大的移动广告网络,允许游戏发布者嵌入广告,从各种不同品牌获得收益。目标 iPhone 操作系统为 3_0,如图 2 用户代理简况所示。

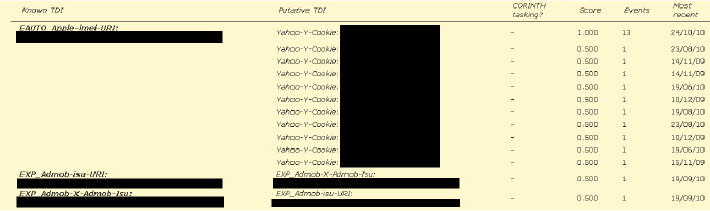

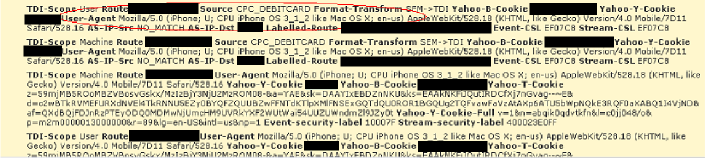

目标 UDID 可用来跟踪用 ASBOLINEEPILSON 终端设备查找到的 iPhone 手机。在此特例中,目标 UDID 被查询过 16 次,2010 年 10 月 24 日最后一次出现的 IP 地址 <此处内容机密|尚未公布> 有者用内置的 iPhone 电子邮件客户端启用雅虎账户。相应用户代理如图 3 所示。此例中,EAUTO_Apple-imei-URI TDI 规则被用来提取确切的 UDID 值。

所有 6 个目标的 UDID 通过 AUTOASSOC 运行。<此处内容机密|尚未公布> 结果如图 5 所示。可以看出,与 <此处内容机密|尚未公布> yahoo-Y-cookie 之间存在一个清晰关联。

△图 5. ABSOLINEEPSILON 的 AUTOASSOC 结果

提取全部 6 个目标的 IP 地址、识别符类型、承载及用户代理类型,为目标开发的进一步工作打下基础。通过 AUTOASSOC 运行获取的 6 个 UDID,得到两处高分达标关联:<此处内容机密|尚未公布>和 <此处内容机密|尚未公布>,与 <此处内容机密|尚未公布>讨论后证实准确无误。 BROADOAK 任务检查显示,这两个目标均已识别经分配的 iPhone IMEI 关联。

近期,在对目前处于活跃状态的所有 CNE SEP 重新扫描后得出结论:已识别的 9 部 CNE 设备中仅有 5 部可用于入侵。另外 4 部中的植入已被移除。这 5 个 UDID 中有 4 个返回了近期在被动收集中查找到的 UDID 关联。这些在 iPhone 目标列表中有详细阐述。[f]

分析所有 TAO SEP 后识别出 116 个 UDID。这些 UDID 中有 15 个与 iPhone 用户代理、获取的识别符类型、项目名称、案例标识及记录的 IP 相关联。iPhone 目标列表 [f] 中有全面记载。4 个 UDID 的 Cydia 用户代理(如图 6 所示)表明目标已将手机做过越狱处理,4 个终端全部位于 <此处内容机密|尚未公布>。

△图 6.MUTANT BROTH 中的越狱 iPhone 用户代理

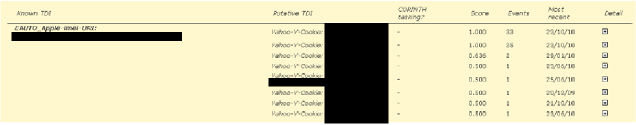

这 15 个 TAOUDID 通过 AUTOASSOC 运行,与 Yahoo 选择器之间存在 3 处良好关联:<此处内容机密|尚未公布>,<此处内容机密|尚未公布>,和 <此处内容机密|尚未公布>。这些依次验证了与 TAO 目标终端存在正确关联,其中两处表现出与目标 iPhone IMEI 相关。此外,对 Safari 浏览器 Yahoo 电子邮件的分析明确表明获得的 UDID 在流量中传输。

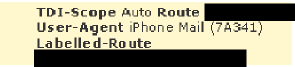

据观测,在这些 TAO 终端设备中,SOLARSHOCK116(<此处内容机密|尚未公布>,伊朗)可与 iPhone UDID <此处内容机密|尚未公布>同步,在使用 AUTOASSOC 的情况下与 <此处内容机密|尚未公布> 和 <此处内容机密|尚未公布> 相关联。此 UDID 最近一次出现在 2010 年 10 月 23 日 03:46:36 <此处内容机密|尚未公布>,TDI 为 EAUTO_Apple-imei-URI。

△图 7.SOLARSHOCK116UDID 的 AUTOASSOC 关联

量子入侵

对 QUANTUM 临界点进行大量测试并转发至 SHORTSHEET 入侵服务器后,CNE/TECA 移动设备联合入侵团队面临的进一步开发工作是识别近期在适当用户代理中表现活跃的 iPhone 目标。ICTR 对 BLACKHOLE 为期三周的批量提取结果显示了大量 iPhone 目标以及指向其他目标的 Xkeyscore 查询结果。其他结果通过与不同 IPT 讨论传播,其中两个也通过 TAO 联系人传播。

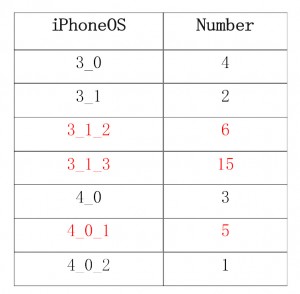

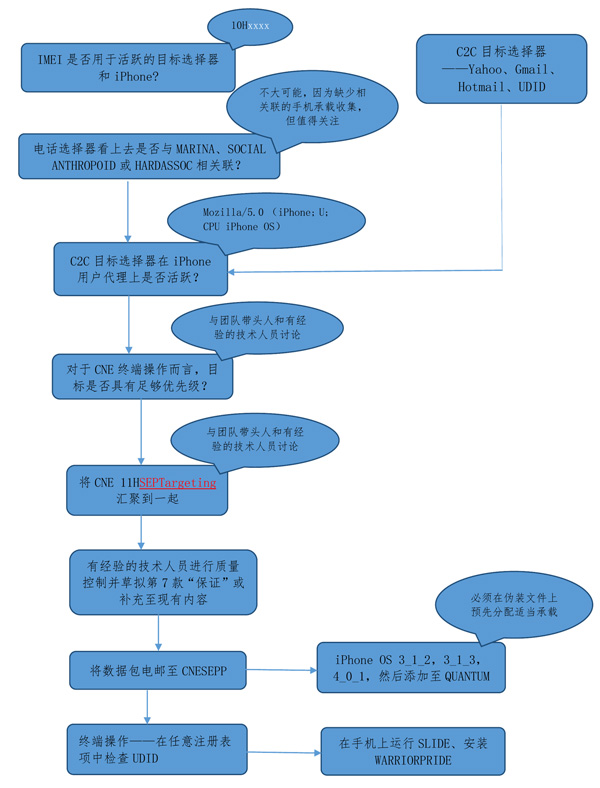

在对全部 44 个选择器进行检查后证实存在正确的用户代理。 在 44 个选择器中,有 41 个 Yahoo 选择器和 3 个 Gmail 选择器。如图 8 所示,26 个具有有效的 iPhone Safari 用户代理。在一份目标手机 OS 版本概要(如表 1 所示)中,红色突出显示的是目前已成功入侵的 OS 版本:3_1_2、3_1_3 和 4_0_1。在所有 26 个案例中,目标分析师们均获得关于被入侵 iPhone 使用者目标的详细信息。

表 1. iPhone 目标 OS 概要

举个特例,具有 Yahoo 选择器 <此处内容机密|尚未公布> 的 <此处内容机密|尚未公布> 目标在某 iPhone OS 3_1_2 中表现活跃,如图 8 所示。产生的 yahoo-B cookie 为<此处内容机密|尚未公布> ,可以看到该目标的最近一次活跃时间结束于 <此处内容机密|尚未公布>。通过 MUTANTBROTH 运行这些 yahoo-B cookie 获得 171 个事件,主要产生于标识为 GWUKG005、GWVCB003 和 IRUKC036 的案例。这些信息随即作为“成功渗透指南” [d] 中的标准 CNE 过程任务转发至 <此处内容机密|尚未公布> 团队。

△图 8. MB 中有效 iPhone Safari 用户代理(<此处内容机密|尚未公布><yahoo>)

目标选择器为 <此处内容机密|尚未公布> 的目标 <此处内容机密|尚未公布> 在不同 iPhone OS 以及近期某 iPad 上的表现活跃。在 iPad 上的另三个目标和 iPod 上的另两个目标也表现活跃,但没有其他能与之关联的 iPhone 设备。据观测,44 个已观测到的目标中有 16 个正在使用所有 OS 默认自带的 iPhone 电子邮件客户端。7 个目标全部使用雅虎通手机应用(Yahoo Mobile Messenger)。

为发现与选择器相关联的所有潜在 OS 版本,对具有 Safari 用户代理的全部目标选择器实施进一步 MUTANT BROTH、AUTOASSOC 和 MARINA 查询。MARINA 简况查询结果显示了在 MachineID 域内返回的 OS 版本。查询的用户代理、时间/日期、承载、IP 及其他关联的选择器在 iPhone 目标列表 [f] 中显示。关联选择器均来自 MUTANY BROTH 或 AUTOASSOC,或直接在 BROADOAK 中阐明。如图 8 所示,为验证自身与 iPhone 及目标 Yahoo 选择器的唯一匹配,所有 yahoo B-cookies 在 MUTANT BROTH 中运行。

D. 操作结果

QUANTUM 重定向及 PDF Safari 浏览器入侵用来应对 3_1_2、3_1_3 和 4_0_1Safari OS 版本。在 26 个有效、可入侵的 OS 版本目标中,有 5 个被添加至 QUANTUM 系统,用于目标定位。

GCHQ IPT 在收到通知后面临两种选择:(一)将目标添加至现有 CNE 第 7款“保证”[e];(二)进一步完善定位援助部分 [d],并撰写合适的保证内容。更新后的第 7 款“保证”经 IPT 团队批准并由 CNE 法务部门签字。三个 NSA 目标在被发现后由 CNE 法务部门添加至“合作协议表”以准许入侵。

最初,QUANTUM 上的 <此处内容机密|尚未公布> Yahoo 选择器(<此处内容机密|尚未公布>)和 B-cookie 均被加以伪装。据近期观测,<此处内容机密|尚未公布>未使用 iPhone Safari 浏览器启用 Yahoo 账户,而是改用内置 iPhone 电子邮件客户端或 iPad 进行上述操作。经过三次尝试后,QUANTUM 未能重定向至 SHORTSHEET 服务器。深入分析后发现该选择器并非 <此处内容机密|尚未公布> ,而是一个关联,已从任务中移除。

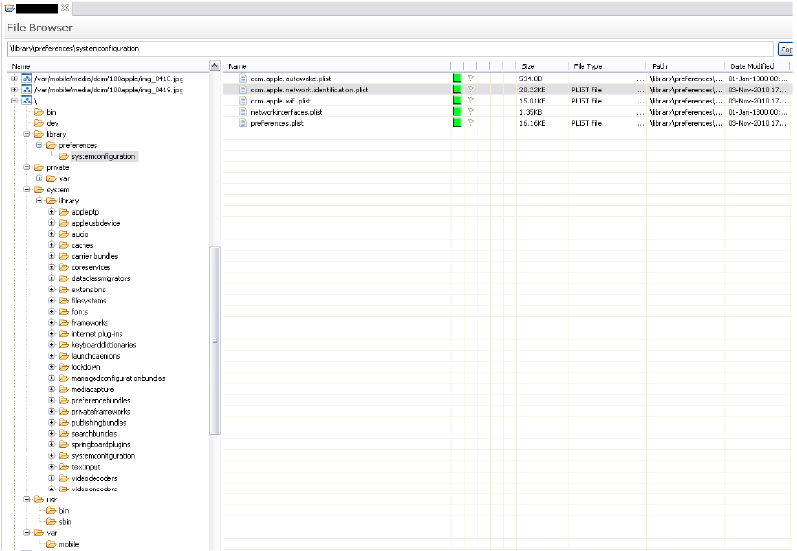

关于另外五个目标的分析与保证工作已完成,10 月 30 日针对 <此处内容机密|尚未公布>(URN PFVT658)的 QUANTUM 重定向及 PDF 入侵进展顺利。11 月 2 日还进行了 WARRIORPRIDE 的安装及信标设置。据观测,目标手机已做过越狱处理。11 月 3 日手机内容被成功提取,可在 LookingGlass 上查询。查询结果(iPhone 目录结构)在附录 B 中以高亮显示。WARRIORPRIDE 入侵提取了目标地址薄、短消息、通话记录、便签、WLAN 日志、书签、地图查询和 Safari 浏览器历史记录,以及一些图片。对提取文件的详细分析将在另一份报告中呈现。

今年 10 月份成功实施了一次至 <此处内容机密|尚未公布> 的重定向,但据推测由于 Javascript 程序被禁用,无法验证手机固件类型是否支持第一阶段植入。对固件类型的初期调查经 CNE 内部讨论后被移除,但由于 iPhone 目标近期未启用,无法展开入侵。在收集工作中,未查找到 QUANTUM 的另两个目标。

目前,根据近期同步的 iPhone 目标查找到 4 个 CNE 单点终端。最近的一次发现为 2010 年 9 月 29 日的 OVERLIT 目标。这些目标受 CNE 监控,当 iPhone 与现有 SEP 设备同步时,将安装允许 WARRIORPRIDE 植入的 SLIDE 程序。

E.结语

通过分析目标设备 UDID 和已知目标 Yahoo 选择器与被动收集到的信息之间的关联,UDID 可用来将 iPhone 手机与终端同步设备相关联,为 Yahoo 选择器分配任务。UDID 可用来对目标 iPhone 手机做实时跟踪,理论上还可用作 QUANTUM 事件(yahoo-Y/B cookie 等传统选择器均无法使用的情况)的选择器。当然,UDID 还可用作应用入侵,这点非同小可,必须提及。

目前无法使用 UDID 和逆向工程 SHA-1HASH 查找 IMEI、MAC 地址和序列号。

下一步工作(已启动)是识别适合 QUANTUM 入侵的关注目标。对当前已识别目标的开发与监控仍在进行中。为 <此处内容机密|尚未公布> 查找关联 IMEI 有助于识别该目标中的固件,进而实施入侵。

CNE 目前正针对 iPhone UDID 所有目标设备注册表项进行月度调查。所有 BROADOAK 的类似临界机制需要采用 XKS 工作流完成。期望未来为 QUANTUM 入侵添加其他目标或在新 CNE SEP 上发现其他目标,从而对目标手机实施成功入侵。

F.未来工作

通过分析三个 PRESTON 路径识别出大量 iPhone 目标。提取合适的 UDID 值和 iTuneXDSID 后至少需要开发三组目标。为顺利追踪这些终端设备,CNE 获得路径且查找出目标 iPhone 后应将第 5 款“保证”描述到位。

下一步工作由 BSS 和 TECA 在重定向及入侵服务器 WHIPSAW 上完成。未来几个月内,直接植入目标 iPhone 应成为可能。然而,WHIPSAW 入侵仅能在 ADSL 线路上实现。

需要在 iPhone 设备上自动植入 SLIDE,该过程目前仍为手工操作,要求 CNE 操作员在目标与终端设备及 iPhone 同步时连接至终端设备。

需要记下大量 iPhone TDI,为后续事件污染为可与其他目标选择器相关联的质量功能展开(Quality Function Deployment,简称 QFD)做准备,也使进一步实时追踪目标识别器成为可能。

附录 A

分析师目标定位助手

附录 B

<此处内容机密|尚未公布>查找 Glass iPhone 目录结构

<此处内容机密|尚未公布> 返回的文件

来源:

ICTR-MCT团队(ICTR-MCT-GCHQ-dl)

MHE团队(MHE团队-GCHQ-dl)

OPDSDHQ <此处内容机密|尚未公布>

TEA <此处内容机密|尚未公布>

Benhall 记录中心<此处内容机密|尚未公布>