-

[hook.js]通用Javascript函数钩子

Author:pnig0s_小P

最近看Dom Xss检测相关的Paper,涉及到Hook Javascript函数,网上翻了一下,貌似没有什么通用的函数钩子脚本,自己用就自己写一个吧。最后有代码地址,前面写下mind storm的过程。

最经典且简单的Javascript函数钩子的写法应该是下面这样了:12345var _alert = alert;window.alert = function(s) {console.log("Hooked!");_alert(s);}不过这种Hook方式跟闹着玩儿似的,用到实际生产上通用性不好,效率也不高。

国内比较早看到的介绍Javascript函数劫持的文章应该是安全焦点上luoluo写的《浅谈javascript函数劫持》,用Javascript函数钩子实现了一个简单的内联代码调试器。余弦的新书《Web前端黑客技术揭秘》中也设计到了相关内容。后来看到了大风在08年搞了一个anehta的攻击平台,其中有一段能够hook任意Javascript函数的代码,看了下有一些问题,不过毕竟钩子只是anehta其中一个功能。这里贴出部分代码,有兴趣可以到这里看完整版:

2 Comments -

网站隐患解决系列2_被报挂马后的查找去除1——ua和refer作弊

网站在被黑的情况下,也许会在站长不知情的情况下进行了ua和refer作弊

以下提供相关的技术点供站长进行排查

1、针对ua作弊:

通常称为Cloaking,指的是作弊者通过区分搜索引擎爬虫和用户浏览器,展示不同内容的手段,主要是为了欺骗搜索引擎。

cloaking介绍:http://baike.baidu.com/view/1979085.htm

判断方法:需要修改自己的浏览器设置,以搜索引擎爬虫的方式来浏览网页,打开火狐,Ctrl+T新建一个浏览标签,输入:about:config,打开配置页面,右键点击页面选择“新建→字符串”,在弹出的窗口中 输入:general.useragent.override,确定之后,输入:Googlebot/2.1,继续确定,关闭窗口。

-

网站隐患解决系列1_被报篡改后的查找去除

网站隐患解决系列1_被报篡改后的查找去除

篡改也叫暗链,然后一般就是为了进行黑帽seo,一个网站被报篡改后如何去查找呢?

一般来说,暗链,篡改等都不会明面上显示,如果网站被报篡改了,如何去查询解除这个恶意标记呢?今天就教教大家简单的来进行人工查找去除这里咱们举个例子

www.aoyuan.com.cn

这是一个企业网站,标题是中国奥园地产集团股份有限公司 -

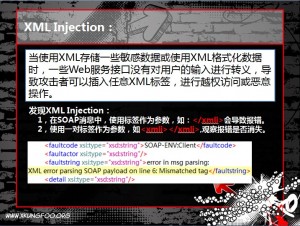

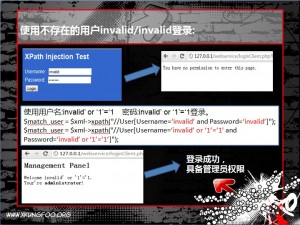

xKungFoo2012演讲议题《Web Service Hack》

-

JBOSS WORM 蠕虫活动预警

近日知道创宇数据中心检测到JBOSS WORM蠕虫利用" JBoss, JMX Console,default security misconfigured Attack"攻击呈现上升趋势,受影响网站的数量不断增加,其中不乏国家部门、知名企业网站:

据知道创宇安全研究团队介绍:"JBoss, JMX Console,default security misconfigured Attack"是JBOSS 2010年爆出的安全漏洞,攻击者利用该漏洞可以上传webshell执行系统命令。"JBoss, JMX Console,default security misconfigured Attack"制作的蠕虫感染JBOSS主机后会自动扫描其他易受攻击的JBOSS主机,并在受感染主机上安置一个远程控制后门客户端和一个jsp文件的webshell。

Read More » -

知道创宇第一届Web安全论坛Kcon

-

遨游浏览器最新版爆0day漏洞,数千万用户面临威胁

2012年5月27日,国内web安全公司知道创宇官方微博之一——知道创宇安全研究团队发布预警称傲游浏览器存在0day漏洞,如图1所示:

据知道创宇安全研究团队介绍:攻击者利用该0day漏洞可以执行任意远程命令。用户使用该浏览器访问到恶意页面后,会直接下载并运行任意可执行文件(遨游浏览器不会给出任何安全提示)。结合木马和其他技巧,攻击者可以完全控制用户的计算机。

目前受影响的遨游浏览器版本为3.3.9.1000及以下3系列的版本。

根据 CNNIC发布的《第29次中国互联网络发展状况调查统计报告》中显示,截至2011年12月底,中国网民规模达到5.13亿。而根据国内最大的第三方网站流量统计机构cnzz 2012年4月份的统计显示,傲游浏览器目前市场使用率为2.60%,即目前拥有用户一千多万,这则预示着一千多万的用户将面临威胁,在遨游浏览器0day爆发后,目前包括国内最大的免费CDN产品加速乐在内的部分厂商已经在官网发布公告,提醒用户在遨游新版本未发布前,尽量避免使用傲游浏览器访问非知名网站。

可见,本次危害巨大,考虑到傲游浏览器的广泛影响力,知道创宇第一时间联系了官方,其官方也在第一时间进行了回复,并于5月29日进行了版本升级。

不过第二天,知道创宇官方微博再次宣称,傲游浏览器新版本中0day漏洞仍未完美解决。漏洞修复仍然存在缺陷,通过一定的方式可以绕过,同时知道创宇在微博中公布了绕过最新版本的截图。如图2所示:

当前知道创宇研究团队已经与遨游浏览器技术团队进行广泛沟通,遨游浏览器官方正在加紧进行漏洞修复,请广大用户注意关注遨游官方公告。

名词解释:

0day :0day就是指一些没有公布补丁的漏洞,或者是还没有被漏洞发现者公布出来的漏洞。这种漏洞的利用程序对网络安全具有巨大威胁,因此0day也成为黑客的最爱。

加速乐:加速乐是国内知名的免费CDN、网站保护平台,通过加速乐分布在全国各地的服务器节点,可以有效提高网站访问量,据统计,使用了加速乐的网站,平均可加速200%以上,网站访问量提高19%。

-

SSH OTP 认证

在前一篇 blog 的最后提到了采用 OTP + 密码作为 SSH 的认证方案以保证安全性,这里就简单描述一下实现方案。我们采用的软件是 Google Authenticator,其客户端实现支持 Android,iOS,BlackBerry 系统。

在服务器上执行下面的操作:

123$ git clone https://code.google.com/p/google-authenticator/$ cd google-authenticator/libpam/$ make然后分别拷贝 pam_google_authenticator.so 和 google-authenticator 到 /lib/security/ 和 /usr/bin/ 目录。之后编辑 /etc/pam.d/sshd 文件,在该文件的最前面插入一行:

1auth required pam_google_authenticator.so -

SSH 公钥认证

简介

使用 SSH 登录并管理远程服务器是系统运维之中的常见操作。目前常用的认证方式是 用户名 + 密码。使用密码在某些特定的场合下的缺点是显而易见的,如:

- 在需要多人共用一个帐号的场景下需要将密码告诉所有使用人员,使密码泄漏的风险增大,并且修改密码也需要通知所有人,带来一定的维护管理成本。

- 某些情况下需要无密码访问(系统可以配置成允许空密码登录,但相应的安全风险也大增),如 MPI,大批量的服务器维护等。

采用公钥认证则能避免规避单纯使用密码认证带来的这些问题,多人可以通过持有各自的私钥登录到系统的同一个帐号。用户可以在安全保持私钥的前提下安全的执行无需输入密码的登录操作。

公钥认证的基本工作原理可以参考任何一本密码学相关的参考书籍,或者这里。

接下来的内容就是最常见的 SSH 服务端(OpenSSH)和客户端(OpenSSH 和 PuTTY)的配置方法。其他的软件如何配置可以参考其附带的文档,差别应该仅体现在命令行的使用上。

Read More » -

python的命令注入威胁之eval()

小G@北京 2012/5/15 19:23

eval函数是python最常用于做序列化、反序列化的函数,有些人就会把外部输入的数据,eval一下变成对象,但你不做任何过滤就执行eval的时候可知道,你变成一个很初级的码农了。

命令执行的场景如下:

1234code ="""__import__('os').system('echo 1')"""eval(code)10很简单,code变量的值可能是外部提交的,一旦被你序列化的时候,里面是可以写python代码并被执行了,而且eval执行的代码是在当前命名空间下的。

eval是可以指定执行时的全局和局部的命令空间的:

安全使用eval

eval接受3个参数: eval(source[, globals[, locals]]) -> value

只要将2个命名空间置空即可隔绝上下文的代码进行安全执行表达式。

1eval('{1:2}',{},{})不过! 通过builtins内置的方法仍有可能绕过:import('os').system('dir')、 eval("globals()", {}, {}), 直接秒杀

情况看上去似乎很复杂,不好解决问题啊。

此时只能祭出大招了。。

嗯哼,吭叽吭叽地写出一个安全eval的接口,方便开发的同学不需要再考虑这些产品相关性很低而复杂的问题。safeeval模块因此而诞生,为序列化操作提供安全转换,对eval数据进行词法分析,确保eval的数据中不会包含不合法的TRUE等写法,并且在隔离、安全的环境执行eval。

用法:

myobj = safe_eval(eval_str)源代码已经开源,大家可以到

https://github.com/greysign/pysec/blob/master/safeeval.py

得到全部信息。

更好更安全的互联网