ZoomEye.org关于D-Link后门的统计分析报告

安全研究员逆向工程发现嵌入式设备商台湾友讯科技(D-Link)路由器多个型号

使用的固件系统中存在后门。D-Link 的固件由其美国子公司Alpha Networks开发。黑客只需要将浏览器User-Agent标志修改为:xmlset_roodkcableoj28840ybtide,再访问路由器IP地址,即可无需经过验证访问路由器的Web管理界面修改设备设置。

影响型号包括:DIR-100、DIR-120、DI-524、DI-524UP、DI-604S、DI-604UP、DI-604+、TM-G5240、BRL-04R、BRL-04UR、BRL-04CW、BRL-04FWU等

其中后门字符串roodkcableoj28840ybtide从后往前读是“Edit by 04882 Joel Backdoor”,其中Joel可能是Alpha Networks的资深技术总监Joel Liu。不知道这是否是故意留的后门, 考虑到这家公司的开发团队是美国的公司,不知道是否与斯诺登事件是否有关联。

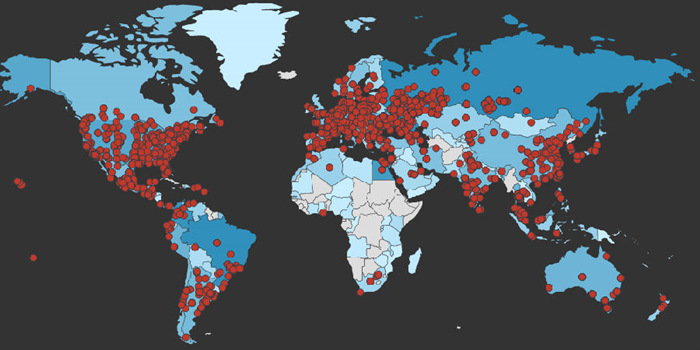

ZoomEye.org全球数据统计

知道创宇安全研究团队,利用大数据扫描分析,绘制了全球范围内D-Link的部署地图。截图如下:

公网上可访问的D-Link设备有 62460个。

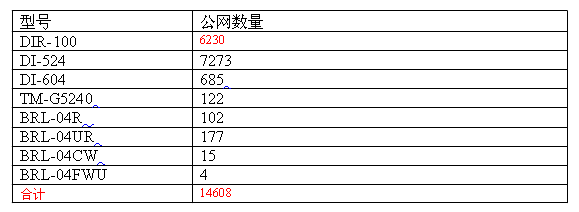

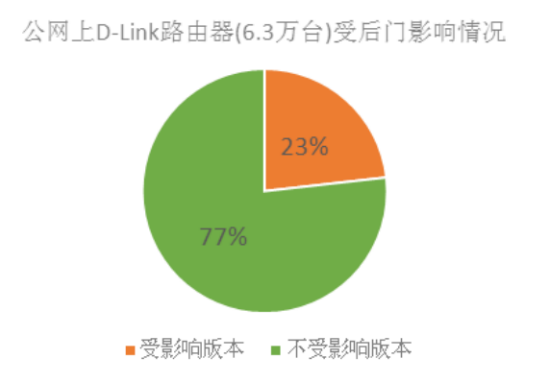

受影响的型号分布

根据报道受影响的版本,在公网可访问数量占公网上可访问的全部D-Link数量比例为:

参考:

关于后门的原始分析信息参考:http://www.devttys0.com/2013/10/reverse-engineering-a-d-link-backdoor/HYPERLINK 中文翻译:http://blog.jobbole.com/49959/

D-Link 路由后门漏洞曝光 可允许完全访问

http://news.itxinwen.com/2013/1014/536611.shtml

----------分割线----------

这篇文章会首发在我们的官方微信,大家如果感兴趣这篇科普,请帮忙传播。我们会持续性的进行安全科普,大家有什么问题可以在微信里给我们留言,我们会认真对待每份留言,并在下次发文时进行必要的解答。如果大家有什么安全八卦也欢迎投稿给我们,我们的微信:网站安全中心(ID:wangzhan_anquan)。

科普改变世界,我们一起努力让这个互联网更好更安全吧!

本文由知道创宇安全研究团队撰写。